このところJavaScriptインジェクション攻撃が流行している。マルウエア感染を広める有効な手段として,この種の攻撃を活用するマルウエア作者が増えている。

ほんの1年前まで,悪意ある攻撃者が頼りにしていたのは攻撃用Webサイトを指す(電子メール,検索リンク,またはインスタント・メッセージング・ワームの)リンクに人々を誘導する手法だった。今では,JavaScriptインジェクション攻撃を利用し,Webサイトの訪問者をやすやすと「誘拐」してしまう。この攻撃は,いわば闇世界のハッカーたちがマルウエアをまん延させるのに使うアーミーナイフである。

我々が確認したところ,アクセス数の多いWebサイトの多くがJavaScriptインジェクション攻撃の被害に遭っていた。最新の被害例の一つが,米国の有名なゲーム・ポータル「MegaGames」である。米アレクサによるインターネット視聴率調査によると,同ポータルのアクセス順位は3172位である。MegaGamesのあるサーバーは,JavaScriptインジェクション攻撃を受けて数行のコードを挿入されてしまった。このコードにより,何も知らずにMegaGamesのサイトにアクセスしたユーザーは欧州の攻撃用Webサイトにリダイレクトされ,マルウエアを送り込む攻撃を受けていた。

この攻撃用Webサイトは,2種類の方法で攻撃を仕掛ける。第一の攻撃は,ActiveXコントロール関連のセキュリティ・ホール「Microsoft Data Access Components(MDAC)の機能のぜい弱性(MS06-014)」を突き,遠隔から悪質なコードを実行する。

この攻撃は,Webサイトの訪問者がマイクロソフトのWebブラウザ「Internet Explorer(IE)」を使用している場合にだけ成功する。というのも,同Webサイトは基本的にActiveXコントロールの使用を要求し,ActiveXコントロールとIE間のやり取りに存在する抜け穴(ループホール)を利用することで,遠隔地からパソコンを乗っ取るからだ。

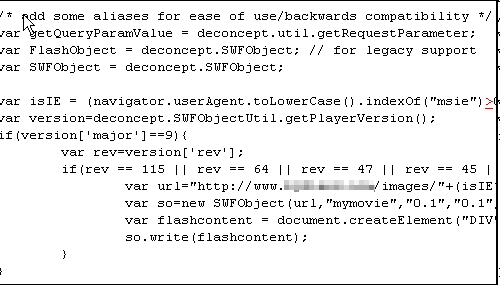

第二の攻撃はダウンロード時に実行され,IEだけでなく「Firefox」のバージョン1.0,同2.0が対象となる。同攻撃では,JavaScriptを使ってWebブラウザの種類を調べ,次に米アドビ システムズのFlashのエクスプロイトを使って攻撃用のバイナリ・ファイルをパソコンにダウンロードして実行する。

MegaGamesのWebサイトは依然として感染したまま。残念ながら,これこそまさに現在の状況を物語っている。インターネット利用者の多くは,「pr0n」(ポルノ)や「warez」(ワレズ:違法コピー・ソフトウエア)など「明らかにリスクの高い」(いかにも怪しい)Webサイトを訪れれば感染もやむなし,と考えているようだが,それは間違いだ。マルウエア作者の手口は以前よりも巧妙化しており,現在ではまともなニュース・サイトやビジネス関連サイトでさえ感染している可能性がある。

「安全なWebサイトは存在しない」ことを示すもう一つの好例が,BusinessWeek.comだ。非常に正統でアクセス数の多い同サイトが,SQLインジェクション攻撃(関連記事:巧妙化するSQLインジェクション攻撃,サーバー踏み台に個人パソコン狙う)の餌食となった。このようなSQLインジェクション攻撃が,JavaScriptインジェクション攻撃へとつながっていく。

BusinessWeek.comのSQLインジェクション攻撃に関する詳細は,英レジスターに掲載されている。

Copyrights (C) 2008 F-Secure Corporation. All rights reserved.

◆この記事は,エフ・セキュアの許可を得て,フィンランドのセキュリティ・ラボの研究員が執筆するブログWeblog:News from the Labの記事を抜粋して日本語化したものです。本記事の内容は執筆時点のものであり,含まれている情報やリンクの正確性,完全性,妥当性について保証するものではありません。オリジナルの記事は,「JavaScript Injection Attack」でお読みいただけます。