PCI DSSの要件5では,システムに存在する脆弱性に対するウイルス攻撃への対策を要求している。一方,要件6では,脆弱性をシステムから無くすことを主眼とした対策を要求している。

セキュリティ・パッチの適用,開発ライフサイクルにおける情報セキュリティの管理,すべてのシステムおよびソフトウエアの変更管理,Webアプリケーションのコーディングに起因する脆弱性の管理および対策などである。ここからは要件6で要求されるシステムの安全性確保について解説する。

| 6.1 すべてのシステム・コンポーネントとソフトウェアに,最新のベンダー供給セキュリティ・パッチが適用されていることを確認する。関連するセキュリティ・パッチはリリース後1ケ月以内にインストールする。 |

企業におけるアプリケーション・システムの多くの機能が,市販のソフトウエア製品で構成されている。それらの製品群には,Webサーバー,アプリケーション・サーバー,データベースなどがあり,利用者の多い製品ほど,頻繁に脆弱性が発見される可能性が高くなっている。日々発見される新たな脆弱性に対応するため,各ベンダーが提供するセキュリティ・パッチの存在を常に把握し,要件6.1にて定める“リリース後1カ月以内にインストール”を実行することで,システムの安全性を確保することが必要とされる。

しかし,リリースされたセキュリティ・パッチを直ちに本番環境へ適用することは,動作不具合などの予期せぬリスクが伴うことを忘れてはならない。そのため,本番環境への適用前にテスト環境へ適用し,動作検証を行う必要がある。テスト環境下での動作検証については,要件6.3に要求事項が定められている。また,セキュリティ・パッチの適用が困難な場合,そのリスクを軽減するための一つの対策として,仮想パッチやインライン・パッチのようなセキュリティ・パッチの適用をエミュレーションする製品が登場している。

新しい脆弱性への対応方法を確立する

新しく発見された脆弱性にいち早く対処するためには,脆弱性に関する情報と脆弱性に対するセキュリティ・パッチに関する情報をタイムリーに入手する手順や体制を確立する必要がある。

| 6.2 新しく見つかったセキュリティ脆弱性を特定するためのプロセス(例えば,インターネット上無料で利用可能な警告サービスに加入する)を確立する。新しい脆弱性の問題に対処するために基準を更新する。 |

セキュリティ・パッチの情報を提供するベンダーのほとんどは,自社Webサイト上のみで公開している。そのため,ベンダーのサイトに加え,特定ベンダーの情報に偏らないIPAやJPCERTなどのセキュリティに関する総合的な情報を提供するサイトを活用して情報を入手する必要がある。

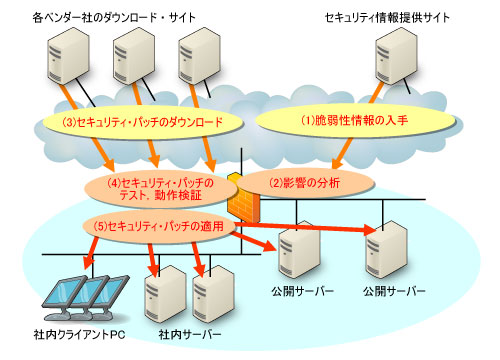

タイムリーに情報を入手するためには,ベンダーが提供する自社製品のセキュリティ情報配信用に用意されたメーリング・リストへの参加や有償のセキュリティ情報提供サービスの利用などを検討するとよい。図2に脆弱性を検知し,セキュリティ・パッチを適用するまでの流れを示す。

|

| 図2●新たな脆弱性検知のプロセス |

メーリングリストに参加していながら,届いたメールの確認が遅れ,対応が後手に回っては意味が無い。新たな脆弱性を知らせるメールの確認からセキュリティ・パッチの適用までの保守・運用体制を整備することが重要である。

| 分野 | メーカー/ベンダー | 製品/サービス |

|---|---|---|

| セキュリティ・パッチエミュレータ | BlueLane | BlueLane ServerShield/BlueLane VirtualShield |

| 三菱商事 | BigFix |

ネットワンシステムズ セキュリティ事業推進本部 コンサルティング部 第2チーム