今回は「W97M_MELISSA.A」の活動を検証する。このウイルスは,一般には「メリッサ」の名前で知られているため,ここでもメリッサと表記する。メリッサは,1999年に登場したマクロ型のマスメーリング・ワームであり,初めて世界規模の流行を引き起こしたウイルスである。

Microsoft OfficeのVBAマクロで作られたメリッサは,Word文書に感染する。このメリッサの登場により,「マスメーリング・ワームによる世界的な大規模流行」という脅威モデルが確立した。メリッサは「マスメーリング・ワーム時代」の幕を開いたエポックメイキングなウイルスと言えるだろう。

また,メリッサはウイルス作者の逮捕という面からも草分け的なケースである。当時としては,空前の規模で世界中に流行を広める大事件に発展した結果,米国連邦捜査局が捜査に乗り出し,メリッサの作者をつきとめて逮捕した。当初,逮捕された作者には最大で禁固40年,48万ドルの罰金の判決が下る可能性があると言われていたが,実際には他の捜査に協力するなどの司法取引の結果,最終的に禁固1年8カ月,罰金5000ドルの判決を受けている。

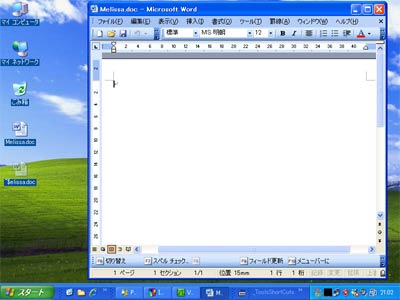

では,そのメリッサの活動を検証してみよう。メリッサは,Officeのマクロウイルスなので,活動にはOffice製品の使用が前提となる。メリッサの登場時点で,日本版Officeは97が最新バージョンであった。今回は,Office2003をインストールした環境で検証を行った(図1)。また,メールの送信にはOutlookからメール送信する設定が必要である。検証環境ネットワーク内に構築したメール・サーバーを利用してOutlookからメール送信できる設定も行った。

|

| 図1●検証環境 テスト機で「 W97M_MELISSA.A 」を実行し,その後の活動を観察する |

ではまず,普通にメリッサのWord文書をダブルクリックしてオープンする(図2)。

|

| 図2●メリッサに感染した文書ファイルを開いた画面 [画像のクリックで拡大表示] |

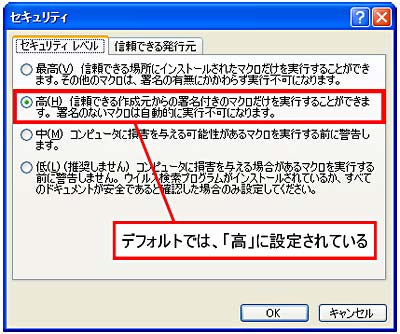

単純にWordが起動され,白紙の文章がオープンされた。システム状況などを見ても,特に何も起きていないようである。実は,Office2003のデフォルト設定では,マクロに対するセキュリティ・レベルは「高」に設定されており,信頼できる作成元からの署名つきマクロだけが実行可能,署名のないマクロは自動的に実行不可となっているのである。オープンされた文書ファイル内にマクロが存在したとしても,自動的に実行不可となる場合には何のメッセージも表示されない。

そのため,ユーザー側で設定が変更されない限り,ユーザーはマクロが存在していることさえ気づかない。このデフォルト設定により,マクロ型ウイルスが実行される可能性はほとんど無くなり,現在ではOfficeの不正マクロはほとんど姿を消した。アプリケーションのセキュリティ・レベルの強化によりウイルスが衰退した例と言えるだろう(図3)。

|

| 図3●Word2003のマクロのセキュリティ設定画面 [画像のクリックで拡大表示] |