ファイル感染型ウイルスとは,Windowsで実行可能なPE形式(Portable Executable)のプログラム・ファイルに感染し,当該プログラムの実行により,ほかのプログラムに再感染を行うウイルスである。ファイル感染型ウイルスの感染被害報告数は,2001年中盤から2003年の中盤まで,高い水準で推移してきた。その後,ワーム,トロイの木馬型など,単独のプログラムとして動作するウイルスが流行し始め,現在に至るまで主流となった。これに伴い,ファイル感染型ウイルスの脅威は影を潜め,その存在は過去のものであると認識されるようになってきたのである。

しかし,このファイル感染型ウイルスの被害報告が,2006年から少しずつではあるが上昇傾向を見せ,2007年後半以降,大幅な増加を見せている(図1)。また,最近のPE型はファイル感染機能だけではなく,ワーム機能,バックドア機能,ダウンロード機能などを兼ね備えたタイプが多いのも特徴である。PE型も他のウイルスの例に漏れず,ファイルに感染するという目的から,金銭や情報収集へと目的が変化していることが確認できる。

|

| 図1●PE型ウイルス感染被害数推移 (トレンドマイクロ ウイルストラッキングセンターより) [画像のクリックで拡大表示] |

今回の検証したファイル感染型ウイルスである「PE_FUJACKS」(フジャックス)は,2006年後半から2007年初頭にかけて日本を含むアジア地域で多く感染被害が報告されたウイルスである。このウイルスに一度感染すると,このウイルスが持つワーム機能により,脆弱な共有フォルダを設定している環境の場合,瞬く間にネットワーク上にまん延するだろう。また,以前の愉快犯的なウイルスと異なり,このウイルスを起点として攻撃者の意図するウイルスを次々とダウンロードし続ける。「PE_FUJACKS.E-O」の主な機能は次の通りである。

・システムに自身をインストール

・プロセスの強制終了

・自動起動のためのレジストリ改変

・隠ぺい活動のためのレジストリ改変

・「Norton Ghost」が作成するイメージファイルの削除

・ファイル感染活動

・ワーム活動(ネットワーク感染)

・ワーム活動(リムーバブルドライブおよび物理ドライブ利用)

・他のウイルスのダウンロード

検証環境用に2台のマシンを用意し互いにクロスケーブルで接続した(図2)。両テスト機にはWindows XP SP2 をインストールした。まずは,ほかのウイルスのプロセスを停止する捕食機能を検証する。

|

| 図2●検証環境 テスト機1で「PE_FUJACKS.E-O」を実行し,テスト機2へのネットワーク感染活動を観察する |

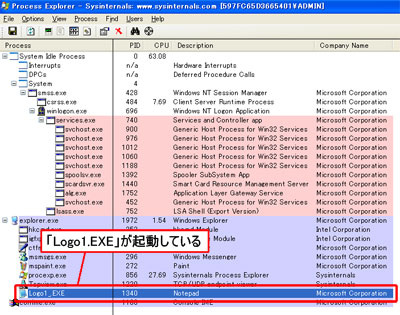

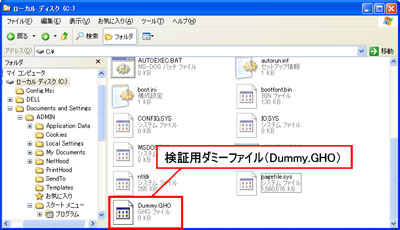

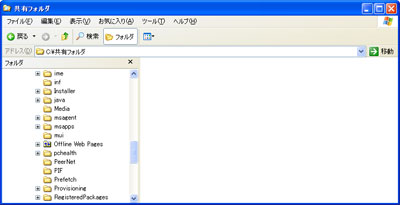

事前準備として,テスト機1上で「NOTEPAD.EXE」を「Logo1_.EXE」に名前を変更し,起動しておく(図3)。なお,「Logo1_.EXE」とは「PE_FUJACKS」と同時期に出現したウイルス「PE_LOOKED」が使用するファイル名である。次に「Norton Ghost」が作成するイメージファイルを削除する機能を検証するためにCドライブ直下に「Dummy.GHO」という名前のファイルを作成した(図4)。テスト機2上では,ネットワーク感染活動の観測用にテスト機1からアクセス可能な共有フォルダを作成した(図5)。

|

| 図3●「PE_FUJACKS.E-O」インストール前のProcess Explorerの画面ショット(テスト機1) [画像のクリックで拡大表示] |

|

| 図4●イメージファイル削除機能検証用ダミーファイル(テスト機1) [画像のクリックで拡大表示] |

|

| 図5●テスト機2のネットワーク感染活動の観測用共有フォルダ(テスト機2) [画像のクリックで拡大表示] |