データセンター3社の防御レベルを調べる目的で実施した疑似攻撃(コード名:ヤシマ作戦)から1カ月半。 IDS/IPSアプライアンス設置などセキュリティ対策を施し,再度,3社に疑似攻撃を実施した(コード名:オデッサ作戦)。脆弱性の一部をつぶすことには成功したが,課題も見えてきた。検証を担当したライブドアの伊勢さんに,その経緯と結果を報告してもらう。

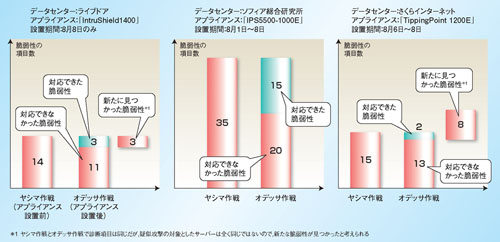

IDS(Intrusion Detection System:侵入検知システム)/IPS(Intrusion Prevention System:侵入防止システム)アプライアンスの設置によって,セキュリティの脆弱性を減らすことはできたが,撲滅するには至らなかった。一部では,前回のヤシマ作戦のときには見つからなかった別の脆弱性も見つかった(図1)。これが今回実施した検証の結果である。

|

| 図1●セキュリティ検証実験の結果 アプライアンス設置前後で,脆弱性の項目数にどれだけ変化が出るかを検証した。データセンターによって設置期間が異なり,設置後のチューニングやテスト作業に時間をかけられたデータセンターほど脆弱性の項目数が減少。ただし,アプライアンスの設置だけでは脆弱性をゼロにできなかった [画像のクリックで拡大表示] |

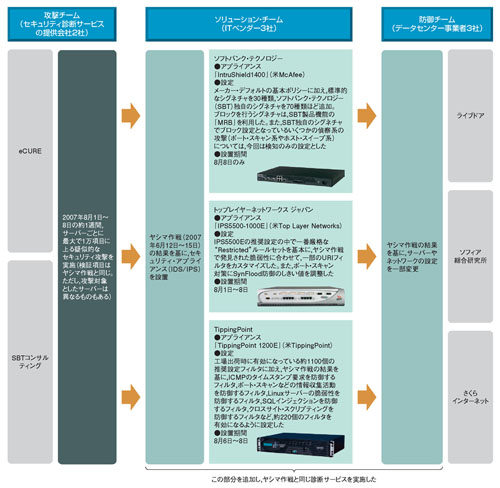

今回のオデッサ作戦の検証環境は,前回の検証で報告したヤシマ作戦の結果を踏まえて構築した(図2)。ライブドア,ソフィア総合研究所,さくらインターネットの各データセンターは,サーバーやネットワークの設定を変更し,アプライアンスを設置した。アプライアンスは,ソリューション・チーム(ソフトバンク・テクノロジー,トップレイヤーネットワークスジャパン,TippingPoint)が最適と考える機器を提案し,必要なチューニングを施して設置した。攻撃チーム(eCURE,SBTコンサルティング)が改めてヤシマ作戦のときと同じ疑似攻撃を仕掛け,防御レベルがどう変わったかを検証した。検証期間は,2007年8月1日~8月8日の約1週間である。

|

| 図2●セキュリティ検証実験(オデッサ作戦)の概要 本番環境下で実施したセキュリティ診断サービス(ヤシマ作戦)の結果を踏まえ,ITベンダー3社がセキュリティ・アプライアンス(IDS/IPS)を設定して設置。その上で,再度,診断サービスを実施した [画像のクリックで拡大表示] |

オデッサ作戦の結果から浮かび上がった事実から,次のようなことが分かった。IDS/IPSアプライアンスは,TCPポート・スキャンなど不正アクセスの検知には威力を発揮する。また,「Slammerワーム」など周知の不正アクセスに対するブロッキングにも有効である。その一方で,Webアプリケーションの脆弱性など,危険度の高いセキュリティ・ホールを解決するには十分ではない。サーバー運用担当者自身による対処が必要である――。

以下,実験の様子を攻撃チームの視点でドキュメンタリー風に報告した上で,その結果の詳細を報告する。そして,結果から浮かび上がるアプライアンスの強みと弱みを踏まえ,セキュリティ対策のあり方を考察する。