外部からのセキュリティ攻撃に対する防御レベルを調べるため,ライブドアなどデータセンター事業者3社が合同で,検証実験を行った。4日間にわたる疑似攻撃によって見つかったセキュリティ脆弱性はわずかだった。しかし,現場の運用スタッフは異変に何も気付かなかった。検証を担当したライブドアの伊勢さんに,その経緯と結果を報告してもらう。

インターネットを通じて外部から自社のサーバーに対してセキュリティ攻撃を受けたとき,現場の運用スタッフはそのことに気付けるのか。攻撃の糸口を与えてしまうセキュリティ脆弱性はどれだけあるのか──。

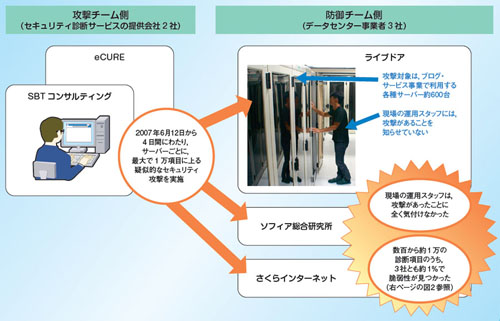

筆者がデータセンター事業の責任者を務めるライブドアは,自社で運用するサーバーのそうした防御レベルを調べるため,同業のソフィア総合研究所,さくらインターネットと合同で,2007年6月に疑似的なセキュリティ攻撃を受ける検証実験を行った(図1)。攻撃は,セキュリティ診断サービスを提供する eCUREとSBTコンサルティングに依頼。現場の運用スタッフには何も知らせず,実害が出ないレベルで攻撃を仕掛けてもらった。そのうえで,現場スタッフが攻撃に気付けるかどうかを観察しつつ,最大で1万項目に上るセキュリティ脆弱性を検証した。

その結果は,少なからずショックなものだった。ライブドアをはじめデータセンター事業者は3社とも,現場スタッフが攻撃を受けたことに気付けなかった。現場スタッフが攻撃に気付けないと,対抗処置を講じるタイミングが遅れてしまう。その意味で,決して看過できない事態である。

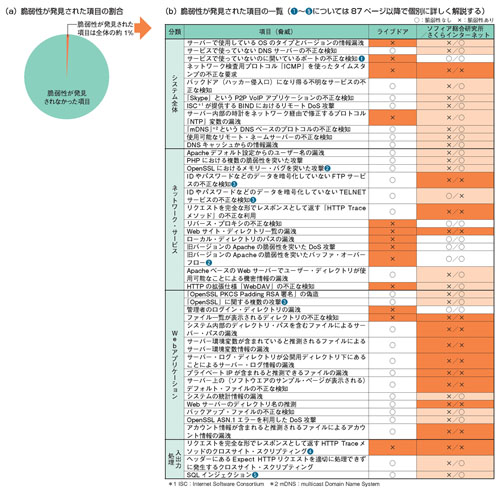

一方,セキュリティ脆弱性については,ライブドアで13項目,3社合計では延べ61項目で「脆弱性あり」という診断が下った(図2)。この結果の評価は,判断の分かれるところだ。診断項目は攻撃対象にしたサーバーの種類によって,数百から約1万と幅がある。大まかに言えば,脆弱性が見つかったのは全体の約1%。eCUREとSBTコンサルティングによれば,1%は「一般的なレベル」とのことだ。ただし,脆弱性が見つかった項目には,「旧バージョンの Apacheが抱える,DoS攻撃およびバッファ・オーバーフローに対する脆弱性」「ファイル一覧が表示されるディレクトリの検知」などシステムへの侵入につながりかねない危険なものもあった。ライブドアとしては,もっと高いレベルを期待していたし,目指すべきだと考えている。

|

| 図2●脆弱性の検証項目と結果 最大で1万に上ったセキュリティ検証項目のうち,データセンター事業者3社のいずれかで脆弱性が発見された項目だけを右の表に抜粋した。なお3社で対象としたサーバーの種類や攻撃内容,回数などの条件が異なるので,結果は単純比較できない [画像のクリックで拡大表示] |

以降では,検証実験の経過をドキュメンタリー風に報告する。そのうえで,実施した主要な攻撃を五つ取り上げ,その内容と結果を解説する。

また,この検証実験の結果を受けて,対処策を講じ,それがどれだけの効果を発揮するかを改めて検証することにした。詳細は次週に報告する。