侵入防止,発病予防といった多層防御を実施していても,運悪くウイルスに感染してしまうことがある。例えば信頼しているサイトにゼロデイのぜい弱性を狙うウイルスを仕込まれた場合だ。こうした場合に備えて考えておかなければならないのが,被害を最小限に抑える策。具体的には,(1)パスワードの強化,(2)不要なサービスの排除,(3)ウイルスによる外部との通信のブロック──といった対策である。

(1)強固なパスワードを全社で運用

ウイルスの中には,ネットワークを介してほかのパソコンに感染を広げるタイプのものがある。例えばファイル・サーバーを探し出し,勝手にアクセスする。この対策の一つがパスワードの強化,つまり推測できないパスワードを全社員が使うことである。

ただ,パスワードの運用を厳しくし過ぎると「ユーザーが手帳や付せん紙にパスワードを書き出す可能性が高まり,内部犯行などウイルスとは別のリスクが高まる」(FFRの鵜飼副社長)。そこで考えられるのが,推測不能なパスワードを用意し,これを他人に知られない方法で記録しておくこと。「USBメモリーに記録しておく」,「自分以外は解読不能な方法で紙に書き留めておく」などの方法が考えられる。

|

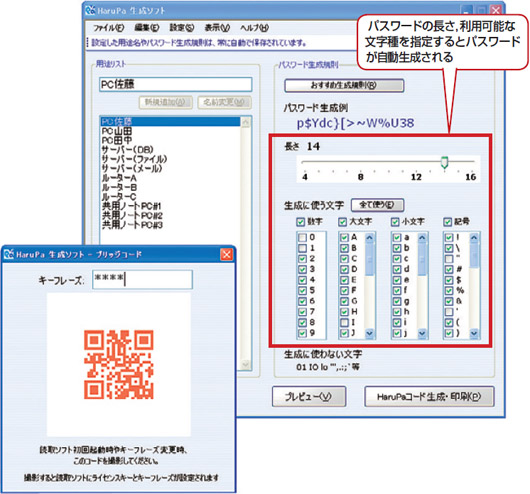

| 写真7●HaruPaリーダーでHaruPaコード(2次元コード)を読み込んだところ 真ん中のパスワードが正しいパスワード。上下はダミー。 |

こうした方法のうち,ユニークなのがNTTアイティが有償で提供しているソフトウエア「HaruPa」である。パスワードを2次元コードとして記録し,これを携帯電話で読み出して利用できる(写真7)。2次元コードに書き込まれたパスワードは暗号化されているので,鍵を持った携帯電話機でしか復号できない(写真8)。

|

| 写真8●HaruPaの設定画面 2次元コード「ブリッジコード」をiアプリで読み取ることで,携帯電話に鍵が埋め込まれ,HaruPaコードを読み取れるようになる。 |

ユーザーはパスワードを記憶せず,携帯電話の画面に表示された文字列を使えばよい。管理者が2次元コードを夜間に張り替えることで社員のパスワードを変更する運用が可能だ。

製品を使うのではなく,「推測できないパスワードを一つ覚えて,これを使うというだけでもかなり違う」(鵜飼副社長)。セキュリティ・コンサルタントの吉田英二氏は「三つのパスワードを覚えておき,半年ごとに切り替えていくのがベスト」とアドバイスする。

(2)不要なサービスはとにかく停止

パソコンやサーバーでぜい弱性を持ったサービスが動いていると,別のパソコンで動くウイルスに,そこを攻撃されて感染が全社に拡大することがある。普段使っていないサービスなら,止めておく方が攻撃のリスクを減らせる。

実は,気付かないうちに稼働しているサービスは意外に多い。「評価やセットアップのために起動したサービスが,そのまま動いていることがよくある」(セキュリティ・コンサルタントの吉田氏)からだ。例えばInternet Information Server/Services(IIS)やリモート・デスクトップなどが稼働している。

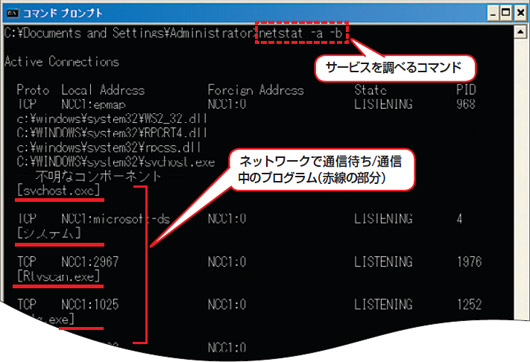

自分のパソコンで稼働しているサービスを調べるには,コマンド プロンプトを立ち上げ「netstat -a -b」と打ち込む。すると稼働中のサービスの一覧が表示される(写真9)。どういう機能を提供するサービスなのかは,検索エンジンなどで調べればある程度推測できるだろう。

|

| 写真9●実行中のサービスを表示する方法 コマンド プロンプトを立ち上げ「netstat -a -b」で表示される。 |

Windows標準のサービスを停止する場合は,「コントロールパネル」の「管理ツール」にある「サービス」を開く。このウィンドウの一覧から目的のサービスを停止する。OSの機能ではなく,追加したアプリケーションがサービスを立ち上げている場合は,そのソフトウエアをアンインストールする。

(3)プロキシとポート制限でウイルスの通信を遮断

最新の攻撃では,最初にダウンロード専用のプログラムが仕込まれる。これが次々と新しいプログラムをダウンロードして攻撃が本格化していく。裏を返すと,感染しても新しいプログラムのダウンロードを止められれば,被害を最小限に抑えられる。

そこで専門家が勧めるのが「HTTPプロキシ・サーバー」導入である。「Webサイトの閲覧によって感染するウイルスは,HTTPプロキシを経由して通信する機能を持たないことが多い」(FFRの鵜飼副社長)からだ。もちろんHTTPプロキシを導入しても,それをう回できるネットワーク構成になっていると,ウイルスが外部と直接通信できてしまうため意味がない。導入に際しては,プロキシ経由以外の通信がブロックされるように設定しておく必要がある。

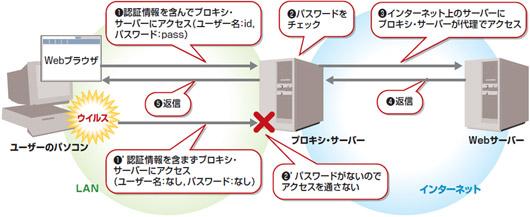

導入のハードルは高いが,一歩進めて認証HTTPプロキシを利用すると,さらに強固になる。認証プロキシは,プロキシ・サーバー経由でインターネットに接続しようとした場合にユーザー名とパスワードによる認証を要求するもの。正しい認証情報が入力されない限り,インターネットにはアクセスできない(図3)。

|

| 図3●認証プロキシによるウイルスのWebアクセスのブロック ウイルスはユーザー名,パスワードが分からない限り,Webサーバーにアクセスできない。 [画像のクリックで拡大表示] |

ウイルスがプロキシ・サーバー経由で通信する機能を持っていても,認証情報が分からない限り,外部と通信できなくなる。しかも,「ウイルスの感染拡大を阻むという目的だけなら,設定するパスワードは簡単なもので,ユーザー名/パスワードとも全員同じでも構わない」(NTTPCコミュニケーションズの小山覚執行役員)。

このほか,「LANからインターネットに送られるパケットのフィルタリングの設定も,ウイルスのダウンロードをブロックする効果がある」(鵜飼副社長)という。ウイルスの中にはHTTP(Web)サーバーが利用する80番とは違うポートを使ってインターネット上のサーバーと通信するものが少なくないからだ。多くの企業では,インターネットから社内に入ってくるインバウンドの通信はファイアウォールで排除するが,インターネットに出て行くアウトバウンドの通信はすべて許可していることが多い。

そこで,社員が業務で利用していないポートを全部閉じておく。具体的には,80番のほか,FTPの20/21程度を開けておき,それ以外はすべてフィルタする。

ラック コンピュータセキュリティ研究所の岩井博樹所長は防御以外の効能として「フィルタを入れてファイアウォールで拒否された通信を見ることで,内部にウイルスがいるかどうかを判定できる」という。