インターネットと内部ネットワーク間の直接の通信は危険だ。要件1.4.1では,DMZを設置することを義務づけており,インターネットと内部ネットワーク間の直接の通信を禁止している。

|

1.4.1 すべてのトラフィックをフィルタリングおよびモニターし,インターネットからの,またはインターネットへの直接のトラフィックを禁止するため,DMZ を導入する

|

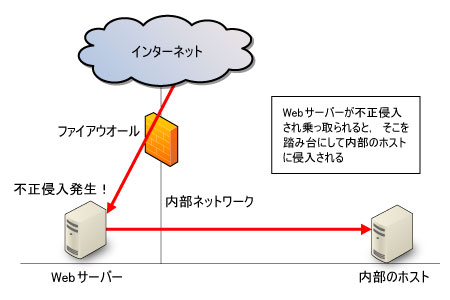

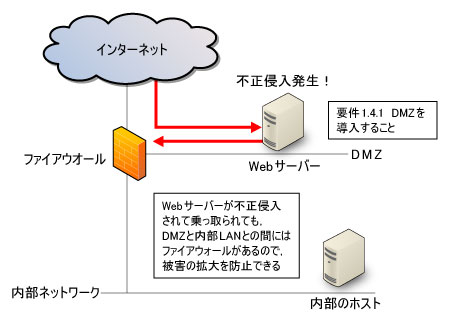

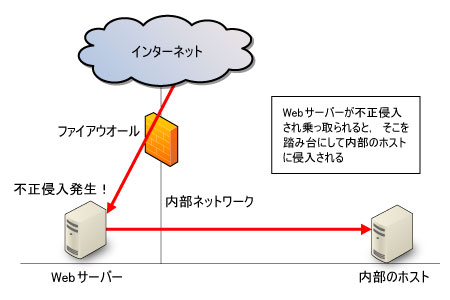

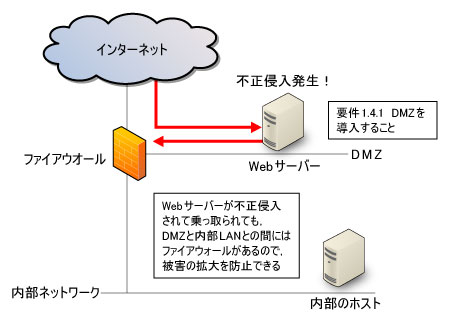

組織には一般的にWeb,メール,DNSなど外部に公開するサービスがある。外部に公開するサービスを内部ネットワークに配置すると,万が一,そのサービスが悪意を持った者により不正侵入を受け乗っ取られると,そこを踏み台にしてして内部ネットワークの他のサーバーに侵入されてしまうことになる。このような侵入を防止するため,外部と内部の中間的なセキュリティ領域を設ける。その領域をDMZ(DeMilitarized Zone,非武装地帯)と呼ぶ。(図4,図5)

|

| 図4●DMZを設けない場合に発生するセキュリティ侵害 |

|

| 図5●DMZによる防御 |

データベース・サーバーは内部ネットワークに配置する

要件1.3.4は,データベース・サーバーは,内部ネットワークに配置しなければならないと定めている。

|

1.3.4 DMZ から分離された内部ネットワーク領域に,データベースを配置する

|

現在のWebアプリケーションは,一般にWebサーバー,アプリケーション・サーバー,データベース・サーバーの三つで構成される。データベースにはカード会員データが格納されている。Webサーバーを踏み台にした不正侵入をDMZによって防御するためには,WebサーバーのみをDMZに配置し,アプリケーション・サーバーとデータベース・サーバーは内部ネットワークに配置しなければならない。

Webサーバーの攻撃防御方法には,Webアプリケーションを安全に開発することや,Webへの攻撃防御に特化したファイアウオールであるWAF(Webアプリケーション・ファイアウオール,表6)の利用などがある,これらについては,要件6で規定している。

表6●国内で販売されているWebアプリケーション・ファイアウオール(WAF)の例

鳥居 肖史

ネットワンシステムズ 営業推進グループ セキュリティ事業推進本部 コンサルティング部 第2チーム

|

|

1997年,ネットワンシステムズに入社。主に,ファイアウォール,IDSなどネットワークセキュリティ製品に関し,多くの企業への技術支援を担当。CISSP,情報処理技術者試験,情報セキュリティアドミニストレータ,情報セキュリティ(テクニカルエンジニア),ネットワークスペシャリスト,第一種情報処理技術者。

|

|