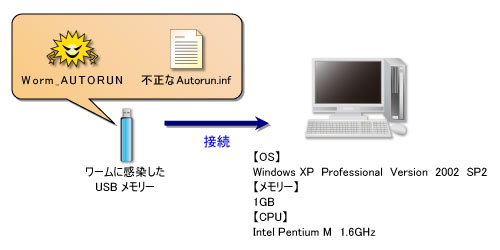

USBのリムーバブル・メディアを利用して自身を頒布する活動を行うワーム(USBワーム)の活動を検証する。USBワーム活動を行う不正プログラムには様々なファミリーがあるが,今回取り上げる「WORM_AUTORUN.CC」はシンプルかつUSBワームとして典型的な活動を行うものである。検証環境は図1の通りである。

|

| 図1●検証環境 「Worm_AUTORUN」に感染したUSBメモリーを検証用PCに接続する |

WORM_AUTORUN.CCは,Windowsパソコンに感染するウイルスである。パソコンのデスクトップに検体を置き,まずは単純にワームの検体をコンピュータ上で実行してみることにする。ここからウイルスがパソコンの中でどんな挙動を示すかを見ていこう。なお,分かりやすいように,検体は“AUTORUNCC.EXE”というファイル名にしておいた。

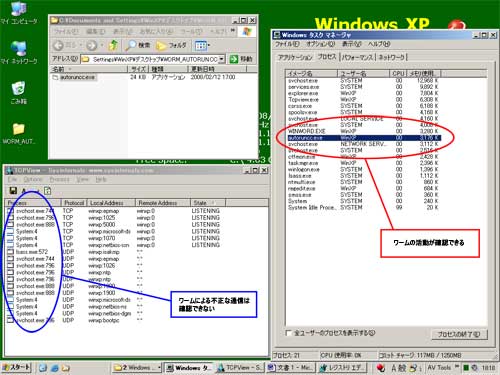

AUTORUNCC.EXEを実行すると表面上は何の表示もない。何の変化も起きていないように見える。しかし,Windowsのタスクマネージャで見てみると“AUTORUNCC.EXE”というプロセスが確かに存在し,ワームが活動中であることが分かる(図2)。ネットワーク通信を監視するツールであるTCPVIEWでネットワークの通信をチェックしてみると,ワームによる通信は行われていないことも分かる。

|

| 図2●ワーム実行後のデスクトップ [画像のクリックで拡大表示] |

自動起動の設定に登録する

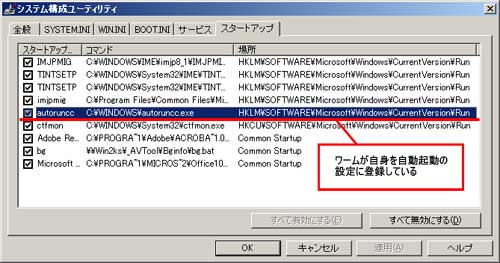

「WORM_AUTORUN.CC」は,パソコンの中でどのような活動を行っているのか。一般的に不正プログラムは,コンピュータを再起動されても自身の活動が継続されるように自動起動の設定に自身を登録する活動を行うことが多い。まずはそれを調べてみる。

Windowsの自動起動設定は,システム構成ユーティリティのスタートアップタブで確認できる。ここを確認すると,最もよく悪用される自動起動設定である[HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]に「AUTORUNCC」という表示がある。”c:\windows\autoruncc.exe”が起動されるようになっているのだ(図3)。

|

| 図3●実行後システム構成ユーティリティ [画像のクリックで拡大表示] |

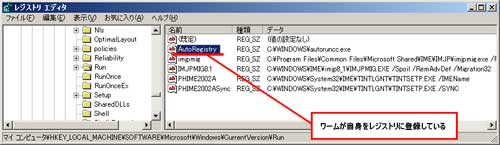

”autoruncc.exe”は実行したワームのファイル名である。念のため,レジストリの該当部分も確認すると,[AutoRegistry]という値が存在し,”c:\windows\autoruncc.exe”が自動実行される設定を確認できた(図4)。

|

| 図4●ファイル実行後のレジストリ [画像のクリックで拡大表示] |

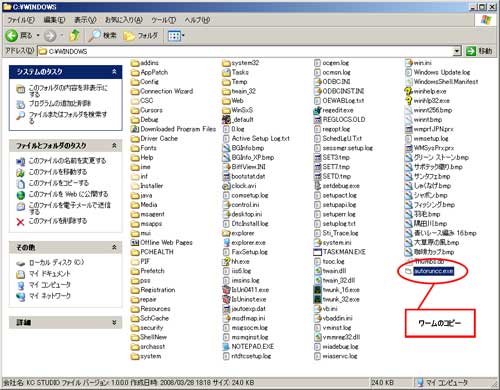

Windowsフォルダを見てみると,”c:\windows\autoruncc.exe”は実際にワームのコピーであることも確認できた(図5)。ワームはファイル名はそのままで自分自身をWindowsフォルダにコピーして自動実行設定に登録したわけだ。これで,コンピュータを再起動されても自身の活動が継続可能になったのである。

|

| 図5●ワーム実行後のWindowsフォルダ [画像のクリックで拡大表示] |

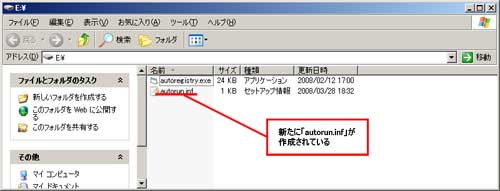

次にUSBワーム活動を確認するために,感染コンピュータにファイルが何も入っていないUSBメモリを接続した。OSがUSBメモリを認識した時点で,エクスプローラで見てみると,既に”autoregistry.exe”と”autorun.inf”ファイルが作成されていた(図6)。

|

| 図6●USBメモリーの内部 [画像のクリックで拡大表示] |

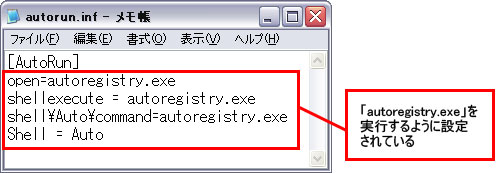

作成されたファイルを確認したところ,”autoregistry.exe”はワームのコピーであった。”autorun.inf”はリムーバブルメディアの自動再生を行うための設定ファイルで,これがUSBワームの活動の肝となる。autorun.infにはワームのコピーである”autoregistry.exe”を実行する設定が入っていた(図7)。

|

| 図7●autorun.infの記述 |

これらのファイルは「隠しファイル属性」で作成されている。Windowsのデフォルト設定では「隠しファイル属性」のファイルは表示しないようになっている。従って,ワームがファイルを作成してもユーザーは気がつかない可能性が高い。ここまでで,WORM_AUTORUN.CCが実行されてから,パソコンに感染するまでのプロセスが見えた。

![Word 最速時短術 [増補新版]](https://info.nikkeibp.co.jp/atclnxt/books/25/03/07/00396/B_9784296207329.jpg)