ファイアウオールのどんな項目にどんな設定をしなければならないか。それも具体的に定められている。それが具体的に記されているのが,要件1の小項目だ(表4)。

| ファイアウォール設定項目 | 要求項番 | |

|---|---|---|

| 1 | カード会員データ環境に必要なプロトコルを除く,すべての「信用できない」ネットワーク/ホストからの全トラフィックを拒否する | 1.2 |

| 2 | インターネットからの,またはインターネットへの直接のトラフィックを禁止するため,DMZを導入する | 1.4.1 |

| 3 | ペイメントカード・アプリケーションからDMZ内のIPアドレスへの,外向きトラフィックを制限する | 1.4.2 |

| 4 | DMZ 内のIPアドレスへのインターネット・トラフィックへの制限 | 1.3.1 |

| 5 | インターネットからDMZ 内へ通過できる内部アドレスの禁止 | 1.3.2 |

| 6 | ステートフル・インスペクションの導入 | 1.3.3 |

| 7 | カード会員データ環境に必要なものに限るよう,外部からの,または外部へのトラフィックを制限 | 1.3.5 |

| 8 | 許可されたものを除くすべての外部からの,または外部へのトラフィックの拒否 | 1.3.7 |

| 9 | 無線環境からのトラフィックをすべて拒否,または(そのようなトラフィックが業務上必要な場合)制御するようにする | 1.3.8 |

| 10 | IPマスカレードを実装する | 1.5 |

PCI DSSはカード会員データ環境のセキュリティ・レベルを一定以上にするため,このように要件を細かく具体的に定めている。これらの設定項目は,現在販売されているファイアウオール製品(表5)であれば,基本的に構築可能である。

| シスコシステムズ | Cisco ASA 5500 |

| ジュニパーネットワークス | NetScreen |

| セキュアコンピューティングジャパン | Sidewinder |

| ノキア・ジャパン | Nokia IPシリーズ |

| フォーティネットジャパン | FortiGate |

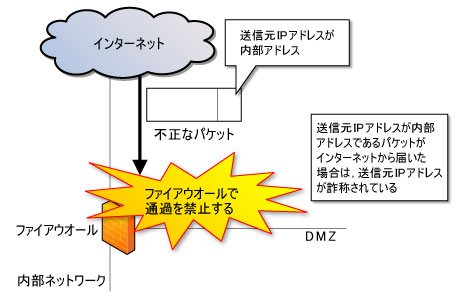

要件1.3.2は,送信元IPアドレスの詐称対策である。

| 1.3.2 インターネットからDMZ 内へ通過できる内部アドレスの禁止 |

インターネットからDMZにあてた正常な通信なら,パケットの送信元IPアドレスが内部のアドレスであることはあり得ない。もし,インターネットから届いたパケットの送信元IPアドレスが内部のアドレスだとしたら,ファイアウオールを不正にすり抜けるために送信元IPアドレスが詐称されていると考えられる(図1)。このようなパケットはファイアウオールで禁止しなければならない。

|

| 図1●送信元IPアドレスの詐称 |

動的パケット・フィルタリングは強い

このような送信元IPアドレスの詐称からデータを守る技術が,動的パケット・フィルタリングである。要件1.3.3は,動的パケット・フィルタリングを使用しなければならないと定めている。動的パケット・フィルタリングは,ステートフル・インスペクションとも呼ばれている。

| 1.3.3 動的パケット・フィルタリングとも呼ばれる,ステートフル・インスペクションの導入(ネットワーク内へは「確立された」接続のみ許可)。 |

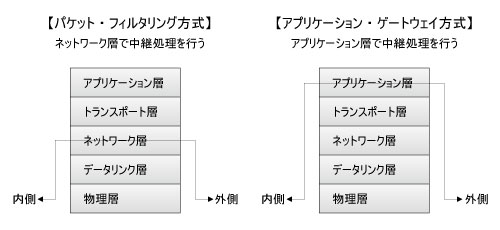

ここで,ファイアウオールのアクセス制御方式の分類について説明しておく。ファイアウオールのアクセス制御方式は,パケット・フィルタリング方式とアプリケーション・ゲートウェイ方式に大別できる。さらに,パケット・フィルタリング方式には,静的なパケット・フィルタリングと動的なパケット・フィルタリングがある(図2)。

|

| 図2●ファイアウオールのアクセス制御方式 |

静的なパケット・フィルタリングと動的なパケット・フィルタリングの違いは,アクセス制御の処理が,前者はパケット単位,後者はセッション単位であることである。ルーター製品には静的なパケット・フィルタリングが広く実装されており,ファイアウオール製品には動的なパケット・フィルタリングが実装されている。

通信はクライアントとサーバーが双方向でパケットを送信して行われ,クライアントからサーバーへの方向のパケット,その逆方向のパケットがある。ファイアウオールで許可する通信については,静的なパケット・フィルタ方式では,この逆方向のパケット(サーバーからクライアントへのパケット)を常に(静的に)通過できるように設定する。そのため,悪意を持った者が,正常な通信を偽装してパケットを送りつけると防御できないことがあるという欠点がある。

一方,動的パケット・フィルタリングは,逆方向のパケットはセッションの生起に応じて動的に通過できるようにすることで,セキュリティ・レベルを高めている。PCI DSSの要件を満たすには,静的なパケット・フィルタ方式ではなく,動的なパケット・フィルタ方式を利用しなければならない。

アプリケーション・ゲートウェイ方式はさらに強い

パケット・フィルタリング方式とアプリケーション・ゲートウェイ方式では,プロトコル・スタックで中継処理を実行するレイヤーが異なる。図3に示すように,パケット・フィルタリング方式は中継処理をネットワーク層で行う。一方,アプリケーション・ゲートウェイ方式はアプリケーションのレベルでの検査を行うため,中継処理をアプリケーション層でプロキシーと呼ばれるソフトウェア・プロセスにより行う。

|

| 図3●パケット・フィルタリング方式とアプリケーション・ゲートウエイ方式 |

アプリケーション・ゲートウェイ方式は,アクセス制御はセッション単位である。さらに,アプリケーションのレベルでの検査を行うため,動的パケット・フィルタリングよりもセキュリティ・レベルが高くなる。そのため,アプリケーション・ゲートウェイ方式を使用すると,要件1.3.3を満たすことにもなる。

|