「正規のアクセス権を持った人間が情報を持ち出そうとすれば,それは簡単にできてしまう。こうして起きる情報漏えいは,セキュリティ・ポリシーやアクセス制御でガチガチに固めても絶対に防げない」(ラック JSOC事業本部 取締役本部長 西本逸郎氏)――。

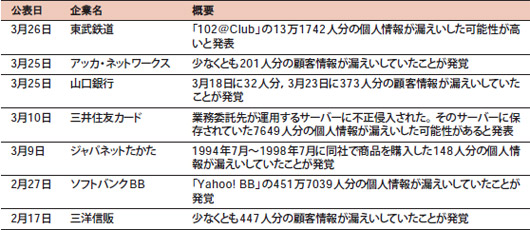

三洋信販,ソフトバンクBB,ジャパネットたかた,アッカ・ネットワークス――2004年に入ってから個人情報流出事件が相次いでいる(表1)。対策の重要性は今さら説明するまでもないだろう。むしろ,ここで注目すべきは「内部犯行と思われる例が多いこと」,ところが「情報流出ルートを容易には特定できないこと」,特定できた場合も「犯人までは分からないケースが多いこと」である。情報システムへのアクセス履歴を記録した「ログ」があれば,すぐに分かるはずではなかったか,という疑問がわく。

| 表1●2004年に発覚した個人情報流出事件の例 |

|

顧客情報の参照ログ,サーバーやクライアントPCの操作ログ,インターネットへのアクセス履歴などを取得し,問題を早期に検知/対処するための体制が不可欠になってきた。

抑止効果+自己防衛+原因追求

ログは問題の早期発見だけでなく,抑止力にもなる。例えば個人情報の参照履歴を取得/監視しておけば,「この日にアクセスしていたが,何をしていたのか」とユーザーにさり気なく聞くことができる。ユーザーに監視をしていることを知らしめることで,問題の抑止力につなげられる。「何か悪さをしてもすぐに見つかる,という状況を作ることが一番の抑止力になる」(日本郵政公社 金融総本部 情報システム本部 簡易保険システム担当部 グループリーダー 石松清氏)。

ログを確実に取得しておけば,何か問題が起きた際に,自社でしっかりと管理していたという証明にもなる。これは三井住友カードの事件が教訓になる。同社では2004年2月上旬,業務委託先が運用するサーバーに何者かが不正侵入する事件が起きた。そのサーバーに個人情報が保存されていたことが問題を大きくした。不正侵入したクラッカーが,個人情報を持ち出したかどうかは不明である。このような事件が起きた際に,経営者や外部からの原因追求に対し,“個人情報は漏えいしていない”と言える証拠がほしい。ログがその助けとなる。

そして万一,問題が起きてしまった場合に,原因の究明と犯人の特定で重要な手掛かりとなるのもログである。もちろん,犯人を特定できても,事件が起きてしまったという事実に変わりはない。しかし,ログによって犯人が特定でき,事件の全容が分かれば,再発防止にもつながる。

自社のログ戦略を策定せよ

「ログはさまざまな問題を解決する上で重要な手掛かりになる」(GMOメディアアンドソリューションズ システム本部 本部長 堀内敏明氏)。このような考えからログに着目し,積極的に取り組む企業が増えている。

約700万人分の個人情報を保有しているGMOメディアアンドソリューションズでは,ログの取得項目,ログに含めるべき情報,ログの保存期間,バックアップ方法,監査基準,時間の同期などをセキュリティ・ポリシーの中で定義している。例えばログの保存期間は,「改ざん防止のため,3カ月に1回書き換え不能なメディアに保存する。また,3年間金庫に保存すること」と定めてある。

アイティフォーもログを重視する企業の1社である。ファイアウォールやプロキシ・サーバーのログをはじめ,クライアントPCの操作ログ,ネットワークの通信ログなども取得/監視している。事業本部 IT推進室 室長の百合野洋一郎氏は「事故の防止という狙いもあるが,(社内や社外に対して)対策をしているというアピールになる。ウイルスがいつから社内に存在していたか,スパイウエアなどが仕込まれているのではないか,などログから見えてくることも多い」とログの“雄弁さ”を語る。

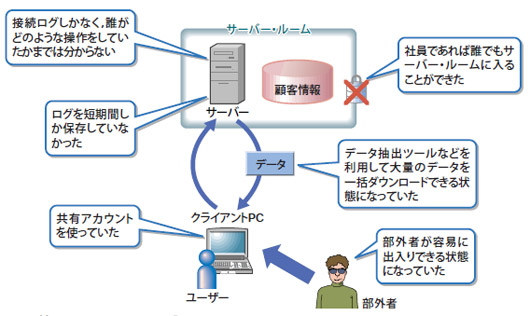

もちろん,ログを記録するだけでは情報漏えい対策にならない。ポリシーやアクセス制御などの基本対策ができていることが前提となる。共有パスワードを使っていた,大量データを一括ダウンロードできるようになっていた,サーバー・ルームに誰でも出入りできる状態になっていた――といった,ずさんな管理体制ではログがあっても無意味に終わる(図1)。

|

| 図1●情報流出ルートの特定が難航する要因 社内システムの管理体制が,誰が何を操作したかのログを残していない,残している場合も短期間しか保存していない,共有アカウントを使っている,入退出を管理していない――といった状況になっていると,データを盗み出した犯人の特定は難しくなる |

しかし,自社でログ取得の体制を構築する意義は大きい。実は,「ログを取得する=適切なアクセス制御を施す」ということでもある。ログといえば,これまでは不正なアクセスを検知/防御するための「失敗ログ」の取得/監視が中心だった。これに対して情報漏えい対策で重要となるログは,アクセス権を持ったユーザーの「成功ログ」である。今後は,適切なアクセス制御を実施した上で,成功ログも残すようにし,効率的に監視することが重要となってくる。

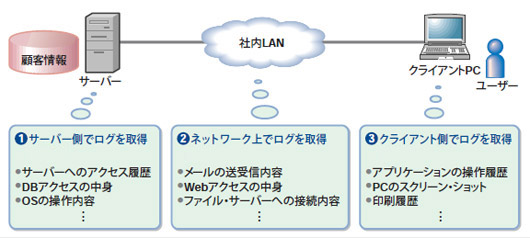

2005年4月の「個人情報保護法」の完全施行へ向け,最近になって対策ツールも充実してきた。これらの製品を駆使すれば,サーバー,ネットワーク,クライアントのそれぞれでさまざまなログを取得できる(図2)。ただ,「闇雲にログを取ればいいというわけではない。何を捨て,何を残し,いつまで保存するのか,という自社のログ戦略を決めることが重要だ」(ラックの西本氏)。企業が策定すべきログ戦略のあり方を探った。

|

| 図2●ログの取得方法はさまざま 情報漏えい対策に有効なログは,(1)サーバー側,(2)ネットワーク上,(3)クライアント側――のそれぞれで取得できる。これらは問題が起きた際の原因究明に役立つだけでなく,効果的に利用すれば問題の抑止力にもなる |