「Can I own your wireless network?」より

February 21, 2008 Posted by Brad Antoniewicz

無線LANのWPA(Wi-Fi Protected Access) Enterpriseで認証プロトコルに「PEAP」(Protected Extensible Authentication Protocol)またはEAP/TTLS(Extensible Authentication Protocol-Tunneled Transport Layer Security)を利用しているユーザーは,クライアントの設定に注意を払ってほしい。2月にワシントンD.C.で開催されたShmoocon(東海岸のハッカーが年に一度集う会合)で,Josh Wright氏と筆者はプレゼンテーションを行い,クライアントのサプリカントで非常によく見る間違った設定が,特定の無線ネットワークへの侵入,場合によってはWindowsドメインへの不正アクセスにつながる可能性があることを示した。

我々が行ったのは,PEAPおよびEAP/TTLSによるアクセス・ポイント(AP)を偽装する攻撃である。クライアントが認証サーバー(RADIUS)のTLS証明書を正しく検証しない点を利用した攻撃だ。デフォルト状態だと,Windows Zero Configuration(WZC)のワイヤレス・サプリカントはネットワークを信頼するかどうかの判断をクライアント・パソコンのユーザーに委ねる。WZCはユーザーに対し,特定の無線ネットワークに接続するか,あるいはキャンセルするかを接続時に確認する(WebブラウザがHTTPS経由のWebサイトに接続する際に確認するやり方と似ている)。このとき表示されるメッセージには実際の証明書の名前はなく,署名機関の名前(例えば米ベリサイン)しか含まれていないため,ユーザーを誤解させる可能性がある。

この問題は,クライアントがサーバー証明書を全く検証しない設定になっていると,さらに深刻さを増す。残念なことに,筆者はこのような設定が組織内でごく当たり前となっていることを目の当たりにしてきた。注意してほしいのは,これは設定内容にかかわる攻撃であることだ。ぜい弱なクライアント・サプリカントはWZCにとどまらない。米アップルのMac OS Xクライアント,米ジュニパー・ネットワークスのOdysseyアクセス・クライアントをはじめ,事実上すべてのワイヤレス・サプリカントが同様のぜい弱性を持つ。

いずれのケースにおいても,FreeRADIUS-WPE(我々が作成した,オープンソース・サーバー「RADIUS」の改良バージョン)を使うと,クライアントと認証サーバーの間で確立されたTLSトンネルを通して受け渡された,内部認証の証明書にアクセスできる。これらの内部認証プロトコル(PAP,MSCHAPv1,MSCHAPv2など)はTLSトンネルによって保護されるようになっている。つまり,TLSの保護がなければ攻撃にさらされることになる。一部のプロトコルはユーザー名とパスワードをクリア・テキストで扱うため,ブルートフォース攻撃も必要ない。Active Directoryの統合により,これらの証明書はドメイン認証にも使われかねない。

これはクライアント側の問題に起因することなので,コーヒー・ショップや空港など,企業内の無線ネットワークから離れた場所でクライアントが危険にさらされる可能性がある。

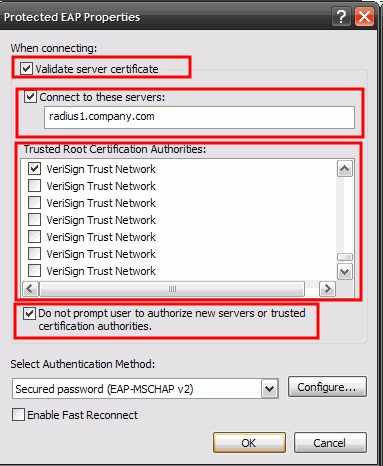

WZCをはじめとするサプリカントを利用する際には,クライアントでサーバー証明書を間違いなく検証していることを確認する方が良い。そのためには,署名機関,さらにはRADIUSサーバーのホスト名と一致する証明書を信用するしかない。以下に,WZCの設定例を示す。これは米マイクロソフトのナレッジ・ベース「KB941123」でも確認できる。今回述べた攻撃から身を守るための情報源として,米マカフィーのWebサイト「Foundstone.com」で,筆者が記載した802.11攻撃に関するホワイトペーパーを参照してほしい。

図1 WZC設定例 |

Copyrights (C) 2008 McAfee, Inc. All rights reserved.

本記事の内容は執筆時点のものであり,含まれている情報やリンクの正確性,完全性,妥当性について保証するものではありません。

◆この記事は,マカフィーの許可を得て,米国のセキュリティ・ラボであるMcAfee Avert Labsの研究員が執筆するブログMcAfee Avert Labs Blogの記事を抜粋して日本語化したものです。

オリジナルの記事は,「Can I own your wireless network?」でお読みいただけます。