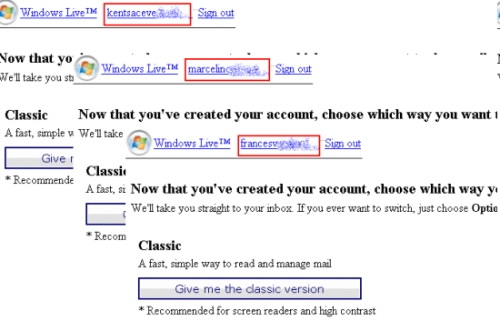

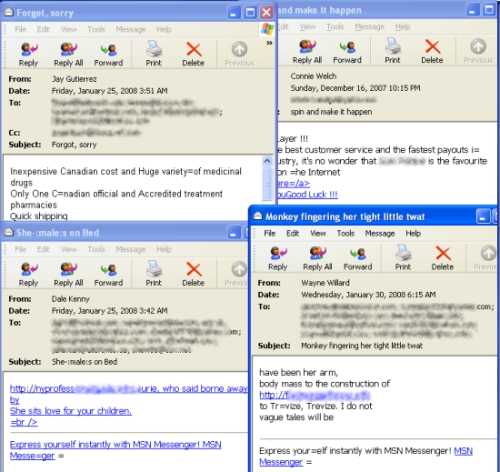

米ウェブセンスのセキュリティ・ラボは,Webベースの脅威からユーザーを保護する「ThreatSeeker」で,スパム・メール送信者(スパマー)が米マイクロソフトのWebメール・サービス「Windows Live Mail」用アカウントを自分たちの戦術に最近取り入れたことを発見した。近ごろの攻撃を見ると,スパマーは,Windows Live Mailに登録してランダムにアカウントを作成できるボットの開発に成功した模様だ。こうして作ったアカウントは,後でさまざまな攻撃に使える。

Windows Liveメールは,マイクロソフトのオンライン・サービス群「Windows Live」に含まれる無料Webメール・サービスだ。それまでのWebメール・サービス「MSN Hotmail」の後継として,2005年11月1日に発表された。全世界で利用可能になったのは2007年5月7日で,同年10月に全既存ユーザーの移行を完了させた。

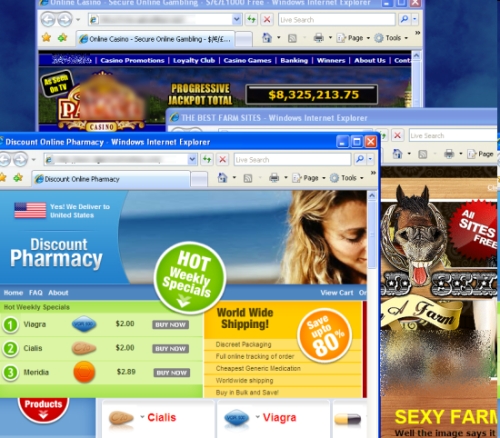

今回紹介するスパマーの策略には,メリットが三つあると考える。(1)マイクロソフトのドメインがブラックリストに載せられることはまずない,(2)アカウントの登録が無料で行える,(3)世界に何百万人もの利用者がいるためスパマーの追跡が困難――という3項目だ。

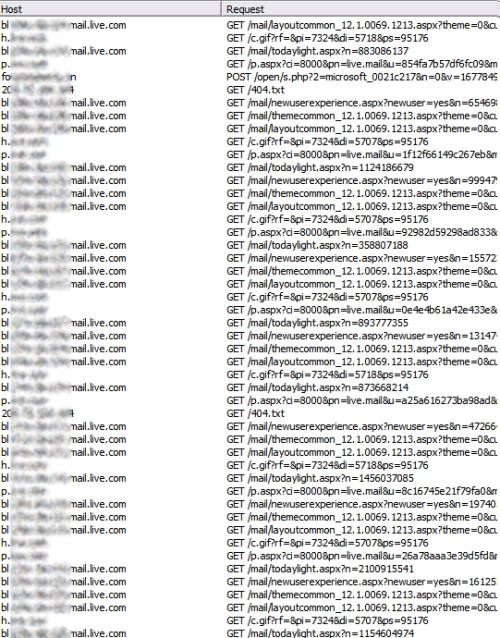

スパマーがどのようにこの策略を自動実行するのか見てみよう。

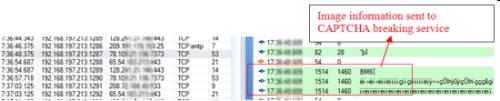

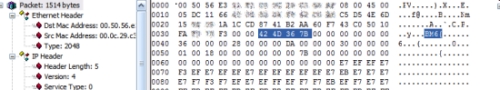

まず,ボットはLive Mailの登録ページを要求し,(通常のユーザーが求められるのと同様に)フォームの必須フィールドにランダムなデータを埋めていく。CAPTCHAの認証テストにさしかかると,表示されたイメージに該当するテキストを得るため,自前のCAPTCHA解読サービスにイメージを転送する。

CAPTCHA解読サービスに送られるイメージ情報 |

|

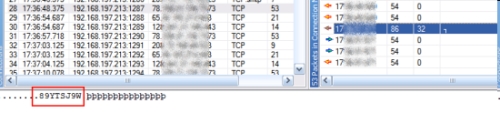

続いてボットは,CAPTCHAイメージの解読で得たテキストをサーバーから受け取った。

ボットが解読結果であるテキスト「89YTSJ9W」を受け取った。このテキストは,Windows Live Mailサービスの登録手続きを終えるのに必要な最後の情報である |

当然ながら,スパマーは悪用目的で,無料の電子メール・アカウントを大量に登録する手順を既に省力化している。

大量登録手順を繰り返すボット。イメージを洗い出し,その中のテキストを解読させる処理を延々と繰り返す |

CAPTCHAの解読要求は,平均すると3回に1回は成功している。この結果,ボットの処理成功率は30~35%となる。