| Symantec Security Response Weblog |

「The Flow of MBR Rootkit Trojan Resumes」より

February 8, 2008 Posted by Elia Florio

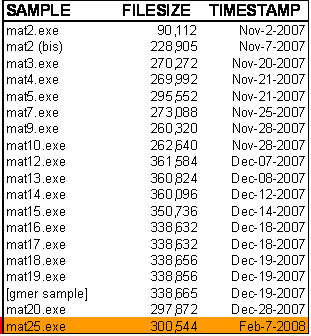

2007年の終わりころ,ルートキットの削除ツール「GMER」を手がけるチームがWindowsのマスター・ブート・レコード(MBR)をフックしてパソコンを手中に収める新たなルートキットの存在を確認した(関連リンク:GMERチームの報告,米シマンテックのブログ投稿記事)。この脅威を仕掛けた人物は,発見直後から数週間にわたり,新たにコンパイルしたバージョンを続々と世に送り出した。だが不思議なことに,2008年1月の初めに近づくとその勢いが止まった。以下に示すのは,このルートキット・テクニックを使ったトロイの木馬「Trojan.Mebroot」のサンプル・データだが,犯罪者が大量の品質保証(QA)作業を2007年11月から実行していたことがうかがえる。

|

同ルートキットのコードを見ると,QA作業を実行したことを示す手がかりがたくさんある。そこからQA作業の状況も確認できる。例を挙げると,たくさんのデバッグ文字列にはじまり,感染したパソコンのハードウエア/ソフトウエア情報を収集するためのルーチン,ブルー・スクリーンでのルートキット・ドライバのエラーに備えたクラッシュ・ダンプまである。

何か理由があったのか,このQA作業は1月第1週に突如中断した。おそらく,同ルートキットがアンチウイルス研究者に発見され,思いがけず話題になったためだろう。しかし我々は,作成者がひとたび「作品」の完成度を高めれば,新たな異種が再発すると予測していた。そしてその後,新たな異種が出回っているとの報告を受けた(教えてくれたMichael氏に感謝する)。これまでのところMD5署名が異なる三つのサンプルが見つかっているが,いずれもシマンテックの最新のアンチウイルス定義ファイル「Trojan.Mebroot」で検出できる。

このルートキットは現在,iframeタグが組み込まれた,あるいはぜい弱性のあるWebページからの,ドライブバイ方式によるダウンロードで拡散を続けている。ぜい弱なブラウザに実行可能ファイルをダウンロードさせるのだ。今のところ,ダウンロードするファイルの名前は「mat25.exe」で,配布元ホストのIPアドレスは「67.228.126.3」であると判明している。今回の動きは,QA作業が第2段階に入ったからだろうか?

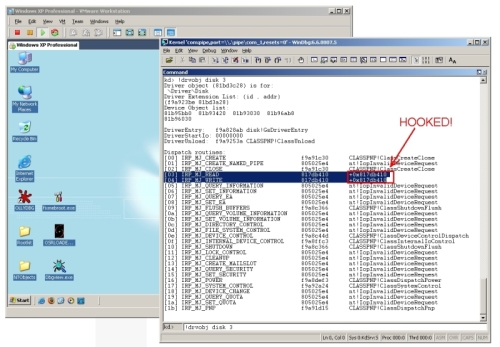

[画像のクリックで拡大表示] |

過去数週間にわたりこのマルウエアをテストした結果,いくつか新たな点が見つかったのでここに紹介する。

■複数ハードドライブへの感染

このルートキットは,コンピュータ上で検出される物理ドライブの1~16番目,すなわち「\\.\PhysicalDrive0」から「\\.\PhysicalDrive15」までのMBRに感染を試みる(。この点がなぜ重要かというと,WindowsではUSBドライブや外部ドライブが「PhysicalDrive」と見なされるため,これらのデバイスもこの脅威に感染する可能性があるからだ。我々のラボでは,NTFS形式でフォーマットされた外付けUSBドライブのMBRにこのルートキットが感染するのを確認した。外付けデバイスをコンピュータの起動に使用するケースはほとんどないため,このような形で感染したMBRは,たいていの場合「有効な」感染源となることはない。

■LinuxとWindowsが共存する場合

LinuxとWindowsの共存環境をラボで試すべく,二つのパーティションを持ち,LILO(またはGrub)をブート・ローダとする内蔵ハード・ディスクを使用してみた。Windows使用時にMBRがMebrootに感染した場合(この脅威はLinuxでは実行されない),パソコンはその後も通常通り両OSを起動することができる。Linuxはこの脅威の影響を全く受けないので問題なく作動するが,Windows XPは起動完了後にMebrootを実行する。この現象は予想通りだ。この脅威が,OSを正常に起動させる目的で以前のMBRのバックアップ・コピーを保存しているからだ。ただし,この事実で新たな検討事項が生じる。つまり,MBRがぜい弱なポイントであるならば,起動プロセスでWindowsとLinuxカーネルの両方をターゲットとした,初のマルチプラットフォーム型マルウエアを生み出すことができるのではないかということだ。

■すべてはお金のため

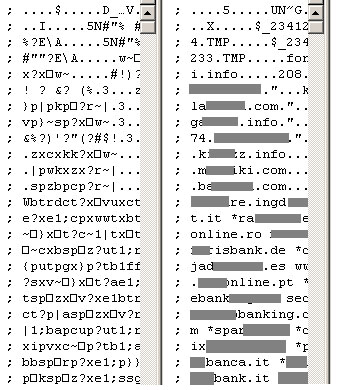

Trojan.Mebrootを仕掛ける人々を駆り立てているのはお金だ。彼らは,プログラミング・スキルを持て余し,メディアからの注目を集めたがっている退屈なティーンエイジャーではない。犯罪を目的としたプロのマルウエア・プログラマだ。Mebroot作成者のプログラミング・スキルは,そのほかのマルウエア作成者と比べて高く,銀行をターゲットとしたトロイの木馬「Trojan.Anserin」(別名「Sinowal」「Torpig」)とつながりがあるのは一目瞭然だ。我々が確認したところでは,Trojan.Mebrootに感染したコンピュータはDLLモジュールをダウンロードし,ルートキットはこれらDLLモジュールを「services.exe」や「winlogon.exe」などのプロセスに注入する。次に同DLLは,ターゲットとする銀行Webサイトの情報が記された新たな設定ファイルをダウンロードする。リモート・サーバーとのやり取りや暗号化は,Trojan.Anserinと全く同じである。そして現時点では,Trojan.Mebrootは銀行をターゲットとしたマルウエアのモジュールを密かにインストールして実行するための,単なるプラットフォームであることは明らかだ。ダウンロードされた設定ファイルについて,暗号化/復号した例を以下に示す。

|

我々はこのルートキットが「RC(リリース候補)」相当の段階にあると見ている。現在のところ感染数は非常に限られており,犯罪者たちは,この壮大なQA作業の結果に応じて今後の開発サイクルを続行するかどうか見極めるだろう。

Copyrights (C) 2008 Symantec Corporation. All rights reserved.

本記事の内容は執筆時点のものであり,含まれている情報やリンクの正確性,完全性,妥当性について保証するものではありません。

◆この記事は,シマンテックの許可を得て,米国のセキュリティ・ラボの研究員が執筆するブログSecurity Response Weblogの記事を抜粋して日本語化したものです。オリジナルの記事は,「The Flow of MBR Rootkit Trojan Resumes」でお読みいただけます。