日本のユーザーを標的とした海外からのサイバー攻撃が今まで以上に増えそうな予兆がある。攻撃者は中国とロシアの犯罪グループ。以前から日本への攻撃について話題に上っている中国はまだしも,なぜロシアかというと,それぞれの攻撃手口はよく似ていて,ロシアのハッカーの動きが中国のハッカーと連動しているようにも見えるからだ。

例えば,昨年発生したWordのぜい弱性を悪用した攻撃や今年のPDFのぜい弱性を悪用した攻撃は,添付ファイルの命名ルールや内容などがよく似ている。MPackやIcePackといった攻撃ツールや,DDoS用ボットのレンタルを使う点など,ほかにも類似点がある。中国とロシアのハッカー動向を追跡することで,日本のサイバー犯罪の今後が推測できるかもしれない。そこで今回は,中国とロシアのハッカー動向について解説しよう。

ロシア・ハッカーに不可解な動き

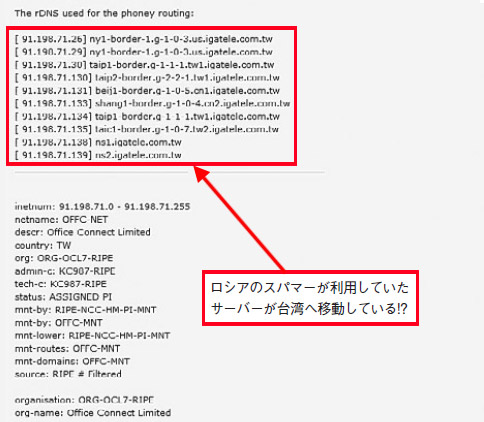

11月初め,Russian Business Network(RBN)というロシアの組織が活動を停止(一説では消滅)したことが,セキュリティ関係者の間で話題になった(図1)。ハッカーの行動が不可解なことに加え,中国に拠点を移したという推測があったためである。RBNの活動状況は,顧客であるスパム送信者の動きに注目し,関連する情報を追うことである程度推測できる。

|

| 図1●ロシアのスパム送信者が使っていたサーバーを追跡してみた |

RBNというのは,裏ビジネスやサイバー犯罪に悪用されるホストが多く存在することで有名なネットワーク。サイバー犯罪グループが集まる悪の巣窟的な存在である。日常的にボット・ネットやスパム配信用プロキシのレンタルが行われている。直近のものでは悪性コードを含むPDFを悪用した攻撃にも利用されていたし,MPackが設置されたサーバーもあった。

スパム・メール関連の情報を提供するSpamhausの紹介文を借りると,「世界で最悪のスパム送信者,児童ポルノグラフィ,マルウエア,フィッシングおよびサイバー犯罪をホスティングするネットワーク。bulletproof hosting(自由度が高いホスティングで,迷惑メールの送信や,オンライン・ギャンブルやアダルト・コンテンツの提供なども容認されている)を提供し,恐らく犯罪にも関与している」。

このRBNが運営するサイトが突然姿を消し,11月7日の時点でRBNが中国のプロバイダに割り当てられたIPアドレスへ移ったとの報告があった。結果的には,11月13日には活動が停止したという。最近までMPackのマルウエアが設置されていたサーバーも11月15日現在はダウンしている。ただ今後の展開次第では,中国に新たな 悪の巣窟ができることになりかねない。

中国ハッカーの動きが活発化

中国ハッカーの動向も気になるところだ。例えばRBNに類似した中国のNCPH Hacking Group。2006年夏ころから動きが活発化している。

NCPH Hacking Groupは2006年夏,90日以内に35件以上のゼロデイぜい弱性を悪用した標的型攻撃にかかわったと言われている。よく知られているのがMicrosoft Office関連のゼロデイを悪用した標的型攻撃だ。

加えて,GinWui rootkitをはじめとするマルウエアの開発も行っていることで知られ,彼らがかかわったマルウエアに感染するとGinWui rootkitがインストールされる。表1にNCPHがかかわったゼロデイの標的型攻撃とそれらに関係するマルウエアを示す。

| 表1●ゼロデイExploitを悪用した攻撃 | ||||||||||||||||||||||||||||||||||||||

|

連携が見え隠れする両国の組織

あくまでも推測だが,中国とロシアのハッカー・グループ間には関係があるようだ。中国ハッカーがゼロデイを狙ったコードを作成し,ロシア・ハッカーがそれを悪用するためのフレームワークを提供するという具合である。

代表的なのが,MPackやIcePackなどのロシアのハッカー・グループが開発した攻撃ツールである。これらの攻撃ツールは中国語にローカライズされており,中国にもRBNと関係を持つと見られる犯罪グループが存在することを裏付けている(写真1,2)。

|

|

|

|

写真1●中国版IcePack [画像のクリックで拡大表示] |

写真2●中国版MPack [画像のクリックで拡大表示] |

攻撃手法が類似している点も両者の緊密な関係を思わせる。例えば今年流行したiframe攻撃。ロシアのハッカーがMPackによる攻撃を仕掛ける際,欧州諸国で多数のWebサイトにiframeタグを埋め込んだとされる。後から判明したARPポイズニングという手口は,中国ハッカーがよく使っていた攻撃手法であり,NCPHはツール作成にも関与している。そしてiframeタグの挿入に関しては,国内被害の問い合わせが筆者のチームに多数寄せられている。

より巧妙な標的型攻撃の予感

ビジネス文書を悪用した標的型攻撃や,企業サイトへのiframeタグの挿入による攻撃は非常に巧妙だ。今後これらの攻撃は無差別に仕掛けられると推測される。

最近気になっているのは,日本国内のブログに多くの海外利用者が流暢な日本語でコメントを書いており,既に,詐欺サイトも確認されていることだ。海外ハッカーたちが流暢な日本語を操るようになった場合,「変な日本語のメールは怪しい」といった人的なフィルタが効かなくなってしまう。このような状況になる前に,私たちは海外のサイバー犯罪グループの動向に気を配っておく必要がある。

既に日本は海外からインターネット経由で,多くの場所から分からない程度少量ずつ金品や品物を盗み取るサラミ攻撃を受けており,金銭を詐取されている。筆者が担当した複数の事案でも確認しており,一人数百円~1万5000円程の被害額だった。個人だけなく企業や重要組織を狙った攻撃が海外ハッカー間で一般化してしまったら,国内からの流出被害総額はどの程度になるか。想像がつかない。

|