|

プライバシー意識の高まりや,それに合わせた個人情報保護法の施行により,WebシステムではSSLによる暗号化が広く使われるようになっている。特に,利用者に個人情報を入力させるような画面では暗号化が必須となっている。

暗号化する経路も,インターネットを経由するクライアントとWebサーバー間のネットワーク部分だけでなく,Webサーバーとアプリケーション・サーバー,アプリケーション・サーバーとデータベース間といった社内インフラの通信経路まで拡張するケースもある。情報セキュリティ・ポリシーなど管理規定で「個人情報を取り扱う通信経路はすべて暗号化しなければならない」と定められている場合もある。

ただし,これにはデメリットもある。すべての通信を暗号化することで,かえってセキュリティを弱くする面があるのだ。

暗号化はIDS,IPSでの検知を妨げる

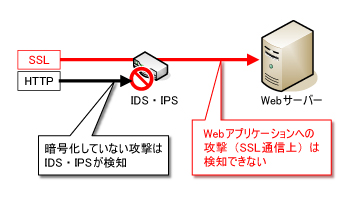

通信経路上のデータを暗号化すれば,盗聴による通信内容の漏えいを防ぐことができる。半面,暗号化した通信経路上で不正な操作が行われた場合,IDSやIPSなどの侵入検知システムで検出できなくなってしまうのである(図1)。

|

| 図1●すべて暗号化するとIDS・IPSが機能しない |

検出できない例としては,クロスサイト・スクリプティング(XSS)やSQLインジェクションなどWebアプリケーションの脆弱性を悪用した攻撃をSSL通信上で実施した場合などが挙げられる。特に,大規模な情報漏えいにつながるデータベースの攻撃を検出できないことは大きな問題となる。IDS,IPSを導入しても,そのメリットを大きく損なっていることになる。

もちろん,攻撃されても成功しないセキュアなアプリケーションを開発しておくことが理想だが,新たな攻撃手法が編み出された場合や診断漏れがあった場合など,現実問題としてそのような理想的な状態は期待できない。通信監視が行えないことは,大きなリスクを抱えることになる。

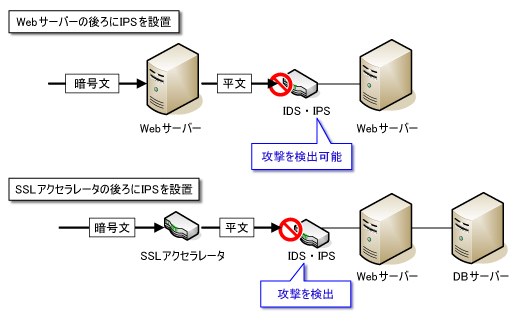

機密性の確保とリアルタイムの攻撃検知をバランスさせるには,通信をすべて暗号化せずに経路上のどこかで平文で通信を監視できる構成にしたほうが効果的だ(図2)。機密性の確保の観点からインターネットを経由する経路では暗号化は必須である。そのため,システムの管理下のネットワーク内の一部に平文で通信する経路を導入し,そこで監視を行うとよい。

|

| 図2●機密性と監視の両立 通信が復号されている部分で監視を行うことで機密性の確保と常時監視を両立させることができる |

例えば,SSLアクセラレータを設置してSSLアクセラレータとWebサーバー間の平文通信を監視する方法,アプリケーション・サーバーとデータベース・サーバーの間の通信を監視する方法などがある。この場合,平文で行われる通信経路は当然盗聴の危険が高まるため,接触できる人物を限定できる環境を物理的,ネットワーク的に作り上げることで機密性の確保とのバランスを保つようにする。

IPSによっては,インタフェースを複数持ち,複数のセグメントの通信を監視できる機器もある。これを用いて外部との接続点での監視と,復号した平文の通信経路の監視を両方実施することもできる。機器のパフォーマンスや運用コストを考慮して検討するとよいだろう。

また,セキュア・プログラミングや脆弱性診断などでWebアプリケーションそのものの脆弱性をつぶしておくことは基本的な対策なので,暗号化する/しないにかかわらず実施しておかなくてはならない。

|