|

情報漏えいがなくならない。なくならないどころか,大規模な機密情報や個人情報の情報漏えい事故についての報道を目にする機会が増えてきた。その中でも,内部の関係者による犯行事例が目立つ。

内部犯行が行われた場合に犯人の絞り込みに大きな障害となるのが,アカウントの共有だ。実際に情報漏えいが起こった事件では,使用されたアカウントを社員全員が知っているものだった上に,管理者権限まで持っていた。そのため証拠隠滅まで行われ,犯人がうやむやのままになってしまった事例がある。

日本版SOX法による内部統制の観点からも,管理者権限の共有は望ましくない。アクセス権の制限や操作記録の管理は,通常の利用者権限だけでなく管理者権限も適切な管理下におくことが,企業として求められることになる。

共有するなら個人を特定できる別の仕組みが必要

管理者権限を共有させない方法としては,Windows系OSであれば管理者それぞれに個人アカウントを作成し,そのアカウントをAdministratorsグループに所属させる方法がある。

UNIX系OSであれば「root」によるログインを禁止し,個人アカウントでログインした後,必要な時に権限を昇格させる方法がある。権限昇格を許可するアカウントを制限することと,権限昇格時に生成されるログによる個人特定を組み合わせることも推奨される。

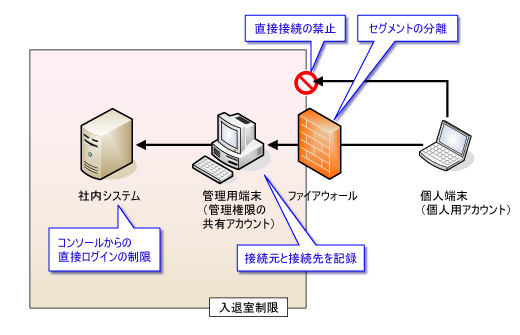

システムの都合上,管理者権限を共有せざるを得ない場合は,管理用端末を利用する方法がある(図)。管理端末に個人用アカウントを準備し,管理者は各自の個人用アカウントで管理端末にログインする。そこから必要なホストに接続する形態とする。これによって管理用端末の履歴から,どのホストへ誰が接続したかの記録を取ることができる。

|

| 図●管理者権限の共有対策 |

管理用端末を用いて管理者権限をコントロールするのであれば,管理用端末以外からのログインを制限する必要がある。管理用端末を経由しないログインや,直接コンソールからのログインなどが制限対象だ。そのためにはネットワーク的な制限や,入退室管理が施された専用ルームにホストを設置してコンソールの物理的な保護などが必要となる。

管理用端末を設置しないのであれば,ログインできる環境を物理的に制限し,入退室の記録とログを突き合わせることで操作内容と実施者をひも付けられるようにすることが最低限必要だ。

また,管理者権限の取り扱いでは,ログについても十分に注意を払う必要がある。管理者権限を持つ利用者はシステム上のすべての操作が可能である。ログの改ざん,消去も可能であるためだ。

これに対しては,ログ・サーバーを設置してログをリモートで管理することで改ざんを防止する方法がある。ログ・サーバーの管理者権限はシステム自体のものとは別に用意することで,ログ・サーバーに転送されたログをシステム側の管理者権限で変更できないようにする。ログ転送の妨害など抜け道は考えられるが,プロセス監視との組み合わせなどで抑止力を高めれば効果的だ。

|