|

インターネットに接続するシステムではファイアウォール導入などの基本的なセキュリティ対策は済み,現在は,次の段階のセキュリティ対策としてIPS(Intrusion Prevention SystemまたはIntrusion Protection System)の導入が進んでいる。

ただ,「IPSを導入すればネットワーク経由の攻撃はすべて防ぐことができる」との誤解がある。また,導入した後,運用が適切に行われずに,十分な効果を発揮できていないケースも多い。

IPSにも弱点がある

ファイアウォールはポートやサービス単位でアクセス制御するのに対し,IPSは登録された攻撃パターンに合致するかどうかで通信を許可または遮断する。システムとして利用を許可するサービス上で行われた攻撃はファイアウォールでは遮断できないが,そういう攻撃に対してもIPSなら対応できる。

IPSは通常,外部ネットワークと社内システムの経路上に挟み込まれるように設置する。ウイルスやバッファ・オーバーフローの悪用などネットワーク経由で行われる攻撃を,パターン化したシグネチャと通過するパケットの情報を比較することで攻撃であるかどうかを判定する。「攻撃である」と判定した通信はIPSが遮断し,社内システムへの到達を防ぐ。不正侵入だけでなく,Synパケットのしきい値などを設けることでDoSやDDoS攻撃に対しても効果を発揮する。

こうした機能を備えることから,ファイアウォールやIDS(Intrusion Detection System)の次に導入するセキュリティ対策として評価されているが,その弱点に気づかず利点が過大評価される傾向がある。「IPSを入れたから,ほかの対策は後回しにしても大丈夫」といった間違った認識がされるのである。

例えば,Webアプリケーションの改修が困難であるため,外部とWebサーバーの間にIPSを導入してアプリケーションを改修しなかったケースがあった。クライアントのパッチ適用が完全ではないためIPSを導入して済ましていたケースもある。これらのケースでは大部分の攻撃に対してIPSが有効に機能するものの,IPSでは攻撃を検出できず,情報漏えいやウイルス感染といった被害に結びつく可能性がある。

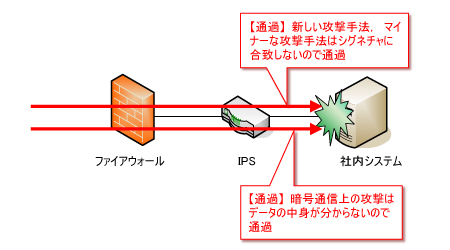

IPSの弱点としては,以下の様な点が挙げられる(図1)。

|

| 図1●IPSを通過する攻撃 未対応の攻撃や暗号化通信経路上で行われる攻撃には対応できない |

・シグネチャに登録されていない攻撃は検知しない

パターン・マッチングによる判定なので,シグネチャに登録されていない攻撃手法が用いられた場合は検出できない。新しい攻撃手法が発見されてIPS側で対応する前に悪用された場合や,特定の個人・団体を標的にするようなマイナーな攻撃手法が用いられた場合などが当てはまる。

・暗号化した通信は解析できない

SSHやSSLなど通信経路が暗号化されていた場合,プロトコルの仕様上IPSであってもその内容を確認できない。

IPSのこうした弱点を理解した上で,これまでのセキュリティ対策を補うソリューションとして,IPSを使用しなければならない。IPSは「リスクを無くす」のではなく「リスクを低減する」製品なのである。

一部のIPS製品では,シグネチャにない攻撃でも正常な通信であるかどうかを判断して防御する機能や,SSLで暗号化された攻撃も解析して対応する機能などを搭載するものもある。ただ,こうした製品でもすべての攻撃を確実に遮断できるわけではない。

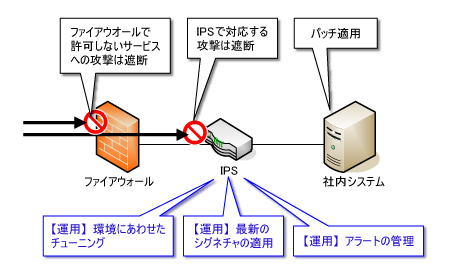

IPSの弱点を補うには適切な運用が欠かせない。具体的には,導入後一定の調査期間を置いて通信の傾向を分析した後に設定のチューニングを実施すること,定期的なシグネチャ更新をすることなどが必要である。チューニングを怠ると,通信を遮断しようとして誤検知の多い設定となってしまう。シグネチャ更新を怠れば,新しい攻撃に対応できない。

また,検知したものをそのまま放置せず,ログを分析して攻撃の成否と設定変更の要否を検討し,設定への反映を続けていくことも重要だ。もちろん,サーバーへのパッチ適用やウイルス対策など従来の対策も忘れてはならない(図2)。

|

| 図2●IPSの有効活用 IPSは適切な運用と既存の対策の組み合わせで初めて効果を発揮できる |

|