|

サーバーやネットワーク機器の運用管理にtelnetを使用することは昔から広く行われた方法である。現在でも,主要なリモート・ログイン方法の一つであることは間違いない。ただし,telnetはログインの際の認証情報も認証成功後の通信内容も平文でやり取りするという問題がある。セキュリティの観点からは使うべきではない。

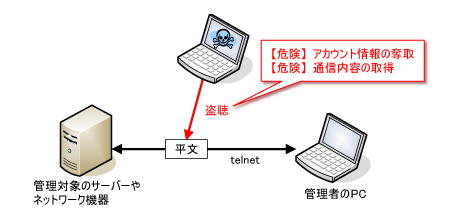

盗聴は簡単

平文でやり取りされる通信は盗聴が容易である。特殊な機器は不要で,PC1台あればよい。スイッチング・ハブの導入が進んだ現在では単純にハブにつないだだけでは盗聴できないが,細工したArp情報を用いることで盗聴は可能だ。

また,通信経路上にリピーター・ハブを接続する方法や,高機能なスイッチング・ハブに搭載されているミラーリング機能を悪用する方法など様々な方法があり,telnetが盗聴されやすいことに変わりない。

盗聴されると通信内容や認証情報などが漏えいし,様々な被害に発展してしまう(図1)。通信内容に機密が含まれれば,重大な事故になりかねない。認証情報を悪用されると不正にアクセスされ,特に管理者権限の情報が漏れるとホストごと乗っ取られる危険もある。

|

| 図1●telnetによる被害 telnetを使用することで盗聴や不正ログインの危険を抱えることになる |

どうしても使うなら制限をかける

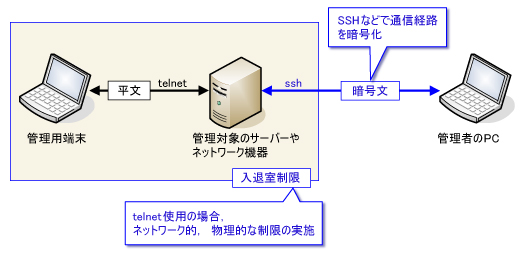

これらの危険性を考慮すると,telnetの使用を制限するのが妥当だ。インターネット経由は当然として,できれば社内ネットワーク経由でのtelnetも制限すべきである。telnetの代わりに,sshなど暗号化したログイン方法を選択すべきだろう。ルーターなどリモート・ログインがtelnetのみに対応しているような機器では,そもそもリモート・ログインしなくてもよいような運用を考えたい。

運用上,どうしてもtelnetを使用せざるを得ない場合は,telnetの使用を許可する範囲を物理的・ネットワーク的に制限し,危険性の低減を考えるべきだろう。物理的な制限とは,入退室制限した環境にシステムを設置することだ。ネットワーク的な制限とは,ルーターなどによるポート制限を行い,必要最低限のセグメントからのみtelnet接続を許可することである(図2)。

|

| 図2●暗号通信経路の利用とtelnet環境の制限 暗号通信経路の利用と利用環境の制限を組み合わせて脅威を低減する |

入退室が制限された区画にあるセグメントからのみ許可するなど,物理的な制限とネットワーク的な制限の両方を組み合わせる必要がある。社内犯罪の増加などを考慮すると,社内ネットワークでもシステムに関係しない人物が触れることができるセグメントでは,運用管理にtelnetを許可すべきではない。

|