|

従来、メールで感染を広げようとするウイルス(ウイルス作者)の基本戦略は、できるだけ多くのユーザーに送信することだった。添付されたウイルスファイルを開くユーザーの割合が小さくても、送信数を多くすることで、感染ユーザーの絶対数を増やそうとする。

ところが2005年以降、特定の企業や組織を狙ってウイルスなどを送る手口が出現している。それが「スピアー攻撃」だ。スピアーとは、英語で「槍(やり)」のこと。特定の相手をピンポイントで“突き刺す”ことから、この名が付けられた。「標的型攻撃」や「ターゲット攻撃」などと呼ばれることもある。

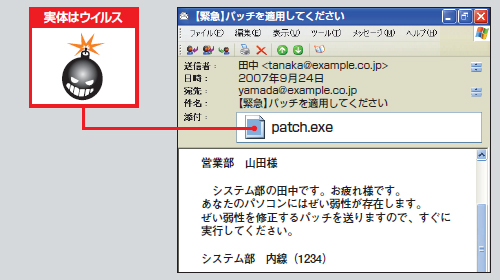

スピアー攻撃の典型例の一つは、標的とした企業や組織のユーザーに向けて、関係者や別の社員を装ってウイルスメールを送信すること。実在する部署やユーザーの名前を記載することで相手を信用させて、添付ファイルを開かせる。

添付ファイルを開いたユーザーのパソコンはウイルスに感染。動き出したウイルスは、パソコンに保存された重要な情報を外部に送信したり、社内ネットワーク全体に感染を広げたりする。

攻撃者の狙いは何か。複数のセキュリティ専門家によると、スピアー攻撃の多くは、産業スパイや諜報活動を目的としているという。例えば、「ある企業の開発部門のユーザーを狙ってウイルスメールを送信し、競合他社に売れそうな情報を盗む」「他国の省庁の職員をターゲットにして、国家機密を盗む」といったケースがあると推測する。

攻撃対象にしか送信されないスピアー攻撃のメールを、外部の人間が入手することはまれ。また、狙われた企業は公表したがらないので、表ざたになることはほとんどない。このため、専門家でも実態を正確には把握できていないのが現状のようだ。

|

| 図●関係者を装ったメールにウイルス添付、相手を信用させる スピアー攻撃の例。この例では、ターゲットとする企業や組織に実在する部署や社員の名前を記述することで信用させて、メールに添付したウイルス(patch.exe)を実行させる。取引先企業といった社外の関係者を装う場合もある。 |

国内企業も標的に

ただ、海外に限らず国内においても、スピアー攻撃が行われていることは確かなようだ。その“証拠”が2007年6月、JPCERTコーディネーションセンターから公表された。同センターは2007年3月、スピアー攻撃に関する無記名のアンケート調査を実施。上場企業や地方自治体2000社/組織にアンケートを送付したところ、282社/組織から回答が寄せられた。

この結果、スピアー攻撃を受けたことがあると答えた企業/組織は11.7%(33社/組織)。このうち22社/組織は、2006年3月以降に攻撃を受けたと回答した。最近になって増えていることが分かる。

アンケート結果によれば、ウイルスメール以外のスピアー攻撃も確認されているという。例えば、関係者を装ったメールで特定のWebサイトに誘導し、個人情報などを入力させようとする攻撃(いわゆるフィッシング詐欺)を受けた企業/組織も7社/組織あった。

狙われるのは社員だけではない。ある企業を装ったウイルスメールやフィッシングメールが、その企業の顧客に送られたケースも少数ながら報告されている。

「機密情報を取り扱うことはないから、自分が攻撃対象になることはない」などと思ったら大間違いだ。あなた自身が重要な情報を扱っていなくても、社内ネットワークの調査や感染拡大の踏み台にするために、あなた(のパソコン)が狙われる危険性がある。誰でもスピアー攻撃の標的になると考えた方がよい。