すでにファイアウォールを置いているネットワークにUTMを導入するとき,ファイアウォールをUTMに置き換えるケースがまず考えられる。だが,ファイアウォールに設定していたポリシーをすべてUTMに設定しなおすという手間がかかる。また,運用中のファイアウォールはそのままで,ウイルス対策やスパム・メール対策などのコンテンツ・セキュリティ機能を後から追加したいというニーズも少なからず出てくるだろう。

こうした場合の対処法として,ファイアウォールはそのままで,UTMを追加するという方法がある。UTMの各種セキュリティ機能はオン・オフできるので,ファイアウォール機能をオフにして設置すればいい。ただ,これだとせっかく入っている機能を使わないので,もったいないと感じるかもしれない。

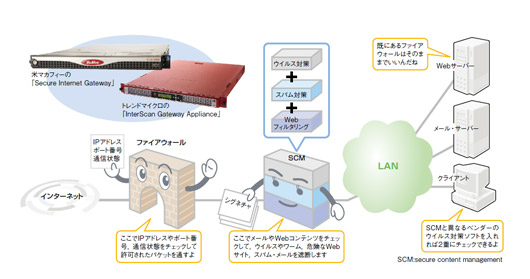

そこでもう一つ別の方法を紹介しよう。それはUTMからファイアウォール機能を抜いたセキュリティ製品を導入するというもの。具体的には,ウイルス対策やWebフィルタリングなどのコンテンツ・セキュリティ機能を統合した「SCM」と呼ばれる製品を使うことで,すでに利用しているファイアウォールはそのままで各種セキュリティ機能を導入できる(図1)。

|

| 図1●SCMはWebやメールのセキュリティ機能を搭載する SCM(secure content management)はWebやメールのデータ部分をチェックする装置。既に設置してあるファイアウォールはそのままで,コンテンツのセキュリティ機能だけをまとめて追加できる。 [画像のクリックで拡大表示] |

ハードウエアに統合して運用を楽に

SCMはまだ,UTMのように製品の数は多くない。米マカフィーの「Secure Internet Gateway(SIG)」シリーズやトレンドマイクロの「InterScan Gateway Appliance」などが代表的だ。どちらの製品も,もともとはソフトウエアの形で提供していた自社の各種セキュリティ機能を1台の装置にまとめたものだ。

複数のソフトウエアを1台に統合したことで,UTM同様に運用が楽になるというメリットがある。特に,ハードウエアとの相性が悪くないかどうかを事前にテストしたり,故障したときに障害個所がソフトウエアなのかハードウエアなのかという切り分けの手間がかからないのが,管理者にとってはうれしい点だ。

ただし,今のところSCMにはアプリケーションのぜい弱性を突く攻撃などを遮断するIPS機能が入っていない。このため,IPSも含めてセキュリティ機能を強化したいのならば,UTMを導入するか専用のIPS装置を別途用意する必要がある。