複雑になった攻撃からネットワークを守るため,ファイアウォールに複数のセキュリティ機能を統合したUTM。第2回,第3回ではUTMの基本を知るために,機能や活用法,導入するメリットとデメリットを見ていく。

ファイアウォール以外から生まれた製品もある

現在すでに多くのベンダーがUTM製品を市場に出している。各ベンダーとも,対応するネットワークの規模に合わせて幅広い製品ラインアップを用意している。

第1回ではUTMをファイアウォールの進化形と書いたが,すべてのUTM製品がファイアウォールをベースとしているわけではない。そこで,UTM製品を,元となった製品で分類したのが図1である。ここではUTMを,(1)ファイアウォールから発展したもの,(2)IPSから発展したもの,(3)もともとUTMとして誕生したもの──の三つに分けた。

|

| 図1●UTM製品のベースとなる製品形態 各ベンダーの主要製品がセキュリティ機能を拡充して,現在のUTM製品へと発展している。 [画像のクリックで拡大表示] |

ファイアウォールもしくはIPSから発展してきたUTMは,本来の機能を中核に据え,それ以外の機能を追加する格好でUTMに発展してきた。そのため,追加する機能は,それぞれの分野に長けた他社製のものを組み込むケースが多い。

これに対して,元々UTMとして登場した製品はすべての機能を自社で作り込んでいるという特徴がある。

主要なセキュリティ機能は三つ

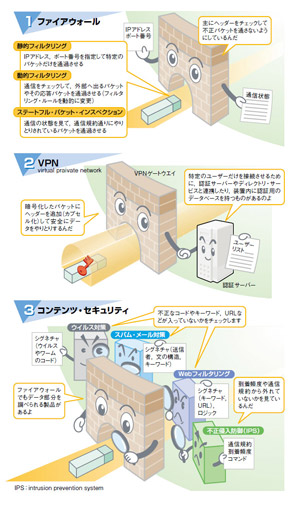

UTMはゲートウエイで処理できるさまざまなセキュリティ機能を備える。その機能を整理すると,(1)ファイアウォール,(2)VPNゲートウエイ,(3)コンテンツ・セキュリティ──の三つになる(図2)。

(1)のファイアウォール機能は,パケットのヘッダー情報や振る舞いを見て,ルールに沿ってパケットを遮断したり通したりする機能である。原則として,許可されたパケットだけを通す設定にしておく。

パケットを通してよいかどうかを判断するためのチェック方法は三つある。一つめが静的フィルタリング。これはIPアドレスやポート番号を指定して,それらに該当するパケットを遮断または通過させる。

二つめが動的フィルタリング。これは,あらかじめ通過を許可するパケットを決め打ちしておくのではなく,動的にフィルタリング・テーブルに許可するパケットを書き加えたり削除したりする方法である。動的フィルタリングに対応しているファイアウォールは,内部から出て行ったパケットの送受信IPアドレスとポート番号を控えておき,その応答パケットのみを通すようにテーブルに条件を追加する。通信が終わるとその条件をテーブルから削除する。

三つめがステートフル・パケット・インスペクション。これは,正しい通信状態なのかをチェックして,パケットを通すかどうかを決めるという方法だ。例えば,内部から出て行ったパケットに対する正しい応答パケットかどうかを調べるために,確認応答(ACK)のパケットかどうかや,パケットの順序を示すシーケンス番号が正しいかどうかを見る。

これら三つの方法は一つめから順番に進化してきた。最近ではほとんどの製品が三つ目のステートフル・パケット・インスペクションまで実装している。