最近セキュリティの分野で「UTM」(統合脅威管理)という単語をよく聞くようになった。とはいっても,まだ広く浸透しているとはいえない。「一体何なのだろう」と首を傾げる人もいるはずだ。

UTMは,守るべきネットワークと外部ネットワークとの境界に置くゲートウエイ装置である。外部から入ってくるパケットや内部から出て行くパケットをチェックして,パケットを通したり遮断したりする。

こう聞くと,「それってゲートウエイ型のファイアウォールのことじゃないか」と思うかもしれない。確かに,ファイアウォールも同じような役割を果たしているが,UTMは働きがちょっと違う。実は,UTMには厳密な定義がないのだが,ファイアウォールとUTMの違いは知っておきたい。そこで,まずはUTMが登場した背景を見ていこう。

複雑になった攻撃に対処する

ファイアウォールは,ネットワークの境界部分に置いて出入りするパケットをチェックし,通すかどうかを判定する装置である。必要な通信だけを通すように設定し,それ以外はすべて遮断するのが基本である。

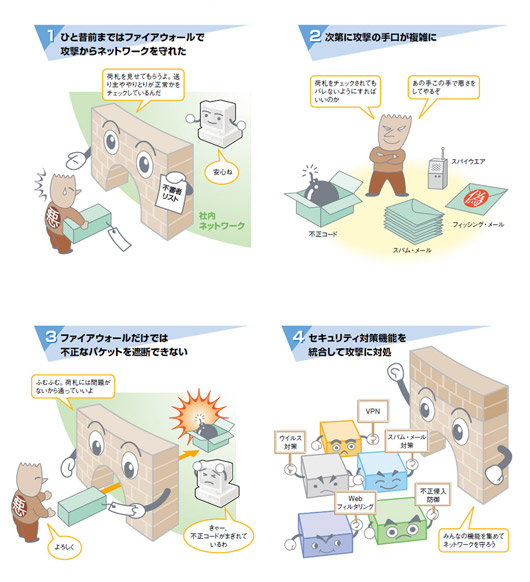

必要な通信かどうかの判断は,主にパケットのヘッダーという部分を見て下す。ヘッダーには,不正なパケットを見つけ出すのに有効な情報──パケットの送り主やあて先,やりとりするための制御情報など──が入っているからだ。ファイアウォールが行う作業は,荷物にくくりつけた荷札をチェックして,おかしな荷札が付いている荷物を通さないというイメージになる(図1の(1))。

|

| 図1●複雑になった攻撃に対処するためにUTM(統合脅威管理)が登場 ネットワーク経由の攻撃が複雑化し,ヘッダーをチェックするだけのファイアウォールだけでは守りきれなくなった。そこで,データ部分もチェックするウイルス対策やWebフィルタリングなどの機能を統合した。 [画像のクリックで拡大表示] |

以前は多くの場合,荷札さえチェックすれば,怪しい荷物が入ってくるのを防げた。ところが,敵もあの手この手でなんとか悪さをしようと知恵を絞る。インターネット上で悪さをするユーザーは次第に,荷札をチェックしただけでは怪しい荷物かどうかがわからないように工夫し始めた(同(2))。

偽メールで個人情報を盗み取るためのWebサイトに誘導したり,パソコンから勝手に情報を盗み取ったり,大量のパケットを送りつけて通常の仕事をできなくしたりするといった事件がたくさん起こるようになったのである。

こうした脅威や攻撃は,パケットのヘッダーを見ても判別できない。手口はどんどん巧妙になり,もはや荷札をチェックするファイアウォールだけでは危険な荷物を見分けられなくなってしまった(同(3))。

こうした攻撃に対応するため,個々の脅威に対処するセキュリティ製品が数多く登場してきた。ただし,そうした製品を別々に運用するのは管理者にとって大きな負担になる。そこで,1台のきょう体に異なる種類のセキュリティ機能を盛り込んで,さまざまな脅威や攻撃を見つけ出せるようにしたのである(同(4))。

このように,ファイアウォール機能に加えて,メールやWebコンテンツをチェックする機能や不正侵入防御(IPS)機能,さらにはVPNのゲートウエイなどの機能を統合した製品がUTMなのだ。

つまり,UTMはファイアウォールが進化した姿といえる。「今後ファイアウォールという製品はなくなり,これまでファイアウォールといわれていたものはすべてUTMになるだろう」(セキュア コンピューティング ジャパンのロバート E.プリギ社長)と見る人もいる。

共通の機能と製品ごとの特徴を整理

ここまでで,UTMのイメージが湧いてきただろうか。この特集ではさらに,UTMを掘り下げていく。

第2回,第3回では,UTMに共通する機能や使い方などを解説する。UTMが持つセキュリティ機能の概要や,複数の機能が1台の装置に統合されていることのメリットとデメリットなどを取り上げる。これらを読めばUTMの基本的な知識が身につくはずだ。

第4回以降では,UTMをより深く知るために,疑問に対して回答するという形式でいろいろな製品の特徴を押さえていこう。また,導入時に注意すべき機能や価格についても見ていく。これらを読めば導入時に製品を比較するときのポイントがわかるだろう。