セキュリティ技術の選定例

ここからは,「技術の選定」と「制約条件の確認」に絞って掘り下げます。「外部から侵入できないこと」「内部犯行による情報漏洩を防ぐこと」「利用者の成りすましを防ぐこと」――という三つのセキュリティ要件を例に説明します。

要件「外部から侵入できないこと」

このセキュリティ要件を詳細化したところ,「インターネット経由では特定のアプリケーション以外を操作させない」ということだったとします。

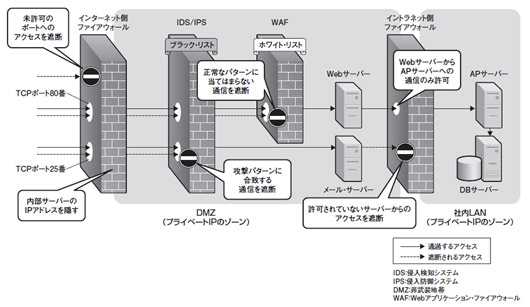

この場合,まずはファイアウォールの設置を検討します。ファイアウォールは,内部ネットワークのアドレス体系を隠す「NAPT(Network Address Port Translation)」や,接続を許可するIPアドレスやポート番号を制限する「パケット・フィルタリング」などの技術で構成されます。例えばNAPTを使うと,WebサーバーのIPアドレスやポート番号を外部ネットワークから特定できなくなり,不正アクセスの危険が減ります。一般にファイアウォールはインターネット側とイントラネット側の2カ所に設けます。二つのファイアウォールに囲まれた領域が「DMZ(DeMilitarized Zone)」です。DMZはインターネットと社内LANの中間的な位置づけのセグメントで,社内LANをインターネットの脅威から守るために使います。

ファイアウォールは原則として,許可しているポート番号を使うもので,かつ,偽装の痕跡があったと判定されなかったパケットを通過させます。ところが昨今,ミドルウエアやアプリケーションの脆弱性を狙った不正アクセス手法が多用され,ファイアウォールだけでは不十分になってきました。具体的には,Webサーバー・ソフトのバグを悪用してHTTPで不正プログラムを送り込む「バッファ・オーバーフロー攻撃」などです。こうした攻撃は残念ながらファイアウォールでは阻止できません。阻止するには,「IDS(侵入検知システム)」などが必要になります。IDSは,既知の攻撃パターンをシグネチャ(ブラック・リスト)に登録し,それと対比することで不正アクセスを検出します。そのほか,Webシステムの保護に特化した「WAF(Webアプリケーション・ファイアウォール)」を導入すれば,未知の脆弱性に対してシステムを保護できる可能性が高まります。

このように,「外部から侵入できないこと」という要件に対する対策技術を検討するときは,対策技術を多段的に配置することがポイントになります(図1)。これにより,ある対策技術が破られても別の対策技術で保護できる可能性が高まります。

|

| 図1●多段の備えで危険性のある通信を遮断する ファイアウォールは,IPアドレスのフィルタリングとポート制限などにより,不正アクセスを防ぐ。IDS/IPSは,ブラック・リスト(既知の攻撃パターン)と合致する通信を検出または遮断する。WAFは,ホワイト・リスト(事前に学習した正常なパターン)に当てはまらない通信を遮断する [画像のクリックで拡大表示] |

要件「内部からの情報漏洩の防止」

内部犯による情報漏洩の対策はなかなか困難で,技術的対策だけでは対応できません。ここでは技術的対策だけを説明しますが,前回説明したとおり運用対策と組み合わせて対応するのがよいでしょう。特に,絶対的な権限を持つシステム管理者が直接DBサーバーから情報を抜き出す行為を防ぐことは,技術的に難易度の高い対策と言えます。この対策としては,DBの内容を暗号化し,復号した情報にシステム管理者がアクセスできなくするアプローチがあります。

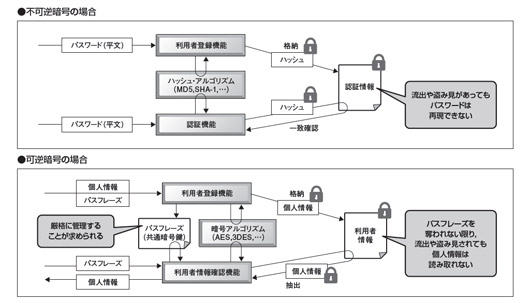

暗号技術には「不可逆暗号」と「可逆暗号」があり,用途に応じて使い分けます(図2)。暗号前の情報に復元する必要がない場合は,不可逆暗号を用います。不可逆暗号は,パスワードのように一致するか否かだけが分かれば十分なときに使います。

|

| 図2●暗号技術の適用例 暗号技術には,「不可逆暗号」と「可逆暗号」の2種類がある。パスワードのように一致しているか否かが分かれば済む機密情報には,不可逆暗号を用いる。これに対して,利用者の個人情報のように後から確認・変更のために再現する必要がある機密情報には,可逆暗号を用いる [画像のクリックで拡大表示] |

もう一方の可逆暗号は,個人情報のように,後から情報を参照したり更新したりする必要があるときに使います。可逆暗号では,共通暗号鍵の管理に注意が必要です。例えば,OS管理者とDB管理者を別の担当者にしてOS上に共通暗号鍵を保存し,DB管理者には参照または更新の権限を与えないなどの設計が考えられます。共通暗号鍵をICカードに格納しておけば,DBファイルをコピーして持ち出されても,共通暗号鍵がないので復号は困難になります。

ただし,暗号化にはデメリットがあります。暗号/復号処理が必要になるのでパフォーマンスが低下します。共通暗号鍵をICカードに格納した場合は,ICカードや読み取り装置の故障に伴って復号できなくなることも考えられます。こうしたデメリットをトレードオフとして検討し,暗号技術を適材適所に使い分けることで内部からの情報漏洩リスクを軽減できます。

|

|