内部統制を確立する上で,あらかじめ決められた権限以上の操作をできないようにすることは欠かせない。米SOX法対応に取り組んだファイザー日本法人の崎田史也氏は,「アクセス権管理として,システム部門が最優先すべき作業があった」と振り返る。

日本版SOX法では,年度末に監査法人が適切に内部統制されているかを確認する。そのとき,前回示した「(1)アクセス権管理が甘い」「(2)不正入力が可能」「(3)開発と運用が分離できていない」「(4)変更管理ができていない」という状況のままだと,不適切だと判断されるだろう。この大きな四つのリスクをどのようにつぶせばいいのか,順に見ていこう。

部門長に権限リスト配布

内部統制を確立する上で,あらかじめ決められた権限以上の操作をできないようにすることは欠かせない対策の一つだ。例えば,本来なら部長でないと承認できないことが,システム上,一般社員でも承認できるという状況では,財務諸表のデータに改竄がなかったことを証明するのは困難になる。

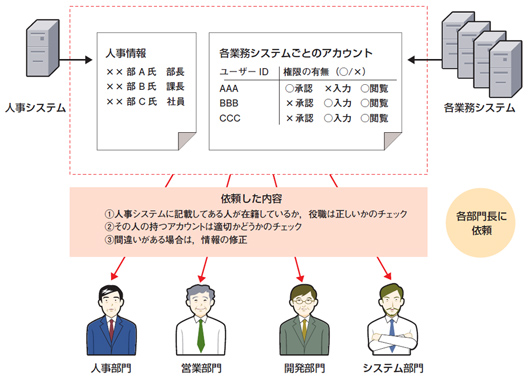

米SOX法対応に取り組んだファイザー(日本法人)は,アクセス権管理を徹底した企業の1社だ。ファイザーの崎田史也氏(CIT インフォメーション マネージメント部 部長)は,「アクセス権管理として,システム部門が最優先すべき作業があった」と振り返る。それは,人事システムに記録している社員が本当に在籍しているかや,各システムのアカウントと合っているかを確認することだった(図1)。「システムのアカウントをいくら適切に管理していても,該当社員がいないなど人事情報との整合性が取れなければ意味をなさない」(崎田氏)からだ。

|

| 図1●ファイザーのシステム部門が,最優先で実行したSOX法対応 実際に在籍している社員とアカウントが合っていなければ,適切にアカウントを管理しても意味をなさないと考えた [画像のクリックで拡大表示] |

具体的には,人事システムで管理している社員情報と,各業務システムのアカウントを出力して突き合わせた。さらに,システムごとに付与しているユーザーの権限を確認した。システムごとのユーザーのアクセス権を確認するには,各部門の責任者でなければチェックできない。そこで各部門長にリストを送付し,リストに載っている社員が在籍しているか,役職は正しいか,アクセス権限は正しいか,などを確認してもらい,漏れや誤りがあった場合には修正するように依頼した。

こうしたアカウントの棚卸しは定期的に実施し,不要なアカウントがないこともチェックしたい。そうしたときに注意したいのが,「プログラムに埋め込んだID/パスワードだ」と,内部統制のコンサルティングを手掛けるTISの岡本昭郎氏(事業統括本部 産業第1事業部 エンタープライズソリューション第1部 マネジャーコンサルタント)は指摘する。こうしたアカウントは忘れられやすい。ファイルなどから読み込むようにし,何の目的で使っているかをはっきりさせて管理できるようにしておこう。

「業務システムのアカウント情報は,アカウントを更新した日付を付けて一覧出力できるようにしておくとよい」。こうアドバイスするのは,日立情報システムズの大川原文明氏(内部統制プロジェクト チーフコンサルタント)である。「アカウントの更新日付があれば,ある期間にどれだけID/パスワードの付与や削除があったかが分かる。これが分かれば,監査人に説明する際の証拠(サンプル)の数が決めやすいからだ」という。

人事異動に伴う権限変更は自動化を

人事異動があれば各システムのアクセス権を変更しなければならない。その作業を手動で行っているなら,残りの期間で,できるところまで自動変更する仕組みを作りたい。日立システムアンドサービスの高橋まゆみ氏(内部統制ビジネス推進センタ 部長)は,「日本版SOX法ではアクセス権の管理が重要視される。手動で正確かつ迅速に権限を割り当てるのは至難の業。人事情報のDBと各システムのアカウントDBを連携させ,権限設定の自動化を図った方がいい」とアドバイスする。

実際,ファイザーは,人事異動の情報が人事システムに反映されると,自動的に各システムのアクセス権限が変更される仕組みにしている。ファイザーの崎田氏は,「1人の社員には,経費精算のシステムをはじめ,複数システムのアクセス権を付与している。全社員のアクセス権を全システムに正確に割り当てるには自動化が不可欠だった」と語る。

アカウントの共有は大きなリスク

三井情報でSOX法対応のコンサルティングを手掛ける土屋哲雄氏(取締役)は,「不要な権限を与えていることと同じくらいリスクが高いのが,ID/パスワードを複数ユーザーで使い回すことだ」と指摘する。これは特に,システム管理者のアカウントによく見られるケースだ。管理者のアカウント権限があると,悪用しようとすれば「データを書き換えたり,フォルダを消したりすることが可能で,統制が利かなくなってしまう」(土屋氏)。

一つの管理者アカウントを共有していると,たとえログを取っていても,利用者を特定できない。内部統制の観点では,これは大きなリスクと見なされる。だから,1ユーザー1アカウントとするのが原則である。「仕方なく(複数ユーザーで共有する)グループIDを使って作業する場合は,事前に作業内容を申請させるとともに,別のITエンジニアが作業に立ち会って,作業内容を確認した証拠を残すといったことが必要になる」(土屋氏)。

アカウント管理で特に注意したいのは,スーパーユーザー(特権ユーザー)の管理だ。スーパーユーザーの権限を使わないようにできればいいが,新規のアカウントの発行など,どうしてもスーパーユーザーの権限が必要な場合がある。まず,誰がこの権限を持つのかを絞ったうえで,ほかの権限とは違った対策を施す必要がある。「スーパーユーザーの権限で実施する作業は,端末を限定し,その端末での操作内容を記録してけん制するのも一つの方法」(アイアイジェイテクノロジー 技術統轄本部 プリンシパルコンサルタント 小川晋平氏)だ。