現在IT業界は,かつてないほど多くのマルウエアにさらされている。そして日々あらゆるマルウエアを分析することも,非常に困難である。今後負担が減ることなどないのだから,素早く対応し続けていくしかない。

こうした状況は全世界に広まっており,どこでも個人情報が盗まれ,被害者は攻撃の事実を決して知らされない。何らかのマルウエアに感染したユーザー全員にもれなく連絡するなど,当然ながら非現実的だ。ただし,取り締まり当局にオープンな情報チャンネルを与え,共有データを公開しておくことはよい対策だ。その理由を説明しよう。

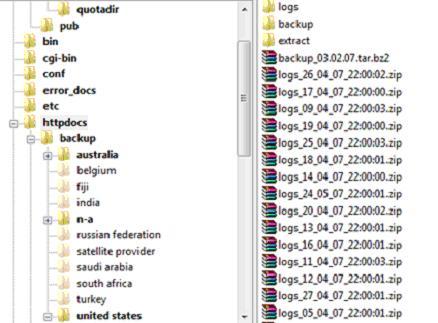

先ごろ筆者は,以前から存在する有名な銀行狙いのトロイの木馬「Briz Trojan」で攻撃しようとするWebサイトを見つけた。当初「こんな古くさい役立たずのマルウエアがいまだに暴れている」と思い驚いた。しかし,そのマルウエアの作者が作ったWebベースの管理用GUIを見たところ,データが日々増えていたのだ。そこでこの“遺跡”を再訪することに決め,2006年当時に機能していた攻撃用Webサイトのほとんどが現在も動いていることを知ったのだ。Briz Trojanは,まずユーザー名,パスワード,スクリーンショット,その他大切な情報を盗んで中央サーバーに送信し,次にマスター・サーバーから情報をかき集める。

筆者はノルウェーに住んでいることから北欧で感染例を探し始めたが,目的のものは割とすぐに見つけられた。ノルウェーはもとより,全世界の主要国がほとんどこのトロイの木馬に攻撃されていたのだ。

筆者がマスター・サーバーにログオンしたところ,攻撃者の主目的の一つがメール・アドレスと上述した重要情報を集めることであると分かった。マスター・サーバーには,記録した主要情報をすべてスキャンし続けてメール・アドレスを抽出するPerlスクリプトが存在したのだ。こうしたメール・アドレスは,しばしば地下コミュニティで高く売れる。このPerlスクリプトで抽出されたメール・アドレスの数は,数十万個に達した。

|

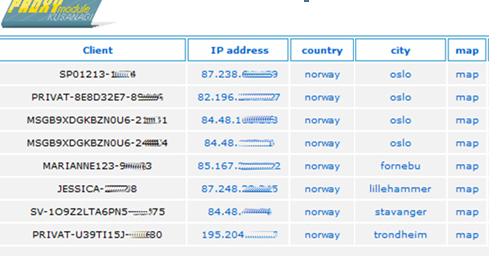

さらに調査を進め,ノルウェーの被害者をすべて洗い出してみた。ノルウェーの被害者だけで,情報が入ったテキスト・ファイルの数は優に300個を超えた。洗い出しが終わった時点で,その結果に衝撃を受けた。攻撃者は以下の情報を盗むことに成功していたのだ。

・北欧にある主要銀行のユーザー名,パスワード,暗証番号

・著名企業の幹部が従業員の解雇方法を話し合うなどしたMSNのメッセージ

・クレジットカードの利用履歴

・ほぼすべての被害パソコンから得た(オンライン・バンキング利用中の)スクリーンショット

・携帯電話機を管理するためのユーザー名とパスワード

・社会保障番号

・被害者を特定できる次の情報

|

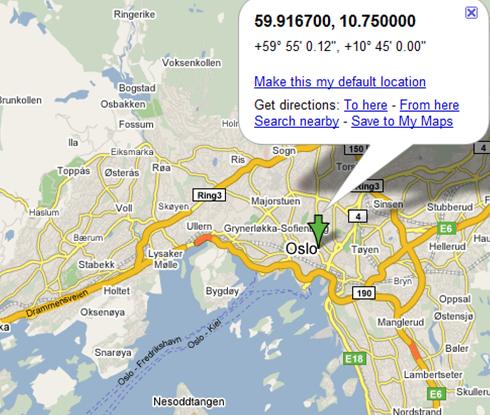

管理用GUIで「map」(地図)ボタンをクリックすると,被害者が利用しているISPの所在地を確認できる。この地図は,米グーグルと米ヤフーの地図サービスに問い合わせて表示する。

|

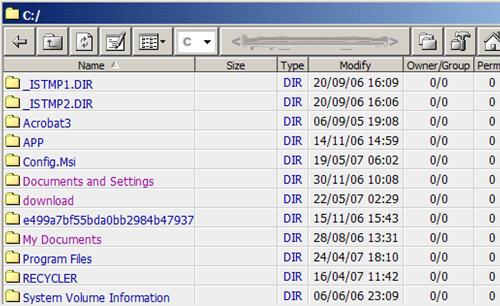

そのうえ被害者の多くは,感染パソコンに仕込まれたWebサーバーのせいでハード・ディスクがアクセス可能な状態になっていた。

|

そこで指摘しておきたいポイントは,「2006年ごろと同じようにトロイの木馬などを阻止しているだけの対策だと,もはや不十分」ということだ。マルウエアの絶対量を減らすための活動を展開する必要がある。現代のインターネット犯罪は,かつての西部開拓時代と似た面がある。つまり,保安官の前で罪を犯すと確実に捕まるが,密かに手を打っておけば相当長い期間気付かれずに済む。Briz Trojanの背後にいる連中もそうしている。

企業の立場で考えると,取り締まり当局に情報を送る作業には5分かかるが,効果はある。ノルウェーの当局だけがこの件で通報を受け,ノルウェーの被害者は全員ノルウェー警察から連絡をもらった。読者が取り締まり当局の関係者で,このトロイの木馬が対象国に与えた可能性のある被害情報を入手したいなら,pnylokken@websense.com宛で問い合わせるとよい。なお,提供する情報のなかには重要なものも含まれるため,我々は取り締まり当局に限って対応し,個人は対象外とする。Briz用サーバーの多くは,ロシアの組織犯罪が関与していると思われる。

Copyrights (C) 2007 Websense, Inc. All rights reserved.

本記事の内容執筆時点のものであり,含まれている情報やリンクの正確性,完全性,妥当性について保証するものではありません。

◆この記事は,ウェブセンスの許可を得て,米国のセキュリティ・ラボの研究員が執筆するブログWebsense Security Labs Blogの記事を抜粋して日本語化したものです。オリジナルの記事は,The Malware That Keeps On Givingでお読みいただけます。