昨今,不正プログラムの脅威はWebアクセスによる侵入へと急激に変化している。2007年6月中旬に数千もの正規Webサイトが改ざんされ,不正プログラムが埋めこまれたイタリアの事例は記憶に新しい(関連記事)。また日本国内においても,ホームページを無料で作成できるサービスを提供しているサイトや投資信託情報を提供するサイトで同様のインシデントが発生し,大きな話題となった。

愉快犯から金銭目的の見えない攻撃に

不正プログラムの作者が,愉快犯のアマチュアから金銭目的のプロフェッショナルに変化したと言われるようになって久しい。「コンピュータ・ウイルス」という言葉が一般に知られるようになったのは,1999年の「メリッサ」や2000年の「ラブレター」といったウイルス・メールを不特定多数に大量配信するタイプからであろう。その後,OSやアプリケーションのぜい弱性を悪用するタイプが台頭した。2001年の「コードレッド」と「ニムダ」,2003年の「スラマー」や「エムエスブラスト」などはぜい弱性を持つコンピュータに自動的に活動し,ネットワーク経由で爆発的に感染を広げた。

このように,従来の不正プログラムは,無断で大量メール送信を行うマスメーリング型やシステムのセキュリティ・ホールを狙って急速に,より多くのコンピュータに感染を拡大することに焦点を置いていたと言える。それが今日では,不正プログラムはユーザーに見えないよう,またセキュリティ対策製品に検出されないように静かに活動を行い,金銭や機密情報の収集の手段として使用されることに重点が置かれている。

不正プログラムはHTTPを使って侵入する

現在,1日に数千にも上る新種,亜種の不正プログラムが発見されているなかで,Webサイトを利用した攻撃を行う不正プログラムにはどのようなものがあるかを,実際の観測結果を基に示そう。

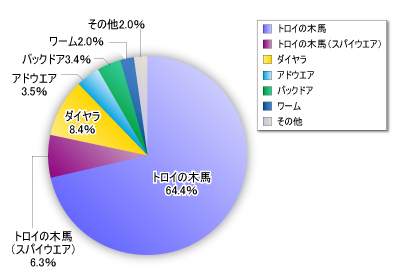

トレンドマイクロが日本国内の不正プログラムの動向を監視するために設置しているハニーポットと呼ばれるおとり用システムが収集したデータによると,Web用の通信プロトコルであるHTTPを使用して侵入してくるタイプの不正プログラムは,全体の90%を上回る。タイプ別にみると,トロイの木馬,スパイウエア,ダイヤラ,アドウエア,バックドアのトップ5種で96%になり(図1),これらのほとんどがHTTP経由での感染経路を持つ。さらにトレンドマイクロのサポートセンターへの問い合わせ件数を集計したウイルス感染被害レポートを見ても(表1),上位にランキングされている不正プログラムのすべてが,活動の一つとしてWebサイトを利用した攻撃を行っている結果となった。

|

| 図1●収集したファイル数の新規対応ウイルス種別分類 2007年7月の1カ月での日本国内における不正プログラム収集用ハニーポットによる調査。 |

|

表1●ウイルス感染被害レポート(1月~6月) 2007年1月1日から6月30日までの間に日本のトレンドマイクロのサポートセンターに寄せられた問い合わせを基に順位付けを行ったもの(2007年7月5日現在)。被害件数は亜種をまとめてカウントした件数で,ウイルス発見のみの数字を含む。

|

このことからも,いかに最近の脅威がWebサイトにアクセスすることによって侵入する脅威へと変化しているのかが分かる。では,なぜWebからの脅威がここまで増加しているのか。その背景には,Webアクセスの構造的な問題がある。