第1回では,主に正規のWebサイトが改ざんされた実例を挙げた。第2回ではソーシャル・エンジニアリング手法を用いてユーザーをだます手口について説明したい。ソーシャル・エンジニアリングとは,人間の心理的なスキを突いて,秘密情報を聞き出す手法のことを指す。現実社会に目を向けると振り込め詐欺(オレオレ詐欺)も典型的なソーシャル・エンジニアリングの手口である。この手口はインターネット上においてもフィッシング詐欺などに頻繁に使用されている。

表示上のURLは正しく見えるのに…

|

| 図1● 新生銀行をかたるフィッシング・メール [画像のクリックで拡大表示] |

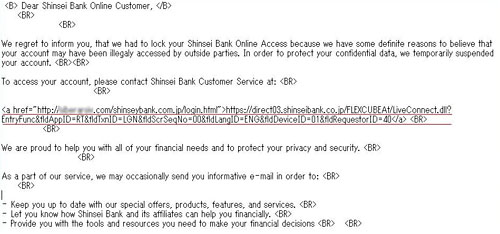

このメール本文に表示されているURLは「direct03.shinseibank.co.jp」であり,一見すると新生銀行の正規サイトのように見える。しかし,HTMLメールのソースを確認すると,まったく違うサイトへリンクが張られていた(図2)。このリンクをクリックすると不正サイトへアクセスし,新生銀行がユーザーに配布している乱数表(セキュリティ・カード)に記載されたすべての英数字の入力を促す画面が表示される。

フィッシング対策の業界団体である米Anti-Phishing Working Group(APWG)によると,毎月2万件以上のユニークなフィッシング・サイトの報告があるという。このようなサイトが次々と作成される背景には,2004年8月ごろから存在が確認されている「Phishing kits」や「Scam Site」と呼ばれる詐欺サイトを簡単に作成できるツールの影響が大きい。これらのツールを利用することにより,誰でも簡単にフィッシング・サイトを構築できるのである。

|

| 図2●新生銀行をかたるフィッシング・メールのHTMLソース 見た目は正規のURLだが,実際には別のサイト(ボカシを入れた部分)にアクセスさせられることが分かる。 [画像のクリックで拡大表示] |

日本を狙った偽セキュリティ・ソフトも登場

2007年9月には,トレンドマイクロのWebサイトをかたるフィッシング・メールも確認された(関連記事)。メールの件名は「Your Money on Bank Account has Been Stolen」(あなたの銀行預金が盗まれました)。ユーザーの不安を煽り,偽の「スパイウエア対策ソフトの無料体験版」をダウンロードさせることを狙ったものだ。メール本文にあるリンクにアクセスすると,本物に似せた製品のダウンロード・ページに誘導され,ユーザーのキー入力情報を外部に不正送信する「キーロガー」がダウンロードされ実行される。

|

| 図3●偽のセキュリティ・ソフト「ErrorSafe」の日本語Webサイト [画像のクリックで拡大表示] |

これらの偽のセキュリティ・ソフトのなかには「ErrorSafe」「DriveCleaner」「SystemDoctor」などのように,日本語のWebサイトやユーザー・インタフェースが準備されているものも数多く存在する(図3)。また,これらの偽セキュリティ・ソフトをインストールしてしまったユーザー心理を逆手に取るように,感染したユーザーを助けるフリをして自身のインストールを促す悪質なソフトウエアも存在する。図4は,Googleで「DriveCleaner」で検索した結果。スポンサー・リンクに「www.NoAdware.net」が表示されているが,このサイトが提供するソフトウエアもまた,偽セキュリティ・ソフトである(図5)。さらに特筆すべきは,このサイトがGoogleのスポンサー・リンクにあるので安全というユーザー心理を突いた点であると言える。

|

|

|

|

図4●Googleで「DriveCleaner」を検索した結果 スポンサー・リンクに偽ソフト販売サイト「www.NoAdware.net」が表示されている(赤わく内)。 [画像のクリックで拡大表示] |

図5●「DriveCleaner」に感染した人を,さらにだまして偽セキュリティ・ソフト「NoAdware」を売りつけようとするサイト [画像のクリックで拡大表示] |