Part3では,送信側での取り組みが必要な対策について見ていこう。プロバイダや企業でメールを中継する際のしくみを見直すことで,迷惑メールを減らすことができる。

ボットからの直接送信を防ぐOP25B

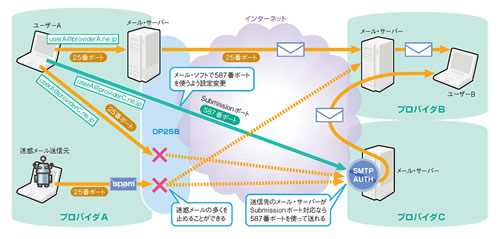

その中でも効果を上げているのが,Outbound Port 25 Blocking(OP25B)と呼ばれるものだ(図3-1)。これはプロバイダが,自社のネットワークから出て行くボットの通信を,インターネットとの境界で遮断する対策である。日本国内では,大手プロバイダを中心に普及が進んでいる。

ユーザーがメールを送信する場合,通常は自分の利用しているプロバイダのメール・サーバーに送信を依頼する。一方,ボットは自身が簡易的なメール・サーバーとなって,相手のメール・サーバーに直接メールを送り付ける。

そこで,プロバイダ側でルーターの設定を変更し,自社が管理するメール・サーバー以外は,外部へのSMTP通信を遮断するというのがOP25Bだ。SMTPでは25番ポートを使用することから,この名前が付いている。

日本国内ではすでにBIGLOBEやIIJ,OCN,ニフティなど36社のプロバイダがOP25Bを導入している。その効果は明白で,日本発の迷惑メールは急激に減少している。迷惑メール発信国ワースト12をまとめた英ソフォスのデータでは,2005年には6位に入っていた日本が,2006年第3四半期にはランキング外になっているという。

もっとも,ボットがプロバイダのメール・サーバー経由で送信した迷惑メールは,当然ながらOP25Bでは防げない。ただし,プロバイダの話によれば,今のところこうしたボットの数は多くないという。

Submissionポートでブロックを回避

このように,ボット対策として有効なOP25Bだが,ボットではない正規のユーザーが送るメールが遮断される可能性がある。

例えば,自分がメインで使っているプロバイダCとは異なるプロバイダAのアクセス回線に接続しながら,プロバイダCのメール・アカウントを使う場合だ。プロバイダAでOP25Bが実施されると,プロバイダAとインターネットとの境界で25番ポート向けの通信がブロックされるため,プロバイダCのメール・サーバー経由でメールを送れなくなる。

このようなユーザーは,各プロバイダが用意する「Submissionポート」を使う。Submissionポートは,メールの投稿窓口として25番ポート以外のポート(通常は587番ポート)を用意するというもの。先ほどの例で言えば,プロバイダCのメール・サーバーがSubmissionポートを採用していれば,OB25Bに遮断されずにメールを送信できる。

ただし,単に別の窓口を用意しただけでは,迷惑メールの送信者にその窓口を悪用される危険がある。そこでSubmissionポートに向けてメールを送る際には,「SMTP AUTH」(SMTP authentication)というユーザー認証技術が必須となる。SMTP AUTHではメール送信時に,SMTPサーバーとユーザーとの間でIDとパスワードを使ってユーザー認証する。認証が成功した場合だけメールの送信を許可することで,正規のユーザー以外からのメールはSubmissionポートで受け付けないようにするというわけだ。