|

| 写真●ラックの中田将之氏 |

あまり広くは知られていないが,フォレンジック用のフリー・ツールもある。ラックの緊急対応チームに所属し,セキュリティ事件の調査や復旧支援を担当する研究開発本部コンピュータセキュリティ研究所の中田将之氏が推奨するツールは「Helix」。Helixは緊急対応やフォレンジックに役立つツールを集めたキットで,CD-Rに焼いて持ち歩いているという。

Helixを使った調査方法は2種類ある。一つは,CDブートでHelixに含まれるLinux OS(Knoppix)を起動し,調査対象マシンのハード・ディスクを読み取り専用でマウントする方法。もう一つは,動作中の調査対象マシンにHelixのCD-Rを差し込み,各ツールをメモリー上で実行する方法である。調査対象のマシンを直接操作するとシステム関連の情報が書き換わってしまう恐れがある。上記の2通りの方法であれば,事故の状況を保持したまま調査できる。調査結果はUSBメモリーや外付けのハード・ディスクに保存する。

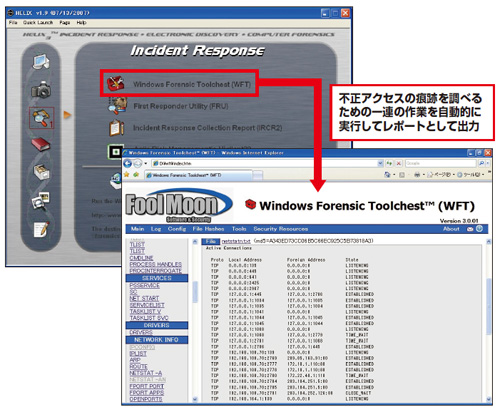

Helixに含まれる多くの調査ツールの中で中田氏のオススメは,(1)Windows Forensic Toolchest(WFT),(2)The Sleuth Kit(TSK),(3)USBDeviewの三つ。(1)のWFTは,「netstat」や「ipconfig」といったWindowsの標準コマンドなどを自動的に実行してシステムやセキュリティ関連の情報を調査,一覧表示してくれるツールである(図1)。「緊急対応で現場にいる時間は短く,限られた時間の中で有用な情報を持ち帰らなければならない。WFTなら,一つのユーザー・インタフェースで各種の操作ができ,まとめて情報を取得できる。これにより調査作業が簡略になる」(同)という。

|

| 図1●HelixのWindows Forensic Toolchest(WFT) Helixは緊急対応やフォレンジックに役立つツールを集めたキット。同キットを焼いたCD-Rを現場に持ち込んで使う。同キットに含まれるWFTは,不正アクセスの痕跡を調べるための作業を自動的に実行し,レポート出力する機能を備える。 [画像のクリックで拡大表示] |

(2)のSleuth Kitは,ファイル・システムが保持している各種情報を調べるためのコマンドを集めたキット。ファイルのタイムスタンプを見て,いつどのようなファイルが作成,変更されたかを時系列で表示するコマンドが含まれており,重宝しているという。「インシデント発生時刻の前後に作成,変更されたファイルを調べれば,有用な手掛かりが見付かる可能性が高い」(中田氏)。

(3)のUSBDeviewは,USBポートに接続されたデバイスを一覧表示するツールだ。ドライバ・ソフトをインストールした日時(最初に接続した日時)が分かるほか,マシンを再起動していなければ最後に抜き差ししたデバイスの種類や日時も確認できる。情報の持ち出し経路を調べる際に役立つ。

Helixに含まれる個々の調査ツールは開発元のサイトから個別にダウンロードできる。ただ,「便利なツールがあらかじめまとめてあるので,Helixを利用した方が手っ取り早い」(同)という。

|