「リスクを予見するトレーニングになったし、業務遂行におけるルールのあいまいさがなくなってシンプルになった。ただ、性善説に立っていた従来のルールと違い、性悪説を前提とした監査への対応は大変だった」――。半導体試験装置大手アドバンテストの二井俊行IT統括室長は、米SOX法404条対応の初年度をこう振り返る。

ニューヨーク証券取引所(NYSE)に上場している同社は、2004年度から米SOX法対応の準備を開始。今年、初めての本番監査を受けた。財務報告に虚偽記載がある可能性が高いとされる「重要な欠陥」はなかったものの、内部統制が適切に整備または運用されていない「不備」はいくつか指摘されたという。

その状況に対して二井室長は、「不備に関しては監査法人と当社のリスクに対する認識の違いという面が大きい。指摘事項にはすでに何らかの対応を採っており、初年度としては合格点ではないかと考えている」と語る。

米SOXの経験はJ-SOXの参考に

アドバンテストに限らず、米SOX法に対応した日本企業の多くは、似たような状況だ。すなわち、初年度の本番監査を終了し、重要な欠陥はないものの、いくつかの不備を指摘された。

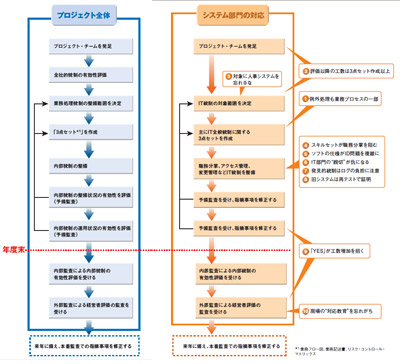

各社の米SOX法対応プロジェクトの進め方にも、大きな違いはない。プロジェクト・チームを発足させ、全社的統制の有効性を評価した上で対象の企業や業務範囲を決める。その対象範囲に対して、業務フロー図、業務記述書、RCM(リスク・コントロール・マトリックス)という、いわゆる“3点セット”を作成。必要に応じて内部統制を整備する。予備監査として整備状況や運用状況の有効性を評価し、不備があれば修正する。そして年度末が終了すると、経営者評価のための内部監査と、経営者評価の適正性を監査するための外部監査を受ける(図1)。

|

| 図1●SOX法対応の流れと、米SOX法対応企業の初年度の経験から見えた「10の盲点」 [画像のクリックで拡大表示] |

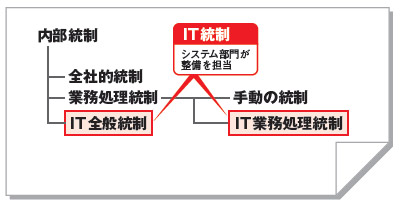

システム部門の対応も、プロジェクトに沿った形で進める。IT統制の対象範囲を決め、IT全般統制に関する3点セットを作成。IT全般統制・IT業務処理統制について整備し、監査に対応する(図2)。

|

| 図2●システム部門が整備を担当する「IT統制」の位置づけ これらを「財務報告の適正性の確保」のために整備し、その有効性を確保するのが日本版SOX法である |

こうした米SOX法対応の流れは、J-SOXでも変わらない。J-SOXの目的は「財務報告の適正性の確保」であり、そのために内部統制を整備して有効性を確保するという点で米SOX法と同じだからだ(両者の違いは、前回の別掲記事「米SOX法404条とJ-SOXの違い」を参照)。言い換えれば米SOX法対応企業の経験は、早ければ来年4月から始まる事業年度から本番に突入するJ-SOX対象企業にとっての、先行事例である。

SOX法対応の工数は、一般的に売上高ではなく、「業務プロセスの複雑さや連結子会社の多さ、経営方針によって決まる」(アビームコンサルティングEBS事業部の永井孝一郎プリンシパル)。そのため、各企業がSOX法対応にかけた工数や人員には差がある。

それでも共通して言えることがある。システム部門にとって、SOX法対応作業の負荷は小さくないということだ。そして、各社が陥った“思わぬ落とし穴”にも共通する点がいくつもあった。それが、図1右に示した「10の盲点」である。