先ごろインドのバンク・オブ・インディアのWebサイトが攻撃を受け,マルウエアの配布に使われた。信用できそうなWebサイトを一つ挙げるとしたら,あなたは銀行のWebサイトを挙げないだろうか。フィッシングと(SMSを悪用するフィッシングであるSMiShing)はこうした信頼を悪用して,ユーザーからログイン情報や金銭を奪う。

オンライン・バンキングは既に詐欺師の攻撃対象となっており,攻撃の目はモバイル・バンキングに移りつつある。McAfee Avert Labsでは少し前から,モバイル決済およびモバイル・バンキングのセキュリティについて調査している。さらに,モバイル向けWebサイト(WAP形式のもの)と最近作られた「.mobi」ドメインのWebサイトがどうマルウエア配布に利用できるかも調べた。

専用のモバイル・バンキング・サイトとは別に,銀行はショート・メッセージング・サービス(SMS)のテキスト・メッセージで送る取引許可コード(TAC:Transaction Authorization Code)を利用し,オンライン・バンキングのセキュリティを強化する。アジアでは多くの銀行がTACを導入している。

TACの仕組み

TACは一つまたは複数のパスワードであり,資金移動や自動支払い設定といった特定の取引を実行する際にだけ入力が必要となる。有効期間が設けてあり,一般的に発行後2時間くらいしか使えないのだが,ユーザーの手間を軽減するために,複数の取引を同一のTACで処理できるようにしている銀行が多い。

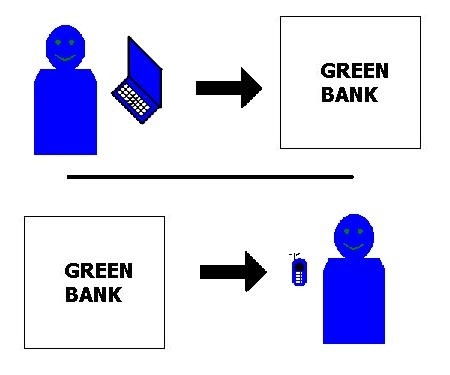

|

(1)ブルー氏が公共料金の自動支払い設定を希望し,口座のあるグリーン銀行にTAC発行を申請する。

(2)グリーン銀行はブルー氏の携帯電話機にSMSでTACを送信する。

(3)これでブルー氏は公共料金の支払いを設定できる。

では,どこで問題が生ずるのか。

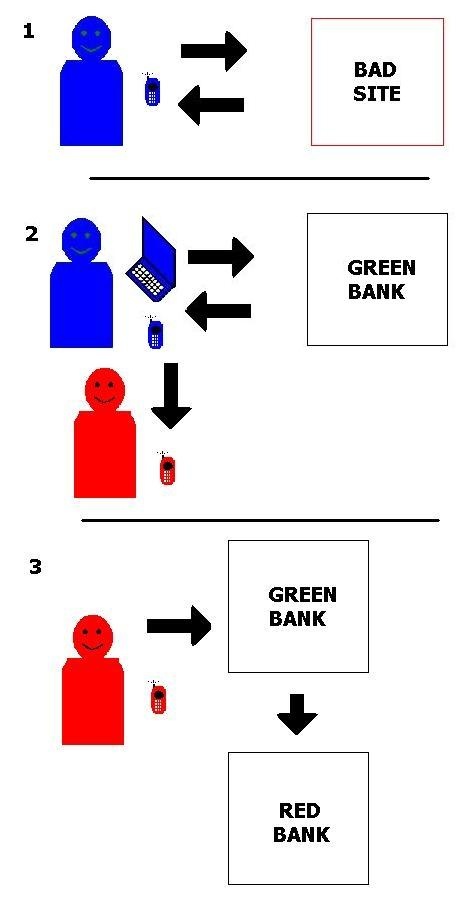

|

(1)ブルー氏がわなにはまり,携帯電話機のWebブラウザで悪意のあるWebサイトにアクセスしてしまう。このWebサイトはブルー氏の信頼を勝ち取り,携帯電話機に対応した「SymbOS/Mobispy.A」などのスパイウエアをインストールする。同Webサイトを運営しているレッド氏は,さらにブルー氏をだまして銀行口座の情報を入力させる。

(2)その後ブルー氏はグリーン銀行のWebサイトにアクセスし,TAC発行を申請する。グリーン銀行がSMSでTACを送信する。レッド氏はTACのコピーを手に入れる。

(3)ブルー氏はTAC入力の必要な取引を実行する。レッド氏は同じTACを使い,ブルー氏の口座から自分の口座に送金する。

銀行は,使いやすいモバイル・バンキング・サイトをユーザーに提供しようと熱心に取り組んできた。多くのサービスは,スマートフォンと一般的な携帯電話機のどちらからでもアクセスできるように進化した。コンピュータ犯罪者がモバイル・バンキングに触手を伸ばしている現在,McAfeeは以下の対策を推奨する。

・消費者は,自分の携帯電話機を決して他人に触らせず,必ず暗証番号を設定しておく

・銀行は,上記シナリオと現在の端末およびサービスの保護レベルについてモバイル・キャリアと検討してほしい

・モバイル・キャリアは,モバイル・インターネット・サービスにアクセス可能な全端末で保護策を検討する必要がある

Copyrights (C) 2007 McAfee, Inc. All rights reserved.

本記事の内容執筆時点のものであり,含まれている情報やリンクの正確性,完全性,妥当性について保証するものではありません。

◆この記事は,マカフィーの許可を得て,米国のセキュリティ・ラボであるMcAfee Avert Labsの研究員が執筆するブログMcAfee Avert Labs Blogの記事を抜粋して日本語化したものです。

オリジナルの記事は,「Mobile reunion: Hackers and Banks」でお読みいただけます。