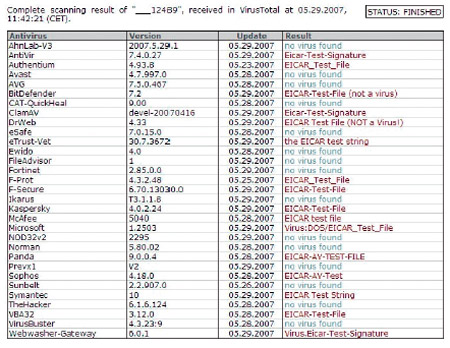

今回は,前々回の記事でマルウエアを埋め込んだRTF(リッチ・テキスト・フォーマット)形式ファイルの検査に使った「VirusTotal.com」というサイトのサービスについて少し詳しく解説しておくことにする。この手のサービスやツールはインターネットにはいくつもあり,無償で利用できるものもある。これらをうまく使いこなせば,もう一歩マルウエア対策を強化できるはずだ。(写真1)

|

| 写真1●VirusTotal.comでRTF形式のマルウエアをチェックした結果 2007年6月15日号に掲載した写真と同じもの。VirusBusterとあるのはハンガリーのベンダー。 [画像のクリックで拡大表示] |

多数のエンジンを使い検出率アップ

不審なファイルにマルウエアが埋め込まれていないかどうかを調べる簡単な手段は,ウイルス対策ソフトでスキャンすることである。ただ,ウイルス対策ソフトを使っても,必ず見付けられるとは限らない。各社が提供するエンジンにはそれぞれ独自性があり,見付けられるものと見付けられないものが製品によって異なる。つまり,ファイルをスキャンをするソフトの種類が多ければ多いほどマルウエアの検知率は高くなる。この点で,VirusTotal.comは便利なサイトである。ウイルス対策ソフト・ベンダー各社のエンジンをオンラインで利用できる。ユーザーは気になるファイルを送るだけでよい。

最近,企業などの特定個人を狙ってマルウエアを仕掛けてくる標的型(スピア型)攻撃が増えている。犯罪者は,ビジネス文章を装って不正コードを送り付け,機密を盗み出そうとする。この状況を考えると,メールに添付されてきたビジネス文書については,開く前に不正コードの有無をチェックしたい。そんなとき,VirusTotal.comが役立つ。いつでも右クリックからファイルをVirusTotalにアップロードできるよう,VirusTotal Uploader(http://www.VirusTotal.com/vtsetup.exe)をインストールしておくと便利だろう。

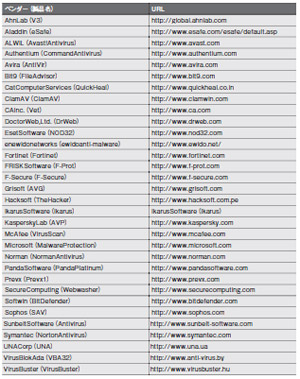

VirusTotal.comが用意しているエンジンは(表1)。の通り。F-SecureやMcAfee,Sophos,Symantecというように,メジャーなベンダーのエンジンはほぼそろっている。残念ながらトレンドマイクロは含まれていない。トレンドマイクロの製品名と同じ「VirusBuster」があるが,これはハンガリーのベンダーである。ちなみに,RTF形式のマルウエアはウイルスバスターで検出できることを当社で確認済みである。

|

| 表1●VirusTotal.comで利用できるエンジン一覧 いろいろなウイルス対策ソフトで不審なファイルを検査できる。 [画像のクリックで拡大表示] |

サーバーやPCの“今”をチェック

現在のところ,マルウエアを自動ダウンロードさせるような不正サイトにユーザーを誘導する罠を排除することは難しい。つい最近も欧州で,「Mpack」という攻撃ツールを使ってマルウエアをばらまく攻撃が多発した。ユーザーは,一般企業などのWebページを閲覧しただけで,マルウエアを送り込まれる。日本も例外ではなく,実際にマルウエアを送り込んでくるMpackサーバーを4台ほど見付けて調査してみたところ,感染者数で日本は33位だった(7月2日時点)。

ウイルス対策ソフトをはじめとする既存の対策では,こうした攻撃は必ずしも防げない。そこで考えたいのが,まず自社のWebサイトや社員のパソコンが現状どうなっているかを確認することである。この心構えがあれば,感染してもすぐに気付く。例えば今なら,自社のWebサイトがMpackの誘導サイトになっていないか,Webページのソースなどを確認する必要があるだろう。クライアントについては,現状までの確認であれば,ウイルス対策ソフトにより,システム・ドライブのフルスキャンで感染有無は判断できる。

手段はほかにもある。例えばセキュリティ・パッチをすべて適用しているというユーザーなら,キャッシュなどから「:[」のような記号を探してみてもよい。これはMpackが攻撃に失敗した際に表示される記号である。

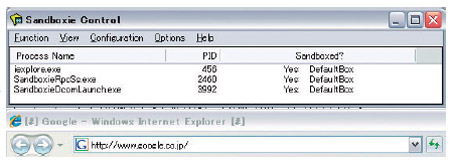

ここで一つ,ツールを紹介しよう。Windowsアプリケーションを仮想環境(Sandbox)で動作させるソフトである(写真2)。仮に不正プログラムをダウンロードしても,ホストOSとは隔離された領域で実行されるため,ファイルを直接ダウンロードするよりもリスクを緩和できる。

|

| 写真2●Windows上にテスト環境を作るソフト 「SandBoxie」の画面ハード・ディスクにデータを書き込まずにWindowsアプリケーションの動作を確認できる。 [画像のクリックで拡大表示] |

|