2008年度から適用が始まる日本版SOX法。その対応に向け,IT内部統制の取り組みを進めている企業は多い。そのなかでよく耳にするのが「ログ管理」である。システムの操作履歴を追跡できるというのがその理由だ。

これは組織の目線の話だが,同じログ管理でも筆者の視点はちょっと違う。こうしたログの管理・解析を個人のレベルで実施すべきだと考えている。内部犯行の調査などが発生した場合,ログは自分を守る重要な証拠になるためである。

表沙汰にこそならないが,「なりすまし」に代表される内部犯罪は多くの企業で見受けられる。そのとき,自分が疑われないとも限らない。パソコンを操作したログがあれば,自分の行動を証明できる。ここで重要なのは,記録したログをきちんと解析することである。ログの生データだけがあっても効果は薄い。矛盾がないかどうかをチェックし,異常が発生していないことを確認しておきたい。

イベントログの情報は一部だけ

多くのユーザーが利用しているWindowsには「イベントログ」という機能がある。このイベントログを見ればログ管理は十分と考えがちだが,案外そうでもない。

以前,「なりすまし」の調査を実施したときの話である。該当する乗っ取られたパソコンと,インシデント発生日時はほぼ特定でき,該当者を絞り込むだけというところまできた。OS上のログを照合すれば,容易に解決できるはずだった。

ところがここで問題が生じた。「該当する時間帯には,パソコンの前に誰もいなかった」というのである。実は,これはWindowsのイベントログを「まともに」読んでしまったために生じたミスで,最終的には監視カメラや物理的証拠と合わせて解決した。

そもそもイベントログは,Windows上で発生したイベントをすべて記録しているわけではない。システムや開発者などの想定範囲内で,あらかじめ設定された項目に関するログを出力するようになっているだけである。裏を返すと想定範囲外の動作は,ログに残るかどうかは分からないのである。

想定範囲外の動作を考慮に入れよう

イベントログを正しく解析するためのポイントは三つ挙げられる。(1)ログ出力の設定を変更してできるだけ必要な情報を記録すること,(2)イベントログの想定範囲外の動作に対処すること,(3)ログ解析のしやすさを考慮することである。

前述のように,標準のイベントログの記録内容は部分的で,セキュリティ関連のログを記録するには,「ローカル セキュリティ ポリシー」の設定を変更する必要がある。

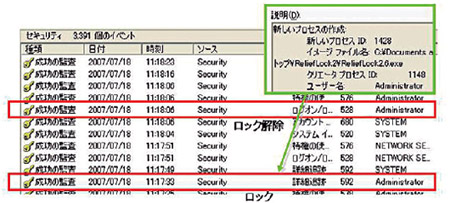

(2)のイベントログの想定範囲外の動作は,例えば,しばらくパソコンを操作していない場合に動作するパスワード・ロックである。ログに記録される主なイベントは表1の通りで,イベントログには再度ログインする際のロック解除しか記録されない。実はこの点は,ユーザーの利用時間が読めなくなり,内部犯罪の調査で困る点の一つ。後述するパスワード・ロック・ツールを使うなどして,対処する必要がある。

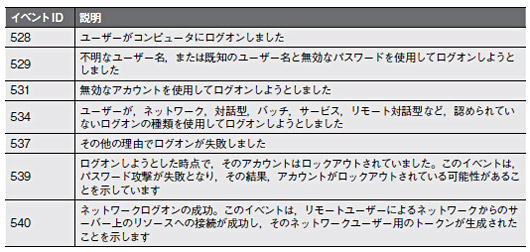

|

| 表1●ログオン・イベントの例 |

そして,最も重要なのが三つ目の解析のしやすさである。ログ解析は手間がかかる割に面倒なため,なかなか浸透しない。近年のパソコンは,ハード・ディスク容量が数百Gバイトもあり,そこに記録したログはバックアップをとるだけでも骨が折れる。以下では,簡単に実践できるイベントログのチェック方法を紹介しよう。

解析の操作を自動化する

まずは,Windows XPの標準設定で簡単にできるコマンドを紹介しよう。イベントログをチェックするには,Windows Management Instrumentationコマンドライン(WMIC)ツールを利用し,把握したい操作や時間帯のログを探す。例えば前述のロック解除の近辺のログを調べるのであれば,

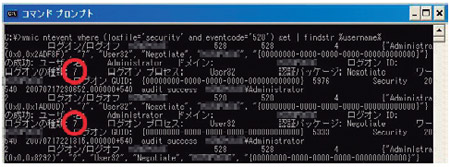

wmic ntevent where (logfile=’security’ and eventcode=’528’) get | findstr %username% として,実行結果の中から,ログオンの種類が「7」(ロック状態からのログイン)になっている時間帯を探せばよい(写真1の赤い○印の部分)。

|

| 写真1●コマンドライン(WMIC)管理ツールの利用画面 [画像のクリックで拡大表示] |

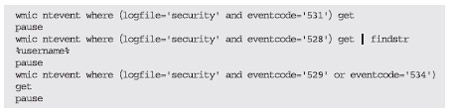

ただ,いちいちこのような操作をするのでは手間がかかる。そこで,コマンドを複数組み合わせて,簡易解析バッチ・ファイルを作成しておくと解析しやすくなる(図1)。

|

| 図1●WMICツールを使ってログからイベントを見付ける場合の条件の組み合わせの例 このような内容の簡易解析バッチ・ファイル作成し,適宜実行すればログ解析の手間を省ける。 [画像のクリックで拡大表示] |

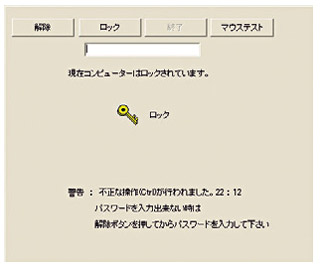

次に,パスワード・ロックがかかった時点など,標準設定では記録されない動作をログに記録するには,サードパーティのソフトを使うのが一番簡単だろう。例えば「ReliefLock2」のようなパスワード・ロック・ツールを使えば,ツールが起動されたことがログに記録される(写真2)。

|

| 写真2●起動時のログを記録するにはパスワード・ロック・ツールが有効< 写真はフリーソフトの「ReliefLock2」を使った様子。 |

例えばReliefLock2を使うと,イベントログには写真3のように記録が残る。前述のeventcode=528と組み合わせれば,ログの精度を高められる。ただし,ロック中でもctrl+alt+delからタスクマネージャーを起動できるツールは,ログ・データを消去される危険性があるため,利用は避けたい。

|

| 写真3●パスワード・ロック・ツールの動作によって記録されるイベントログ [画像のクリックで拡大表示] |

また,最近のマルウエアの進歩を加味すると,イベントログでは足りないことが多い。筆者の経験でも,ログ解析だけでは不十分で,ディスクやメモリーの解析を行うことが多い。この点を踏まえ,メモリー・ダンプも出力・保存することをお勧めする。

|