この記事は,日立製作所の HIRT (Hitachi Incident Response Team) のスタッフが CSIRT の担当者に向け,ぜい弱性対策情報から得られた知見,ぜい弱性対策に関するアドバイス,ツールなどを紹介するものです。

■Adobe Flash Playerに複数のぜい弱性 (2007/07/10)

Flash Playerならびにその関連製品に三つのぜい弱性が確認されました。これに伴い,APSB07-12:Flash Playerのセキュリティぜい弱性に対処するためのアップデート公開がリリースされました。

<攻撃者の用意した任意のコード実行の可能性>

JVNDB-2007-000509:入力処理に存在するぜい弱性

<情報の漏えいの可能性>

JVN#72595280:任意の Referer ヘッダが送信可能なぜい弱性

JVNDB-2007-000508:情報漏えいを伴うぜい弱性

ぜい弱性の詳細については,

JVNDB-2007-000509 (#MSA01110707: Flash Player/Plugin Video file parsing Remote Code Execution) が公開されています。

※ TA07-192A:Adobe Flash Player Updates for Multiple Vulnerabilities

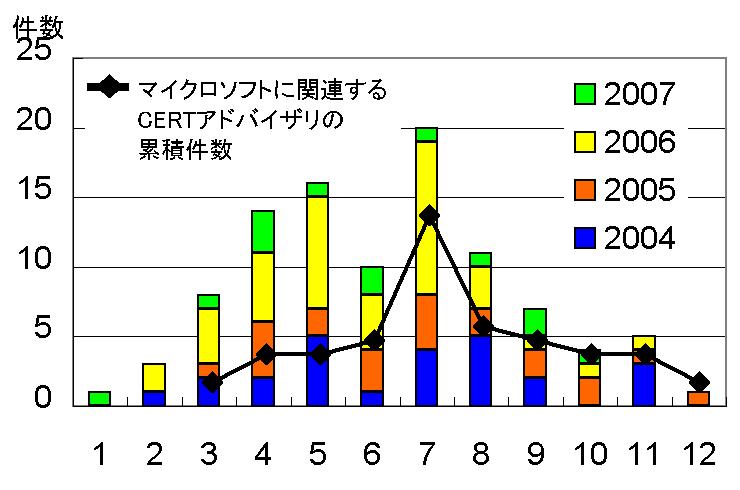

■マイクロソフト「2007年7月のセキュリティ情報」(2007/07/11)

「2007年7月のセキュリティ情報」では,セキュリティ更新プログラム6件が公開されました。

<攻撃者の用意した任意のコード実行の可能性>

MS07-036:Microsoft Excelのぜい弱性

MS07-037:Microsoft Office Publisher 2007のぜい弱性

MS07-039:Windows Active Directoryのぜい弱性

MS07-040:.NET Frameworkのぜい弱性

MS07-041:Microsoft Internet Information Serviceのぜい弱性

<サービス運用妨害(DoS: Denial of Service)状態の発生>

MS07-039:Windows Active Directory のぜい弱性

<情報の漏えいの可能性>

MS07-038:Windows Vistaファイアウォールのぜい弱性

MS07-040:.NET Frameworkのぜい弱性

ぜい弱性の詳細については,MS07-037(eEye:EEYEB-AD20070710: Microsoft Publisher 2007 Arbitrary Pointer Dereference),MS07-039(NGSSoftware:Low Risk Vulnerability in Active Directory)が公開されています。また,2007年7月のセキュリティ情報の公表に合わせた検証情報の公開は特にありませんでした。

※TA07-191A:Microsoft Updates for Multiple Vulnerabilities

■アップル QuickTimeに複数のぜい弱性(2007/07/11)

QuickTimeに八つのぜい弱性が確認されました。これに伴い,Article ID:305947:QuickTime 7.2のセキュリティコンテンツについてがリリースされました。これらのぜい弱性は,リモート攻撃者による任意のコード実行,情報の漏えい,サービス妨害(DoS:denial of service)などの影響を伴う可能性があります。

QuickTimeでSMILファイルを再生すると,整数のオーバーフローが発生するぜい弱性の詳細については,iDefenseからApple QuickTime SMIL File Processing Integer Overflow Vulnerabilityが公開されています。

※TA07-193A:Apple Releases Security Updates for QuickTime

■Mozilla Firefox, Thunderbirdのセキュリティ・アップデート(2007/07/17)

2007年7月17日のセキュリティアップデートでは,セキュリティ・アドバイザリ8件が公開されました。

<攻撃者の用意した任意のコード実行の可能性>

MFSA2007-18:メモリ破壊の形跡があるクラッシュ(rv:1.8.1.5)

MFSA2007-21:イベントハンドラを利用した特権昇格

MFSA2007-24:「wyciwyg://」ドキュメントへの不正アクセス

MFSA2007-25:XPCNativeWrapper汚染

<アクセス権限の昇格の可能性>

MFSA2007-21:イベント・ハンドラを利用した特権昇格

MFSA2007-22:ファイル名に含まれる%00によるファイル・タイプの混同

MFSA2007-23:IEを通じたFirefoxの起動

<情報の漏えいおよびなりすましの可能性>

MFSA2007-19:addEventListener, setTimeoutを利用したXSS

MFSA2007-20:ウィンドウ読み込み中のフレーム偽装

MFSA2007-24:「wyciwyg://」ドキュメントへの不正アクセス

MFSA2007-23は,2007年7月10日,Bugtraq,Full-Disclosureに報告されたぜい弱性「Internet Explorer 0day exploit」への対処策で,FirefoxやThunderbirdに危険なデータが引き渡されるのを防ぎます。

※TA07-199A:Mozilla Updates for Multiple Vulnerabilities

■Mozilla Firefox, Thunderbird のセキュリティ・アップデート (2007/07/30)

2007年7月30日のセキュリティ・アップデートでは,セキュリティ・アドバイザリ2件が公開されました。

<攻撃者の用意した任意のコード実行の可能性>

MFSA2007-27:エスケープされていないURIが外部プログラムに渡される

<アクセス権限の昇格の可能性>

MFSA2007-26:about:blankウィンドウを通じた特権昇格

■オラクル「Oracle Critical Patch Update - July 2007」(2007/07/20)

複数のオラクル製品とそのコンポーネントに複数のぜい弱性が確認されました。Oracle Critical Patch Update - July 2007 には,Oracle Database 系で 17 個,Oracle Application Server 系で 14 個のセキュリティ更新プログラムが含まれています。これらのぜい弱性は,該当するシステム上でのリモート攻撃者による任意のコード実行,情報の漏えい,サービス妨害(DoS: denial of service) などの影響を伴う可能性があります。 オラクル製品の多くが,オラクル製品自身ならびにコンポーネントの取り込みや共有を行っているため,一つのぜい弱性がいろいろな製品やコンポーネントに影響を与えるので注意が必要です。

ぜい弱性の詳細については,Application Security Inc.(Published Oracle Security Alerts),Red-Database-Security(Oracle Security Alerts) から情報が公開されています。また,検証情報としてパスワード更新に関する情報が公開されています。

※TA07-200A:Oracle Releases Patches for Multiple Vulnerabilities

■シスコ セキュリティアドバイザリ [2007年5月~2007年7月]

cisco-sa-20070724-arp:無線 LAN におけるARP ストームに関わるぜい弱性 (2007-07-24)無線 LAN 管理プラットフォームである Wireless LAN Controller (WLC) には,Address Resolution Protocol (ARP) パケット処理に,サービス運用妨害を伴うぜい弱性が存在します。

cisco-sa-20070718-waas:Cisco Wide Area Application Services(WAAS)にサービス運用妨害を伴うぜい弱性(2007-07-18)

サービス運用妨害状態は,WAASが,Common Internet File System(CIFS)の最適化機能の利用しており,かつ,ポート番 139, 445 への TCP SYN パケットを大量に受信した場合に発生します。

cisco-sa-20070711-cucm:Cisco Unified Communications Manager(CUCM)にバッファ・オーバーフローのぜい弱性 (2007-07-11)

統合コミュニケーション製品であるCUCMには,任意のコード実行やサービス運用妨害を伴うぜい弱性が存在します。

cisco-sa-20070711-voip:Cisco Unified Communications Manager(CUCM)とCisco Unified Presence Server(CUPS)にぜい弱性(2007-07-11)

統合コミュニケーション製品であるCUCMとCUPSには,サービスの起動停止やSNMP設定情報の参照など,リモートの攻撃者が不正アクセスに利用可能なぜい弱性が存在します。

cisco-sa-20060628-wcs:Wireless Control System(WCS)に複数のぜい弱性(2007-06-28)

無線LANを計画,設定,および管理するための WCS には,情報漏えい,不正アクセスを伴うぜい弱性が存在します。

cisco-sa-20070522-crypto:暗号ライブラリにぜい弱性(2007-05-22)

Cisco 製品で使用しているサードパーティ製暗号ライブラリにぜい弱性が存在します。

ぜい弱性は,Abstract Syntax Notation One(ASN.1)オブジェクトの処理に存在し,無限ループに陥ることでサービス運用妨害を伴う可能性があります。

cisco-sa-20070522-SSL:Cisco IOSのSSLパケット処理に複数のぜい弱性(2007-05-22)

Cisco IOS の Secure Sockets Layer(SSL)パケット処理に,サービスの異常終了を伴う複数のぜい弱性が存在します。

cisco-sa-20070509-iosftp:IOS FTPサーバーに複数のぜい弱性(2007-05-09)

Cisco IOS FTP サーバーには,サービス運用妨害,情報漏えい,不正アクセスを伴うぜい弱性が存在します。

cisco-sa-20070502-asa:PIXとASAにおけるLDAPとVPNのぜい弱性(2007-05-02)

Cisco Adaptive Security Appliance (ASA)とPIXには,LDAP認証回避に関わるぜい弱性2件,サービス運用妨害を伴うぜい弱性2件が存在します。サービス運用妨害を伴うぜい弱性については,Virtual Private Networks(VPN)の終了操作がトリガーとなり,利用中のVPN通信や新たなVPN通信の利用を阻害する可能性があります。

ぜい弱性対策情報の覚書き

覚書きには,何かの時に広報しないといけないと思うぜい弱性対策情報やりリース情報を列挙します。

■リリース情報

BIND 9(2007/07/09)

BIND9のDNSトランザクション ID 生成機構にぜい弱性(JVNVU#252735)が報告されています。このぜい弱性は,通信の妨害やフィッシングなどの活動に悪用される可能性があります。ISC(Internet Systems Consortium, Inc.)では,対策版として,9.2.8-P1(2007/06/28),9.3.4-P1(2007/06/28),9.4.1-P1(2007/07/09),9.5.0a6(2007/07/09)をリリースしています。

PHP 4 サポート終了 (2007/07/13)

PHP 4のサポートを年内までとするアナウンスです。2007年12月31日以降は PHP 4.4系の新リリースをしないとしており,PHP 5へのアップグレードを推奨しています。PHP 4のセキュリティ対策については,状況に応じて対応するとしており,2008年8月8日をサポート終了時期としています。

Firefox 2.0.0.5(2007/07/18)

2007年7月17日のセキュリティ・アップデートに伴うリリースです。

Thunderbird 2.0.0.5(2007/07/20)

2007年7月17日のセキュリティ・アップデートに伴うリリースです。

| HIRT (Hitachi Incident Response Team) とは |

HIRT は,日立グループの CSIRT 連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRT では,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信や CSIRT 活動の成果を活かした技術者育成を行っています。