「普通のWebページを見ただけでパソコンにマルウエアを仕込まれる」。2007年6月半ばから,世界中でこうした攻撃の被害が広がっている。ユーザーに気付かれないように「MPack」という攻撃ツールを仕込んだWebサイトに誘導し,ブラウザのぜい弱性を自動判別して攻撃する。被害は日本にも及んでいる。

最初に大規模な被害が出たのはイタリアだった。攻撃者は一般の企業や政府のWebサイトに次々に侵入し,不正なHTMLコードを埋め込んで,これらのサイトにアクセスしてきたユーザーにマルウエアをばらまいた。特殊なサイトではなく,一般の企業や政府のWebサイトを“踏み台”としたため,ユーザーが普段通りにWebアクセスしただけで感染する事態に陥った。

米ウェブセンスによると,不正なコードを埋め込まれたサイトは1万を超え,被害に遭うユーザーが増加。日本でも多くのパソコンが感染したようだ。

IFRAMEタグで悪質なサイトに誘導

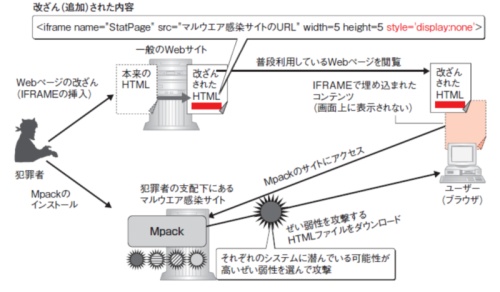

攻撃の手口はこうだ。攻撃者はまず,企業などのWebページにIFRAMEタグを使った不正なHTMLコードを埋め込んだ(図1)。IFRAMEは,一つのブラウザ画面で本来のWebページと同時に別のサイトのWebページを読み込み,表示するための機能である。

図1 MPackによる攻撃の流れ 正規のWebサイトのWebページを改ざんし,IFRAMEタグによって犯罪者の支配下にあるサイトから悪意あるHTMLファイルをユーザーに気付かせずにダウンロードさせる。HTTPヘッダーのバナー情報から,OSやWebブラウザのバージョンを検知し,成功する確率の高いぜい弱性を狙った攻撃を実行する。 [画像のクリックで拡大表示] |

攻撃者が埋め込んだIFRAMEタグでは,攻撃者があらかじめ「MPack」という攻撃ツールを仕込んでおいたサイトに接続するようになっていた。しかも,IFRAMEの画面はブラウザ上では表示されない設定になっていて,ユーザーには普段通りのWebページにしか見えない。こうして,不正サイトにアクセスしていることを気付かないようにして,ユーザーをMPackサイトに誘導。ボットやキーロガーを仕込んだ。

MPackはブラック・マーケットで販売されているソフトウエア・パッケージ。ノウハウやスキルがなくても簡単に攻撃サイトを構築できる。中核はWebアプリケーション実行環境のPHP上で動作する,マルウエア感染用の攻撃コードである。感染の成功率や国別感染数などを統計表示する機能のほか,ブラウザやOSの種類を判定して“最適な”ぜい弱性を調べ,これに応じて攻撃方法を自動的に選ぶ機能を持っている。それだけ広範囲のユーザーが攻撃対象になるわけだ。今回で言えば,Internet ExplorerやFirefoxのぜい弱性を突くほか,QuickTimeやWindowsMedia Playerといった,ブラウザと連携して動作するソフトウエアのぜい弱性を狙う機能が含まれていた。

攻撃者がWebページを改ざんした方法については,いろいろな意見があるものの,ハッキリしたことは分かっていない。米国のセキュリティ研究機関であるサンズ・インスティチュートは,「ホスティング・サイトでWebサーバーとして使われているApacheの設定が甘く,PHPアプリケーションにぜい弱性が残っていたために,ここが狙われ,ホスティングしているすべてのWebページにIFRAMEを挿入するスクリプトが埋め込まれたのではないか」と推測している。