「Zero Day Threats: Part 3 - When & How Are They Released?」より

June 26, 2007 Posted by Craig Schmugar

パート2では,ゼロデイ脅威の背後にある人物像と動機を取り上げた。このパート3は,こうした脅威がいつ,どのようにして生まれ,発見されるかをみていく。

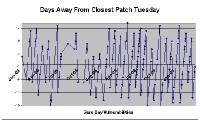

米マイクロソフトは2003年に,修正パッチを毎月定期的にリリースする体制に移行した(毎月第2火曜日にリリースすることから,「Patch Tuesday」(パッチの火曜日)と呼ばれている)。移行後しばらくして,ゼロデイ・セキュリティ・ホールが発見または公表されるタイミングと,Patch Tuesdayのリリース時期との間に関連性が認められた。「多くのゼロデイ脅威は,Windowsに存在する特定のセキュリティ・ホールを最大限悪用する意図のもと,わざとPatch Tuesdayのリリースと極めて近いタイミングで放たれる」という意見もある。この意見を検証するため,2005年1月以降のWindows関連ゼロデイ・セキュリティ・ホール約200件を調べ,それぞれの発見時期と関連する直近のPatch Tuesdayとの関係を追跡した。「これだけの期間に,マイクロソフト製品は200件ものゼロデイ・セキュリティ・ホールがあったのか」と疑問に思うかもしれない。人によってはローカルなサービス拒否(DoS)に関するセキュリティ・ホールをゼロデイ・セキュリティ・ホールとみなさないが,筆者はパート1の定義に従い,以下のグラフを作る目的でこの種のセキュリティ・ホールも対象に含めた。

ゼロデイ脅威の定義:セキュリティ・ホールの存在が公表されたのと同じ日に,それを悪用するための情報が一般に出回っている状態

以下のグラフは,直近のPatch Tuesdayとセキュリティ・ホール発見時期の近接度合いをプロットしたものである。

このデータは,次のように分析できる。

統計における分布を考慮すると,セキュリティ・ホール全体の23%がこの7日間に見つかると予測される。このデータから,2005年と2007年に限っては,ゼロデイ脅威の戦略的リリースがそれほど一般的でなかったと思われる。2006年だけをみても偏差は8%だった。

ほかにも検討すべき大切な要素がある。悪用事例から発見されたセキュリティ・ホールは,実際に現れた日でなく,発見された日で分類されているのだ。当然,これには理由がある。出現日が必ずしも分からないことである。実際に過去には,セキュリティ・ホールが悪用情報が発見されるよりも相当前にアップロードされていたことが,サーバーのログから判明することがあった。

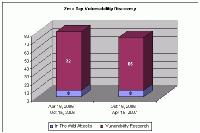

以下のグラフは,発見/公表に至ったゼロデイ脅威の数と経緯について比較した,6カ月分のデータ2件である。

|

全セキュリティ・ホールのおよそ10%が,悪用事例で初めて発見されていた。このうち42%はPatch Tuesdayリリースの前後3日以内に見つかっており,それなりに大きな割合である。ただし,その多くについて,実際の出現日は分かっていない。

こうしたデータから何が分かるだろう。まず,しかるべき瞬間に襲撃しようと待ちかまえている攻撃者は確実に存在することは分かる。ただし,こうした行為には,株を最高値で売ろうとする方法と似たところがある。攻撃者は,自分たちのゼロデイ脅威がどれだけの期間気付かれずにいるか,あるいは,いつベンダーに報告されて修正パッチがリリースされるかなどについて,知る術を持っていない。確実に分かるのは,Patch Tuesdayリリースまで数日というタイミングでゼロデイ脅威を流すと,マイクロソフトはその時点でまだ起きていない現象に取り組まざるを得なくなる,ということだ(こうして6日以内に緊急パッチがリリースされる)。Patch Tuesdayリリースの10日前に流すと,マイクロソフトに報告されるまで少なくとも数日間は気付かれない可能性がある。もちろん攻撃者はPatch Tuesdayリリース直後まで待ってもよいが,そうすると脅威の有効期間が短くなってしまう。

おそらく攻撃者の多くは,待つことなく,準備ができ次第すぐに脅威情報を流しているのだろう。時間が過ぎれば過ぎるほど,セキュリティ・ホールが公表されたり修正されたりする機会が高まるのだ。

続きは最終回のパート4を読んでいただきたい。

Copyrights (C) 2007 McAfee, Inc. All rights reserved.

本記事の内容執筆時点のものであり,含まれている情報やリンクの正確性,完全性,妥当性について保証するものではありません。

◆この記事は,マカフィーの許可を得て,米国のセキュリティ・ラボであるMcAfee Avert Labsの研究員が執筆するブログMcAfee Avert Labs Blogの記事を抜粋して日本語化したものです。

オリジナルの記事は,「Zero Day Threats: Part 3 - When & How Are They Released?」でお読みいただけます。