連載第4回に引き続き,ポイントごとにFONの仕組みを徹底解剖していく。今回は(3)セキュリティ上の注意点,(4)踏み台対策,を取り上げる。

ポイント(3)セキュリティ上の注意点

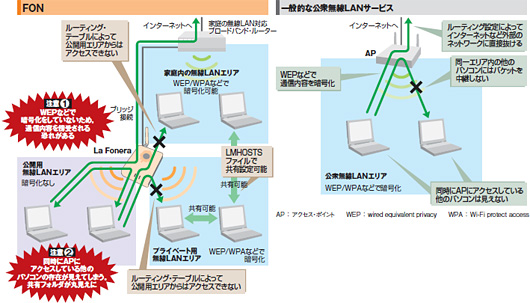

FONと一般的な公衆無線LANサービスで最も異なるのがセキュリティ対策だろう。FONのサービスでは,(1)無線LANの通信内容が盗聴される恐れがある,(2)FONのAPに同時にアクセスしているパソコンから不正アクセスされる可能性がある──といった点に注意が必要だ(図1)。

|

| 図1●FONを利用する際はセキュリティに注意 FONの場合,公開用APに同時アクセスしている他のパソコンが丸見えになってしまうが,一般的な公衆無線LANサービスではそれを防ぐ機能が備わっている。 [画像のクリックで拡大表示] |

(1)はFONのAPが無線LAN信号を暗号化していない点に起因する。一般的な公衆無線LANサービスではWEP(wired equivalent privacy)などで通信を暗号化し,通信内容の保護に努めている。

ただし単にWEPキーを使うだけの公衆無線LANサービスなら,盗聴対策は十分とは言えない。共通のWEPキーをそれぞれ加入者が利用するため,暗号化された内容を他者が簡単に復号できるからだ。そのため一部の公衆無線LANサービスでは,より安全な暗号化手段として,ユーザーごとに異なるWEPキーを発行するダイナミックWEPの導入が始まっている。

(2)の原因は,同時にAPに接続している別のパソコンからの不正アクセスに対して,フォンが対策を施していないからだ。同一のルーター配下に複数のパソコンを接続している時と同じように,パソコンの存在が見えてしまう可能性がある。また共有フォルダを設定している場合は,他のパソコンから自由に共有フォルダにアクセスできてしまう。

一般的な公衆無線LANサービスの場合,このような問題が起こらないように対策を施している。例えば各パソコンごとに通信経路を区切ったり,他の機器のMACアドレスを知るためのARP(address resolution protocol)要求パケットを中継しない仕組みを導入することで,不正アクセス対策を実現している。

FONを利用する際は,少なくとも共有フォルダの設定は切り,パソコンにファイアウォールを設定するなどの自衛策が求められる。また業務での利用を考えるなら,エンド・ツー・エンドで暗号化を施すなどしてセキュアな環境を構築するべきだろう。

ルーティング・テーブルでアクセス制御

一方でLa Foneraの所有者の立場から見ると,FONには第三者にAPを開放することへの不安を払拭する仕組みが備わっている。例えば図1のように,家庭内に設置してある無線LAN対応ルーターに,La Foneraをブリッジ接続するケースを考えてみよう。公開用の無線LANからは,La Foneraのプライベート用無線LANや,家庭内の無線LANのネットワークに接続できない。「La Foneraのルーティング機能によって,公開用の無線LANからアクセスした場合は,直接インターネット側に抜ける設定にしてある」(フォン・ジャパン)。

なおLa Foneraのプライベート用無線LANと,家庭内の無線LANの間では,パソコンにIPアドレスとNetBIOSとの対応を定義したWindowsファイルである,LMHOSTSファイルを設定することで,両エリアでフォルダの共有などが可能になる。

ポイント(4)踏み台対策

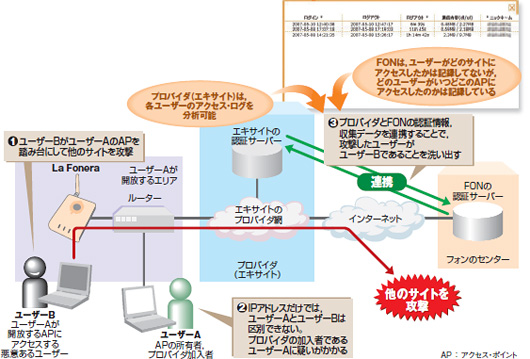

FONのサービスは,La Foneraを設置するユーザーが加入するプロバイダ網を経由して,接続ユーザーがインターネットにアクセスする。そのため悪意を持つユーザーが,La Foneraを踏み台にして他のサイトを攻撃するケースも考えられる。例えば図2のように,ユーザーBがユーザーAの開放するAPを経由して他のサイトを攻撃するケースだ。攻撃されたサイトからは,ユーザーBとユーザーAのグローバル・アドレスが同一であるため,プロバイダに加入するユーザーAにまず疑いがかかる。

|

| 図2●フォンとプロバイダが連携することで不正利用の疑いを晴らす仕組みを作る 図はフォンと提携するエキサイトが検討しているシステムの連携方法。プロバイダとフォンの各認証情報,収集データを連携することで,悪意あるユーザーを洗い出す。 [画像のクリックで拡大表示] |

このような事態を防ぐため,フォンと提携プロバイダの間で連携の取り組みが始まっている。フォンと提携するエキサイトの郡司芳人メディア本部メディア編成事業部CGMサービス部長は,「フォンとプロバイダが連携することで,より安心してFONのサービスを利用できる仕組みを作れる」という。

フォンとプロバイダのログを付き合わせる

フォンとエキサイトが進めているのは,フォンが持つ認証情報とログ情報,およびプロバイダが持つ認証情報とアクセス情報を付き合わせることで,悪意あるユーザーを洗い出す仕組み作りである。

フォン側では,どのユーザーがいつどこのAPにアクセスしたのかは記録しているが,ユーザーがどのサイトにアクセスしたかは記録していない。これに対してプロバイダは,各ユーザーがどこのサイトにアクセスしたのかを記録した情報を持っている。両者を組み合わせることで,図2のユーザーAにかけられた不正アクセスの疑いを晴らす証拠を作り出そうというものだ。

「現在,どこまで悪意あるユーザーを洗い出せるのかを検証している。データが揃った段階で,FONの安全性を証明する材料にしていきたい」(エキサイトの郡司部長)。

出典:日経コミュニケーション 2007年6月15日号 48ページより |