小林:今回のユーザー掲示板は不幸中の幸いで致命的なアプリケーションではなかったから,これだけ低コストで対応できたが,他のWebアプリケーション,特にオンラインショッピングそのものは大丈夫なのか?

山下:実は私も気になっているんです。もしオンラインショッピングのシステムにぜい弱性があって,それで情報漏洩事故が発生した場合の被害額がどれくらいになるか調べてみようと思ったのですが,ちょうどIPAが2005年度の調査結果を報告していたので,それを見てみました。

小林:どれくらいなんだ?

山下:まずはこの資料をご覧ください。

山下はIPAのWebにあった「企業における情報セキュリティ事象被害額調査」を印刷したものを小林に見せた。

[参考]

「企業における情報セキュリティ事象被害額調査」及び「国内におけるコンピュータウイルス被害状況調査」(2005年版,IPA)

http://www.ipa.go.jp/security/fy17/reports/virus-survey/index.html

山下:Webアプリケーションの改修,第三者によるセキュリティ検査等のシステムの再構築関連で4800万円から1億円,社内人件費で180万円から360万円。更に顧客への謝罪,問い合わせ窓口設置や補償などで数百万から5000万円くらいかかるそうです。

小林:…。

山下:それに加えて,オンライン・ショッピング・サイトを閉鎖すれば,閉鎖期間中の売り上げ減も加わり,更に信用失墜による株価への影響も…。

小林:わかった,わかった,皆まで言うな…。

山下:はい…。

小林:それだけの負担はウチの会社じゃ負えないぞ。即倒産だよ。

山下:確かに…。

小林:そもそもどうすりゃいいんだ?

山下:ぜい弱性が全くないアプリケーションを期待するのは無理ですが,調べてみると一般的に問題とされるWebアプリケーションのぜい弱性というのはかなり基本的な問題が多いみたいなんです。

小林:どういうことだ?

山下:IPAが「安全なウェブサイトの作り方」という文書を公開しているんですが,そこに書いてある点をきちんとクリアしていれば,そのような基本的な問題には対応できるそうです。

[参考]

「安全なウェブサイトの作り方」(IPA)

http://www.ipa.go.jp/security/vuln/websecurity.html

小林:そんな文書があるのか?

山下:はい,私も今回の一件があって初めて知ったのですが…。前もって知っていれば,オンライン・ショッピング・システムなどの一連のWebアプリケーションの発注仕様に「IPAの『安全なウェブサイトの作り方』で指摘された事項に全て対応すること」と入れられたのですが…。

小林:そうだな…。とにかく今後は発注仕様に必ずその文言を入れることにしよう。

山下:そうですね。

小林:既存のシステムについてはどうする?

山下:第三者,具体的にはセキュリティ・ベンダによる監査が必要だと思います。ただ結構費用がかかるみたいで…。

小林:どれくらいの費用がかかるんだ?

山下:監査するシステムの規模や複雑さにもよりますが 100万単位だと思います…。

小林:結構な金額だな…。他の方法,例えばシステムを丸ごと外注するというのはどうだ?

山下:確かにそういう手もあるにはありますが…。

小林:何か問題でもあるのか?

山下:現状のシステムと同レベルのサービスやインタフェースにするにはそれなりに作り込みが必要ですし,その費用はバカにならない金額になる可能性があります。それに顧客情報が全て外注先の管理下に置かれるというのは当社のセキュリティ・ポリシー上,いかがなものかと…。

小林:なるほど…。いろいろ検討する必要がありそうだな…。とにかくまずは費用の比較から始めよう。至急ウチのオンライン・ショッピング・サイトの監査にどれくらいの費用がかかるか見積りを取ってくれ。それから丸ごと外注した場合の外注先の候補とサービス内容,それからその費用を調べてくれ。

山下:了解しました。

|

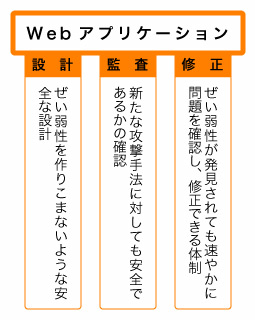

| 図7●Web アプリケーションを支える3本の柱 |

Web アプリケーションの脆弱性を修正することは現時点で法律で定められた義務ではない。あくまで経済産業省からの告示レベル,すなわち「推奨」されるものに過ぎない。しかし Web アプリケーションのぜい弱性を放置した場合に直接の被害を受けるのは顧客であるということを忘れてはならない。

CIOは,情報漏洩事故による会社の被害を防ぐという観点だけでなく,顧客保護の観点からも,Webアプリケーションの導入に際しては,(1)まず脆弱性のあるアプリケーションを作らないように仕様策定の段階から注意すると共に,(2)運用前には充分かつ必要なセキュリティ監査を受けることを検討しなければならない。また運用開始後も,新たなぜい弱性や攻撃手法が見つかる可能性があるので,適宜監査を受け,(3)問題が見つかった場合には速やかに修正するという運用体制を構築することが重要である。

一方,システムおよびサービスを外部の業者に委託している場合も,その業者が充分なセキュリティ監査を受けているかを確認し,またぜい弱性が明らかになった場合に適切に対応できる業者であることをあらかじめ確認しておかなければならない。

|