生活雑貨メーカー「いろは物産」の新米 CIO 小林は,先月の情報漏洩事故の片がつき,ほっと一息ついていた。そんなある日の午後,情報システム部の山下課長が神妙な顔でやってきた。

小林:山下君,一体どうしたんだね,そんな難しい顔をして。

山下:実は,お客様対応窓口経由で「情報処理推進機構」を名乗るメールが届いているんですよ。どのように処理しようか迷っておりまして。

小林:どんな内容のメールかね。

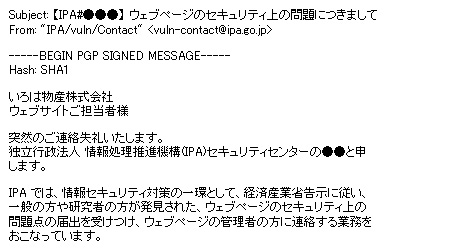

山下:これです(図1)。うちのオンライン・ショッピング・サイトにセキュリティ上の問題があるから,連絡がほしいということです。

|

| 図1●「情報処理推進機構」を名乗るメールが届いた [画像のクリックで拡大表示] |

小林:問題の内容そのものは書いていないのか?

山下:…それが書いていないんですよ。

小林:ううむ。こりゃ新手のスパム・メールかいたずらかもしれんな。

山下:不用意に連絡をとると,やっかいなことにならないでしょうか。

小林:このメールが本物であることは確かめられないのかね。「情報処理推進機構」は実在する団体なのかね?

山下:調べてみたところ,経済産業省関連の独立行政法人としてあるようです。略称はIPAですね。

小林:こういったメールを送ってくることはあり得るんだろうか?

山下:メールのリンクで表示されるWebページの説明によると,ぜい弱性関連情報をWebサイト運営者に連絡することは確かにあるようです。

小林:そうだとしても,このメール自体が本当にIPAから送られてきたのかを確認したいところだな…。

山下:そうですね。…ちょっと待ってください。PGP で確認できそうです。

小林:PGPって何だ?

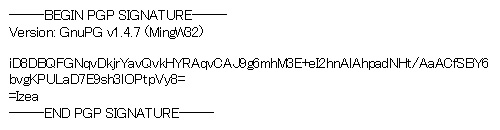

山下: IPAから送られてきたメールの末尾を見てください(図2)。

|

| 図2●メールの末尾にあった電子署名 |

小林: 何だ? この奇妙な文字列は?

山下: これがPGPによる電子署名なんです。これでメールを検証すれば,確かにIPAから送られてきたメールかを検証できそうです。

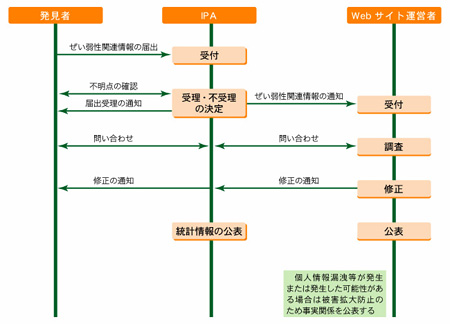

情報処理推進機構(IPA)は,経済産業省が公示した「ソフトウエア等ぜい弱性関連情報取扱基準」に基づいて,ぜい弱性情報を発見した人からの届け出を受け付け,その情報が確かならぜい弱性が存在するWebサイトの運営者に連絡してくることがある(図3)。ぜい弱性を発見した者とWebサイト運営者との間を取り持つことで,問題の修正を促すのが狙いだ。

|

| 図3●情報処理推進機構(IPA)が取り持つぜい弱性情報の連絡の流れ [画像のクリックで拡大表示] |

[参考]

情報処理推進機構(IPA)

http://www.ipa.go.jp/

ちなみに今回 IPA から送付されたメールの内容は,「いろは物産」の Web サイトにぜい弱性があるということを外部の第三者が発見してIPAに報告したことを受けて,IPAが連絡してきたわけだ。

|

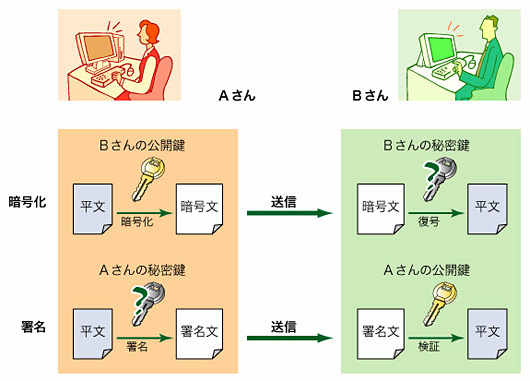

電子署名のときには,送信者がメールの要約(メッセージ・ダイジェスト)を作りそれを秘密鍵で暗号化する。受信者は,暗号化されたメッセージ・ダイジェストを複号化する。それと同時に届いたメールから送信者と同じやり方でメッセージ・ダイジェストを作り,一致するなら,確かに秘密鍵の持ち主からそのままメールが届いたと確認できる(図4)。

|

| 図4●PGPによる暗号化と電子署名 |

暗号化のときは,送信者が相手の公開鍵で暗号化して送る。こうすれば,メールは秘密鍵を持つ送信先しか復号できないことになるわけだ。

小林:なるほど…。でもIPAの公開鍵はどうやって手に入れるんだ? IPAに行って直接もらってくるのか?

山下:IPAのWebで公開されているので,それをダウンロードすればいいようです。

小林:ちょっと待って。そのWebページが偽物である可能性もあるわけだよな。IPAの正しいWebページから正しくダウンロードできるのかね。

山下:IPAは,公開鍵を公開するWebページをSSLで保護しています。SSLの証明書を確認すれば,確かに正しい公開鍵を手に入れたことを確認できるわけです。

セキュリティ・インシデント対応で考えなければならないのは,手元に届いた情報の真正性の検証手段。情報の出元は信頼できるのか,何かのわながかけられていないのかを見極める能力が問われる。特に公的機関を名乗るメールは,真偽の確認が必要だ。

IPAからのぜい弱性の通知の場合,検証可能なように配慮されたメールが送られてくる。ほかの公的機関を名乗るメールの場合には,安易にメールを返さずに,別途調べた電話番号に電話をかけるなどの方法で,メールの真偽を確認するとよいだろう。

IPAはWebサイトの脆弱性についてサイト運営者に連絡する場合,Webページに掲載された連絡先アドレスや電話番号に連絡する。Web サイトの「技術的な仕組み」について何も理解していない者 (例えば広報など) が連絡を受けると,主旨がなかなか理解できずに対応が大幅に遅れることになる。

そこでCIOは,このような遅延が発生しないように,外部からの問い合わせが来る可能性のあるメール・アドレスおよび電話番号の受信者 (担当者) が誰なのかを明確にするとともに,自社のセキュリティ・ポリシーにしたがって問い合わせの内容に応じた適切な部署のへ転送ポリシーおよび手順を明確に定めておく必要がある。

|

IPA の PGP 公開鍵は以下のように SSL で署名された Web ページから取得できる。このページは SSL による署名が施されている。このページの電子証明書の組織名が Information-technology Promotion Agency, Japan であることを確認すれば,IPAから真正な公開鍵を取得できるわけだ。

[参考]

IPA/ISEC の PGP 公開鍵について (ISEC:IT Security Center)

https://www.ipa.go.jp/security/pgp/index.html

小林:なるほど…。それで PGP 署名の確認はできたのか?

山下:はい,確かに IPA からのメールのようです。

小林:詳細情報は?

山下:先ほどのメールに書いてある電話番号に電話してみました。機密情報なので暗号化して送りたいということなので,先方の希望通りPGPを使おうかと思います。

IPA からの第一報は図1-1にあるように脆弱性情報があるということだけを通知する内容であり,詳細な情報はない。脆弱性情報の詳細は,その問題が修正されていない以上,「機密」情報である。したがってその取り扱いには充分な注意が必要である。IPA では機密情報のやり取りには PGP による暗号化メールを推奨している。PGP の利用が困難または不可能な場合は,パスワードをかけた暗号化ファイルとして詳細情報を送ることも可能である。どちらで対応するかは IPA から聞かれる。

CIO は,このような機密情報を自社のセキュリティ・ポリシーに照らしてどのように取り扱うのかを決めなくてはならない。その上で IPA とのやり取りにおいて PGP を使うのか,または他の方法を使うのかについて方針を定める。

|