ここでは,小規模ネットワークのアンケート結果について,詳しく分析していこう。

意外にもIP-VPNの採用が多い

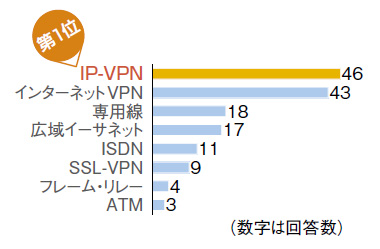

小規模ネットワークのユーザーが導入しているWANの種類について,回答をまとめたのが図2-1である。

|

| 図2-1●WANサービス |

小規模ネットワークの場合,そもそも拠点間をWANで接続していない企業の方が,WANで接続している企業よりも多かった。小規模ネットワークの場合,複数拠点をWANで接続している事例(回答数100)よりも,1拠点だけ,あるいは,複数拠点でもWANで接続していない事例(回答数202)の方が多かった。この結果は妥当なものと言えるだろう。

予想外だったのは,拠点間をWAN接続している小規模ネットワークのユーザー企業では,わずかながらもIP-VPNがインターネットVPNを上回ったことだ。なお,IP-VPNとは,通信事業者が自社のIPネットワーク上にユーザーごとのVPNを構築し,提供するサービスのことである。IPsecという技術を利用してインターネット上に低コストのVPNを構築するインターネットVPNよりも,このIP-VPNを導入している企業が多かったのである。

従来からあるIP-VPNは,通信事業者のIPネットワークと「MPLS」と呼ぶ技術を組み合わせて実現するサービスで,料金は比較的高いが低遅延・高品質を売りにしていた。このため,「IP-VPNは通信品質が高いが割高なので小規模ネットワークには向かない」というのが一般的な認識だった。ところが,アンケート結果を見ると,小規模ネットワークではインターネットVPNよりもIP-VPNを使う方がむしろ多かったのだ。

NTTの簡易IP-VPNがよく使われている

そこで,小規模ネットワークでIP-VPNを採用したケースについて,アンケートの自由記入欄を分析してみた。すると,NTT東日本の「フレッツ・グループアクセス」,NTT西日本の「フレッツ・グループ」の利用が目立つことがわかった。

これらのサービスは,従来からあるIP-VPNと異なり,アクセス網(地域IP網)を使った簡易型の低料金IP-VPNである。フレッツ・グループアクセスは月額735円から,フレッツ・グループは月額1890円から利用できる。また,手軽に利用できることもこれらのサービスの売りとなっており,NTTから配布されるユーザーIDとパスワード,VPN用のIPアドレスをブロードバンド・ルーター(あるいは端末)に設定するだけで,利用できる。

これに対して,インターネットVPNを自前で構築するには,ルーターに特別な設定を施す必要があるため,ユーザーにある程度の知識が要求される。このため,小規模ネットワーク管理者にとって手を出しにくい面がある。つまり,そこそこの低料金で手軽に使える点がうけて,小規模ではフレッツ・グループアクセスやフレッツ・グループがよく使われていると言えそうだ。

LANスイッチをベースにした1サブネットのフラットな構成

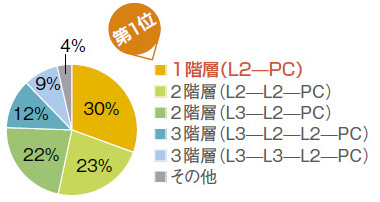

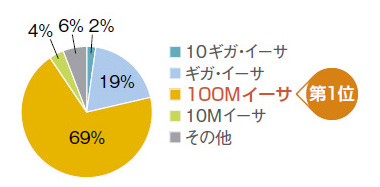

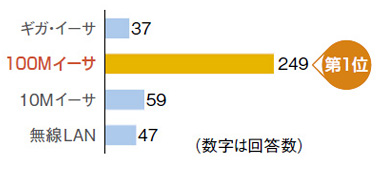

LANの構成や帯域について,アンケート結果をまとめたのが,図2-2~図2-4である。

|

| 図2-2●LANの階層構成 ※グラフ中の「L3」はレイヤー3スイッチ,「L2」はLANスイッチ,「PC」はパソコンを表している |

|

| 図2-3●LANの基幹回線 |

|

| 図2-4●LANの末端回線 |

図2-2に示したLANの構成を見ると,1台のLANスイッチにパソコンをつなぐ1階層構成,あるいは,1台のLANスイッチに複数のLANスイッチを接続し,その配下にパソコンをつなぐ2階層構成が多いことがわかる。これらの構成はパソコンの台数が少なければ合理的で,妥当なものと言えるだろう。理由を尋ねる自由記入欄を見ると,「設定や管理が簡単だから」,「レイヤー3スイッチが高価だから」という理由が目立っていた。

LANの基幹回線の帯域は,図2-3に示すように,100Mビット・イーサネットが約70%と大半を占めている。ただ意外だったのは,ギガビット・イーサネットの利用が約20%もあったこと。ギガビット対応のLANスイッチの価格が下がっているので,将来に備えてギガビット・イーサネットを導入しているのだろう。

LANの末端の帯域については,図2-4に示すように,やはり100Mビット・イーサネットが圧倒的だった。

その他のアンケート結果

今回のアンケートでは,このほかに以下のような項目についても調査した。

- ネットワーク構築・更新の実施時期

- ネットワークの構築・更新の実施理由

- 最新ネットワーク技術の導入状況

- WANでのQoSの実施状況

- LANでのQoSの実施状況

- VLANの導入状況

- 冗長化の導入状況

- 認証システムの導入状況

これらの,小規模ネットワークのユーザーにおける結果について,ここでまとめて紹介しよう。

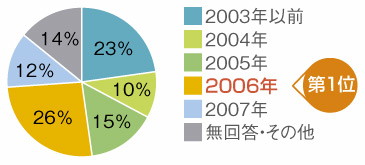

図2-5は,ネットワーク構築・更新の実施時期についてまとめたもの。直近の2006年が最も多いという結果になった。

|

| 図2-5●ネットワークの構築・更新を実施した時期 |

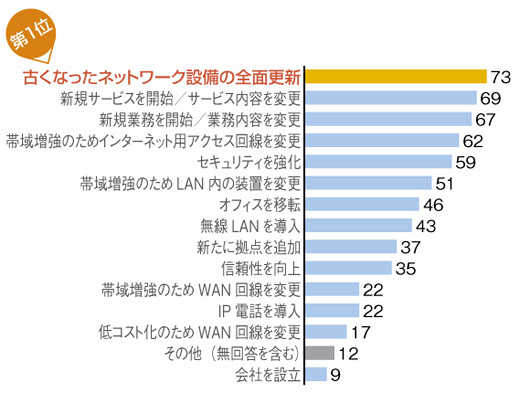

図2-6では,ネットワークの構築・更新の実施理由をまとめている。最も多かった理由は,「古くなったネットワーク設備の全面更新」である。続いて,「新規サービスを開始/サービス内容を変更」や「新規業務を開始/業務内容を変更」,「帯域増強のためインターネット用アクセス回線を変更」が多かった。

|

| 図2-6●ネットワークの構築・更新を実施した理由 |

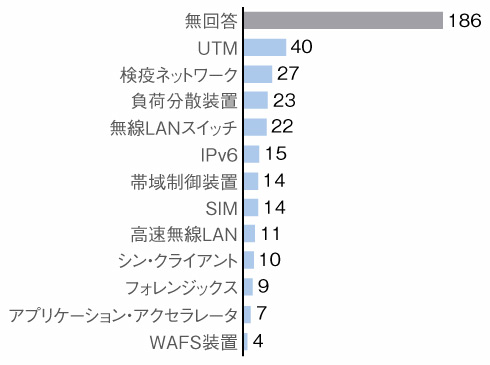

図2-7は,最新ネットワーク技術の導入状況である。なお,この設問では複数回答を受け付けたが,「無回答」はここに挙げた技術をまったく採用していないと考えてよいだろう。この「無回答」が過半数以上ということは,小規模ネットワークではそれほど新しい技術の導入に積極的ではないことがうかがえる。

|

| 図2-7●最新ネットワーク技術の導入状況 *各用語の説明 |

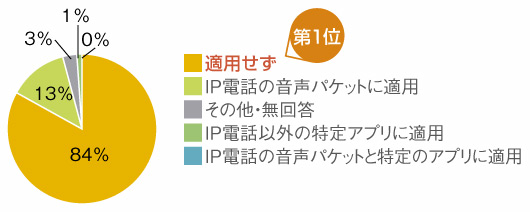

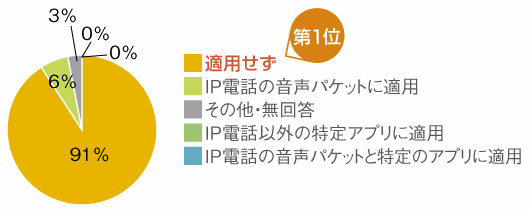

図2-8,図2-9はそれぞれ,WANとLANでのQoSの実施状況を示している。どちらについても,QoSを導入している小規模ネットワークのユーザーは少数だった。

|

| 図2-8●WANでのQoSの実施状況 |

|

| 図2-9●LANでのQoSの実施状況 |

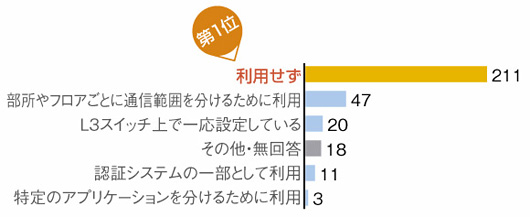

図2-10は,VLANの導入状況をまとめたもの。VLANを利用していないケースが大半を占めた。その一方,「部署やフロアごとに通信範囲を分けるために利用」というケースも比較的多かった。

|

| 図2-10●VLANの利用状況 |

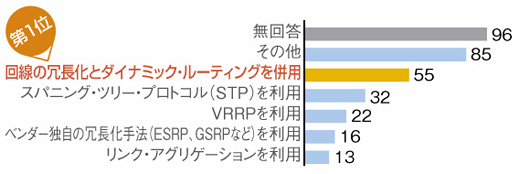

図2-11は,冗長化の導入状況についてまとめたものだ。ここに挙げた主な冗長化手法を採用していないと思われる「無回答」が大半を占めている。

|

| 図2-11●冗長化の実施状況 |

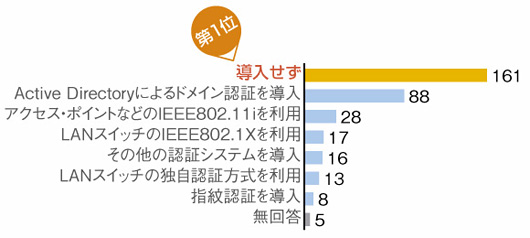

最後の図2-12は,認証システムの導入状況についての結果である。とくに導入していないケースが最も多かった。導入している場合,「Active Directoryによるドメイン認証を導入」という回答が多かった。

|

| 図2-12●認証システムの導入状況 |

|