ボットは,パソコンに仕込まれた後,目立たずにひっそり活動する。攻撃者がボットをしかける狙いが金儲けだからだ。背景には,巨大な犯罪マーケットと,犯罪組織の存在がある。

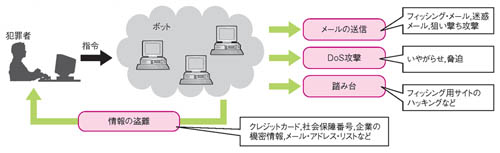

攻撃者がボットを仕掛けて狙うのは,パソコンに眠る個人情報や踏み台とするためのコンピューティング・リソースである(図1)。

|

| 図1●犯罪のインフラになるボット [画像のクリックで拡大表示] |

かつてのウイルス開発者の目的は,自らの開発能力を誇示したり,人が困っているのを見て楽しむことだった。だから,できるだけ広く感染させることや,ネットワークをダウンさせて人々の話題に上ることが目的となる。

ところが金銭目的の場合は逆だ。目立つのは厳禁である。目立てば,迅速に対策され,駆除されてしまう。気付かれることなく,長い間支配下に置ければ,それだけ多くの情報を盗んだり,攻撃の踏み台に使える。

では,支配下に置いたパソコンによってどうやって利益を得るのか。代表的な“ビジネス”はメール・アドレスの販売だ。ボットを介して感染パソコンのメーラーにアクセスし,アドレス帳をのぞけば,名前とメール・アドレスの両方を入手できる。しかも,これらはいずれもほぼ確実に相手に届く「質の高いメール・アドレス」である。迷惑メール業者に高く売れる。

クレジットカード番号の販売も商売のネタだ。打ち込んだ文字を記録して送信する「キー・ロガー」の機能を備えるボットを使い,Webアクセスのログを調べて,ユーザーがオンライン・ショッピングなどで打ち込んだカード番号を盗む。同様の方法でオンライン・バンキングのIDとパスワードの盗難もできてしまう。

こうした情報の収集作業はすべて自動化されており,人手を介さず勝手にどんどん集まり蓄積される仕組みになっている。このため,情報の価値はそれほど高くなく,「クレジットカード番号1000枚分」とか,「メール・アドレス100万個分」といった具合にバルクで取引される。

ボットの貸し出しもビジネスに

支配下においたパソコンを他の犯罪者に貸し出すビジネスも行われている。最もよく利用されるのが,迷惑メール送信の踏み台としての用途だ。多くの場合,迷惑メール業者に時間貸しで提供され,メールが送信し終わったらボットの管理者に返還される。同様の手段で,フィッシング・メールも送信されているようだ。

ボットを恐喝に使うケースもある。銀行サイトやオンライン・ショップ,オークション・サイトに対して「サービスを停止させられたくなければ金を払え」と脅すというものだ。実際,30社以上を脅して400万ドルを荒稼ぎしたロシア人の犯罪者が2006年に逮捕されるという事件も起こっている。

ボットに感染させたパソコンにアドウエアを仕込み,広告のアフィリエイト料金を稼ぐこともある。感染したマシンのユーザーがWebサーフィンをしているときに,特定の広告を表示するのだ。ボットを管理する犯罪者の下には,この表示回数に応じたお金が入ってくる。表示1回で1円だったとしても,1万台のマシンがそれぞれ100回表示すれば100万円の収入になる。

ボットの裏に巨大犯罪マーケット

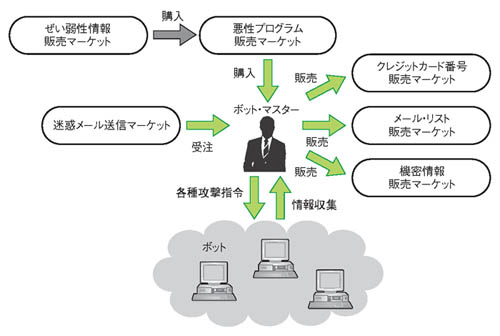

厄介なことにこうしたボットはすでに犯罪組織のビジネス・ツールに組み込まれており,大きなマーケットを形成している(図2)。

|

| 図2●ボットを中心したマーケット・モデル [画像のクリックで拡大表示] |

このマーケットではボットでビジネスを始めるためのあらゆる手段が整っている。ボットを作るノウハウがなければ,ボットのソースコードを購入することができる。プログラムが書けなくてもグラフィカルなユーザー・インタフェースを持ち,機能を選んでいくだけでカスタマイズされたボットを作り出せるツールが販売されている。

また,プログラミングはできるが,ボットの感染を広げるためのぜい弱性攻撃プログラムの作り方が分からない人間のために,ぜい弱性攻撃コードが販売されている。ボットの維持・運用方法を売る輩もいる。

さらにボットで集めたメール・アドレスやクレジットカード番号を売るためのマーケット,ボットを他者に貸し出すためのマーケットもある。つまり,「明日からボットで商売を始めよう」と思えばいつでも開始できる体制が整っているのである。

こうしたマーケットの存在はこれを取り締まる捜査当局にとって厄介だ。お互い匿名で取引し,分業体制になっているために,芋づる式に犯罪者を捕まえることは難しい。また,マーケットが世界規模で存在することも捜査を難しくしている。

狙い撃ち攻撃に軸足が移る

さらにここ数年で「国家や企業の重要機密情報」という新市場が生まれたようだ。狙い撃ち攻撃(スピア型攻撃や標的攻撃とも呼ばれる)が数多く見付かるようになったのがこのことを証明している。

狙い撃ち攻撃とはある特定の組織の少数に対して,悪意あるプログラムを送り付けるというもの。例えば,上司や知人のメール・アドレスから本人になりすまして添付ファイルを送り付ける。メールの内容も上司や知人が送ってきてもおかしくなさそうなものになっている。ところが,添付ファイルを開くとボットに感染して,ハード・ディスク内やファイル・サーバーの機密情報を根こそぎ持っていかれる。

今年に入って特に狙われているのは,Microsoft Wordの未知のぜい弱性である。Wordファイルは実行ファイルよりも,ファイルを開く心理的な壁が低いからだ。Wordのぜい弱性が減ってきていることから,今後攻撃対象がAcrobat Readerなどの別のアプリケーションに移っていくのではないかと見る専門家は少なくない。

なお,狙い撃ち攻撃を実行するための情報やリソースの多くは,ボットを使った情報収集によってもたらされていると考えて間違いないだろう。