最近の攻撃者は,以前のような愉快犯から,金銭目的の犯罪者に変わってきている。次の攻撃への踏み台と従業員のパソコンに眠る機密情報を狙っているのである。その実態は,ウイルスの変遷からうかがえる。

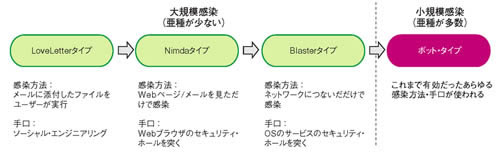

2000年のLoveLetter,2001年のNimda,2003年のBlaster──。いずれも企業を業務停止にまで追い込むほどの被害を与えた凶悪なウイルスである(図1)。

|

| 図1●ウイルスの進化 [画像のクリックで拡大表示] |

LoveLetterは心理的な隙を突いてユーザーにプログラムを実行させる古典的なウイルスの集大成とも呼べるものだ。異性に好かれたいという心理を突き,メール受信者に添付ファイルを開かせることで感染を広げた。しかも,添付ファイルのアイコンがテキスト・ファイルのアイコンに似ていたため,ユーザーがダブルクリックする際の心理的な壁を低くした。実体はプログラムが記述された「VBSファイル」で,実行するとアドレス帳にあるメール・アドレスへ無差別にウイルス付きメールが送られた。

Nimdaは「添付ファイルを開かなければ大丈夫」というそれまでの常識を覆したウイルスだ。電子メールのプレビュー画面を閲覧しただけで感染した。感染すると,アドレス帳に登録されたアドレスに本体を送り付けるほか,ネットワーク・ドライブ,Webサーバーにウイルス・ファイルを手当たり次第にコピーした。ネットワーク・ドライブを狙ったのは,ユーザーがファイルの縮小画面を閲覧するだけでメールのプレビューと同様に感染するからである。

Blasterは「究極のウイルス」と呼べるものだ。ネットワークにつないだだけでウイルスに感染したからである。Windows 2000/XP/2003 Serverにおいて,初期状態で動作するRPCサービスのぜい弱性を突くため,ほぼすべてのパソコンがターゲットになった。しかも,パッチの適用やウイルス・チェックを実施したくても,ネットワークにつないだ瞬間に感染するため,手の施しようがなく,多くの企業でネットワークが停止した。

ウイルスの次はボット

こうしたウイルスを経験した結果,企業のセキュリティ対策が急速に進んだ。ウイルス対策ソフトを導入するとともにそのウイルス・パターンを頻繁に更新する,OSのセキュリティ・パッチが提供され始めたら迅速に適用する,パーソナル・ファイアウオールを導入する──といった対策の定着がそれである。

このかいがあって,Blaster以降,大規模な感染を引き起こすウイルスは登場していない。だからといって,ウイルスの脅威が消えたわけではない。実は形を変え,さらに陰湿になって水面下で感染を広げている。それが最近猛威をふるっている「ボット」である。

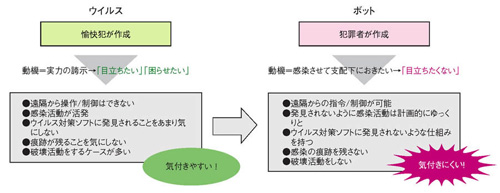

ボットが従来のウイルスと異なるのは,感染したマシンが第三者の思い通りにコントロールされる点だ(図2)。遠隔地から命令を受け取り,感染活動やメールの送信,他のコンピュータへのDoS(サービス不能)攻撃などを実行する。

|

| 図2●ボットとウイルスの違い [画像のクリックで拡大表示] |

考えられるすべての経路で感染を広げる

ボットの感染経路は多種多様。これまでのウイルスで培われたありとあらゆる手口が使われる。第1段階はメール,Webブラウザを使って感染を広げるのが一般的だ。

メールでは,LoveLetterのように心理攻撃を使う。2007年1月に見つかったウイルス「Storm」では,「ヨーロッパを嵐が猛威。230名が死亡」という件名で,添付ファイルとして「Full Story.exe」や「Video.exe」が付いていた。これを開いたユーザーにはボットが仕込まれた。

Webブラウザ経由での感染は,Webブラウザのぜい弱性や心理攻撃が使われる。アダルトやギャンブルなどのサイトに誘導し,Nimdaのようにぜい弱性を突いてページを閲覧した瞬間に感染したり,コンテンツを見たいという欲求でユーザーの心のガードを下げ,実行ファイルを実行させる。

感染したマシンは,さらに周囲のコンピュータに向かって感染活動を始めるケースもある。Blasterのようにネットワーク・サービスのぜい弱性を突いて感染するほか,Windowsネットワークの正規の機能を使って別のパソコンにボットを埋め込む。ただし,ウイルスのように無差別には感染を広げず,一定量の感染を確保すると感染活動を止める。

パソコンにボットを仕込んだ後は,ひたすら「目立たない」ように活動する。なるべくネットワークにパケットを送信しないようにしてIDS(侵入検知システム)の検知をすり抜けるほか,ユーザーに不審に思われないように深夜に活動したり,ウイルス対策ソフトが動いている場合はこのプロセスを停止したりする。また,自身のプログラムをどんどん更新することで,最新のウイルス・パターン・ファイルでも対応できないようにするといった手口を使う。中には,OSへのシステム・コールを横取りし,偽の結果を返すルートキットと呼ぶソフトウエアを自らインストールし,ウイルス対策ソフトのウイルス・チェックを逃れる機能を持つものもある。