情報開示後には,継続的にメディアなどの論調をつぶさに収集,分析し,自社の対応に問題が無いか確認する。必要があればそれらの情報をもとに軌道修正する。また最初の発表以降,新たに判明した事実があった場合は,その都度情報を開示する。

小林:山下君,ご苦労だった。取りあえず,発表までは無事に終わったな。これから外から問い合わせがいろいろ来ると思うが,頑張って行こう。

山下:はい,今回は広報部,営業部ともによく協力してくれたので,思ったよりはスムーズに行きましたね。

小林:さて一次対応としてはこれで良しとして,次にすべきは根本的な原因の究明とそれに基づく再発防止策の検討だな。

山下:はい。

小林:山下君,そもそも今回,問題の営業はどうして顧客のデータベースにアクセスできたんだ? 情報システム部は把握していたのか?

山下:実は営業部から,お客様の傾向などを調べるためにデータを取り出したいと言われていたんですよ。そこで,クレジットカード以外のすべての情報を取り出せる権限のIDとパスワードを営業部の課長たちに配っていました。

小林:そこまでの情報は必要ないだろうに…。で,その ID の管理はどうなっていた?

山下:申し訳ありません。完全に営業部に任せていて,情報システム部では把握してい ませんでした…。

小林:う~む…。それで,どの ID でいつどんな情報が取り出されていたんだ?

山下:情報システム部でもログで確認できるようになってはいましたが,実際には確認していませんでした…。

小林:そうなのか…。それにしても,そもそもウチの情報セキュリティ・ポリシーに従えば社内のデータの持ち出しには上長の許可が必要なんじゃなかったのか?

山下:はい,そうなのですが…。実際には日々の業務の中で有名無実化していたようで…。

小林:何てこった…。

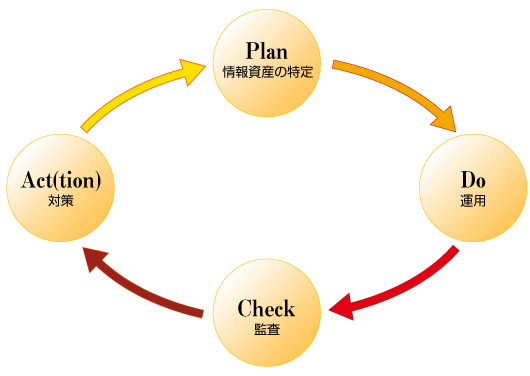

今回の「いろは物産」のような「お粗末な情報漏洩事故」については,「我が社はセキュリティ・ポリシーがしっかりしているから大丈夫」と考える方も多いかもしれない。しかし,実際にはセキュリティ・ポリシーを策定したものの,文字通り「策定しただけ」だったり,セキュリティ・ポリシーが実体に合わなくなったために,有名無実化していることも多い。改めてセキュリティ・ポリシーの運用について定期的に実態を調査し,必要に応じて改訂したり,運用や監視の体制を見直したりするとよいだろう(図4)。

|

| 図4●セキュリティーポリシーPDCA サイクル |

|