この記事は,日立製作所のHIRT(Hitachi Incident Response Team)のスタッフがCSIRTの担当者に向け,脆弱性対策情報から得られた知見,脆弱性対策に関するアドバイス,ツールなどを紹介するものです。

■Microsoft Windows ANI ヘッダにおけるスタック・バッファ・オーバーフローの脆弱性

マイクロソフトから公開された「Windowsアニメーション・カーソル処理の脆弱性について」に関連して,3月末から4月上旬までの間,インターネット全体の深刻度を示す各所のレベル値が一段階上がりました。

あまりレベル値を上げないINFOConが一段階上げたという点からも動向に注目しました。この脆弱性は,アニメーション・カーソル(.ani)ファイルを処理する方法にセキュリティ上の問題が存在するというもので,昨年来から続いているゼロディ攻撃(製品開発者による情報公開の前に,未修正の脆弱性が攻撃に悪用される事例)の一つとなります。

情報処理推進機構 情報セキュリティ白書2007年版によれば,2006年に報告されたゼロディ攻撃に該当する脆弱性は,ブラウザ,ワープロ・ソフト,プレゼンテーション・ツール,表計算ソフトと多岐にわたり,ほぼ毎月のように報告されています。これらの問題に共通しているのは,ユーザーが攻撃者の用意したリソースにアクセスしなければならない(Target Must Access Attacker's Resource)という点です。ネット・サーフィンで怪しげなサイトへアクセスする,送り主に心当たりのないメールを開く,ファイル交換ソフトなどで顔も知らない誰かから入手したファイルを解凍・実行したりするというユーザーの行為を利用します。

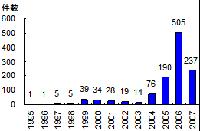

図 1 Target Must Access Attacker's Resourceに該当する脆弱性の報告件数(出典:NIST NVD) [画像のクリックで拡大表示] |

NIST (米国国立標準技術研究所)のNVD(National Vulnerability Database)に登録された2006年の脆弱性総件数は6604件で,その中から"Target Must Access Attacker's Resource"に該当する脆弱性は約7%の505件になります。また,2007年についても,第1四半期終了時点で237件も報告されているという状況です。

【関連情報】

■MIT Kerberosに複数の脆弱性

4月の上旬,MIT Kerberosに関連する三つの脆弱性対策情報が公開されました。このうち,「JVNVU#220816: MIT Kerberos 5 telnet deamon における任意のユーザとしてログインできる脆弱性」について,ISC.sans.orgのHandler’s Diaryに「telnetd deja vu, this time it is Kerberos 5 telnetd」という気になるタイトルの記事が掲載されていたので,この脆弱性を少しを追いかけてみましょう。

JVNVU#220816で報告された脆弱性は,telnetのオプション処理が適切ではないことに起因する問題で,2007年2月に報告された「VU#881872: Solarisのtelnetサービスに存在する認証回避の脆弱性」と類似しています。脆弱性の発見経緯については,MITから発行されたアドバイザリ「MIT krb5 Security Advisory 2007-001 telnetd allows login as arbitrary user」のACKNOWLEDGMENTSのところに,「この脆弱性は,Solaris telnetdに関連する脆弱性の存在確認の過程で発見された」とあります。

やはり,プログラムとしての直接の関連性はなくても,処理の類似性から同じ問題を抱えてしまう可能性はあるので,他人事と思わずに類似処理での見直しを実施することが大切です。もう一つ言えることは,Kerberosと言えども脆弱性には勝てないので,脆弱性除去のための修正プログラムを適用する,あるいは,不要なネットワーク・サービスの場合には停止させておくことを常に心掛けたいものです。

【関連情報】

脆弱性対策情報の覚書き

覚書きには,何かの時に広報しないといけないと思う脆弱性対策情報やりリース情報を列挙します。■Intel Centrinoワイヤレスネットワークドライバのフレーム処理の脆弱性

Intel 2200BG, 2915ABG PROワイヤレスネットワークアダプタのMicrosoft Windows向けデバイスドライバにはフレーム処理に脆弱性が存在します。結果として,細工されたフレームを処理する際に任意のコードを実行される可能性があります。http://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00001■リリース情報

Sendmail 8.14.1http://www.sendmail.org/releases/8.14.1.php

| HIRT(Hitachi Incident Response Team)とは |

HIRTは,日立グループのCSIRT連絡窓口であり,脆弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。脆弱性対策とはセキュリティに関する脆弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品の脆弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。

|

◆◆◆ちょっと一息◆◆◆

3月30日に発行されたsecunia.comの英語版アドバイザリ一覧の中に,Hitachiという文字がありました。ここで取り上げられている脆弱性は,「JP1/HiCommandシリーズにおける情報露出の脆弱性」「Groupmax Collaboration Portal,uCosminexus Collaboration PortalおよびuCosminexus Content ManagerにおけるSQLインジェクションの脆弱性」です。日立では,より広く早くセキュリティ情報を展開する手段の一つとして,いくつかの製品で日本語版と英語版によるセキュリティ情報を発信しています。これは,日本語版に加えて英語版によるセキュリティ情報発信をすると,海外の脆弱性情報サイトに早く取り込まれ,結果として広く早くセキュリティ情報を展開できるという流れを狙ったもので,脆弱性対策活動を通して得られた経験値のひとつです。実際,今回取り上げられた脆弱性のセキュリティ情報は,日立での掲載が日本時間で2007年3月30日,secunia.comやsecurityfocus.comでの掲載も同日の2007年3月30日となっています。製品ベンダーのセキュリティ情報を英語で掲載すると... 【関連情報】 Information Exposure Vulnerability of JP1/HiCommand Series Products:http://www.hitachi-support.com/security_e/vuls_e/HS07-007_e/ SQL Injection Vulnerability of Groupmax Collaboration Portal, uCosminexus Collaboration Portal, and uCosminexus Content Manager:http://www.hitachi-support.com/security_e/vuls_e/HS07-008_e/ |