前回は情報セキュリティマネジメントの考え方の第一歩について解説しました。ISMSとは違う切り口からのリスクに対する考え方とういうことで,少し新鮮だったのではないでしょうか。今回は,事故が発生することによる影響を考えながらリスク・マネジメントについて考えてみましょう。

機密性,完全性,可用性を忘れることから始めよう

情報セキュリティマネジメントに関連する研修やセミナーでは「情報セキュリティの3要素として,機密性,完全性,可用性があります」と教えられます。ところで,機密性,完全性,可用性って何でしょうか。情報セキュリティ・コンサルタントの皆さんにこのことを聞いてみたら,いろいろな答えが出てビックリしました。つまり,用語としてうまく定着していないということです。

ならば,この三つの要素についてはいったん忘れることにして,情報セキュリティ対策の必要性というところから,もう一度考え直してみましょう。

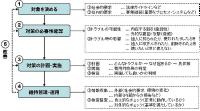

図1 情報セキュリティ対策を決定するためのプロセス [画像のクリックで拡大表示] |

対策の必要性を考える場合,トラブルの可能性とそのトラブルが起きたときの影響を分析する必要があります(図1)。事故が発生した場合,それに関連する情報資産がどんな影響を及ぼすのかを考えることで,トラブル発生時の損失を考えていこうということです。ただ,一言でトラブルの影響と言っても,実際にはいくつかのケースがあります。具体的には,

- 情報資産が他人に知れたり,他人に利用されたときの影響

- 情報資産が他人に改ざんされたり,削除されたときの影響

- 情報資産が利用したいときに利用できないときの影響

例えば顧客の個人情報を考えてみましょう。皆さんが顧客から預っている個人情報が他人に知れてしまったら,どんな影響があるでしょうか。これが,「情報資産が他人に知れたり,他人に利用されたときの影響」です。もしも分からないというのであれば,対策のしようがありません。実際にどうなるのか考えてみましょう。模範的な解答は必要ありません。あなたが所属している組織に,そして会社にどのような影響があるのかを考えてみて欲しいのです。

誰か他人に利用されたときにどんな影響があるのかも考えてみましょう。例えば顧客情報が他人に利用されてしまったとすれば,ビジネスチャンスを失うかも知れませんし,恐喝の道具にされるのかも知れません。他にも色々と考えてみましょう。

では,正しく存在していると思った情報が実は間違っていたとしたら,どんな影響が起きるでしょう。例えば価格表やカタログ,プレゼンテーション・データが誰かに変更されていたら,どのような影響が起きるのかを考えてみれば良いのです。これが2番目の「情報資産が他人に改ざんされたり,削除されたときの影響」です。多くの企業では,カタログやプレゼンテーション・データは「公開」ラベルが付けられており,保護の対象外となっています。これでは,正しく情報管理はできません。もしかすると,正しい情報管理ができてないがために,情報が削除されていることに気付かないことがあるかもしれません。

机の上が汚い人は,きっと大事な資料がなくなっていても気付かないでしょうし,なんでも机の中にしまってしまう人は,どこに資料があるのかがわからないかもしれません。そんな情報を持っていることが既にムダであるということを理解すれば,情報資産一覧を作成するときにどんどん情報を捨てることができます。

情報資産にはシステムも含まれます。もちろん,ネットワークもです。システムやネットワークが1時間使えなかったらどんな影響があるでしょうか。2時間だったらどうでしょう。1時間で10万円の損失だから,2時間で20万円というわけにはいきません。被害はどんどん広がっていくでしょうから,時間が経てば経つほど影響は大きくなってくるに違いありません。そこで考えておかなければならないのが,「情報資産が利用したいときに利用できないときの影響」です。

機密性,完全性,可用性を思い出す

このようにシナリオ・ベースで考えることは,リスク・アセスメントにつながります。誰も彼もが個人情報保護をしなければいけないわけではありません。個人情報保護法は法律ですから,これを順守するのは個人情報取り扱い事業者にとって当たり前のことですが,過剰な情報保護は業務の妨げにしかならないのです。使いたいときに個人情報を使えないことの方がよほど企業に影響を与える可能性があるということを考慮しなければ,本当の意味での情報セキュリティ対策を実施することはできません。

ここで一度,情報セキュリティの3要素を思い出してください。今,解説した三つの要素,これがまさに機密性,完全性,可用性なのです。

|

|

多くの企業はISMSへの対応を進める際,必ずと言っていいほどリスク・アセスメントとして情報資産の一覧を作成し,それぞれの重要性を調べます。しかしリスク・アセスメントの本来の目的は,情報を分類し,企業にとってのセキュリティ対策の必要性や優先順位を決めることにあります。情報資産一覧の作成は本来のリスク・アセスメントの目的と違っていることに,ここで気付いていただけるのではないでしょうか。情報資産一覧を作成するのは悪いことではありませんが,必須作業ではありません。

となると,比較的少ない工数で現実的なリスク・アセスメントを実施するには,通常業務においてどのような情報が作成,保存,活用,廃棄されているかという,情報のライフ・サイクルを考えることが重要になります。それも,情報資産単位ではなく業務プロセス単位で考えることが大切です。多くの場合,業務はルーチンワークに近い作業です。その中で生み出される個々の情報ごとに重要度や影響が変化するとは到底思えません。業務プロセスにおける情報のライフ・サイクルを分析こそが,情報の分類につながるわけです。

今までの作業をムダにしないために

この記事を読んでいただいている多くの方は,これまで情報セキュリティマネジメントの構築に尽力され,日々悩んでいるのだと思います。悩まずに,情報セキュリティ・マネジメントをルーチンワーク化するためには,これまでのことを踏まえて企業のフレームワークを作るとよいでしょう。フレームワークには以下の内容を含め,定期的に作業を行うことが重要です。

|

今までに調査した色々な情報やデータは,きっとこのフレームワーク作りに役立つと思います。情報セキュリティに対する取り組みは企業や組織によって異なります。必要な情報セキュリティ対策とは何か,これを明確にするためにも自社の業務をもう一度見直すことをお薦めします。

| 「情報セキュリティプランナーは見た!」は,ディアイティのセキュリティガバナンスビジネス部部長の河野 省二氏による技術コラムです。河野氏は,BS7799スペシャリストやCISSP,公認情報セキュリティ主任監査人などの資格を持つ,情報セキュリティの専門家です。日本セキュリティ監査協会(JASA)スキル部会の副部会長であり,同協会の監査人資格制度 研修・トレーニング講師や高度IT人材アカデミー 情報セキュリティ担当講師,(ISC)2 CISSPオフィシャルセミナー講師などを務めています。経済産業省の情報セキュリティガバナンス委員会にも参加されています。本コラムでは,情報セキュリティ対策やマネジメントに関する話題について,河野氏に分かりやすく解説していただきます。(編集部より) |